Коллектив Авторов - Цифровой журнал «Компьютерра» № 165

- Название:Цифровой журнал «Компьютерра» № 165

- Автор:

- Жанр:

- Издательство:неизвестно

- Год:неизвестен

- ISBN:нет данных

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Коллектив Авторов - Цифровой журнал «Компьютерра» № 165 краткое содержание

О прошлом и будущем Бетельгейзе Автор: Дмитрий Вибе

Голубятня: Продолжение яблочного мастхэва и очередной аудиоквиз Автор: Сергей Голубицкий

Не ходите, дети, в Финляндию музыку играть, а теперь уже — и в Германию (агония исполинского беспредела копирастии) Автор: Сергей Голубицкий

Бросать или не бросать: всегда ли нужно добиваться цели или стоит изучить искусство отступления? Автор: Василий Щепетнёв

Наблюдаемый мир: Почему о редкостном астрономическом событии нам больше всего говорит домашняя цифровая техника Автор: Михаил Ваннах

Голубятня: Прогресс желаний в IT-царстве — почти нирвана, что в железе, что в софте! Автор: Сергей Голубицкий

Триумф первой ночи: историческая победа аспиранта Супапа Киртсаенга над крупнейшим в мире издательством учебной литературы John Wiley & Sons Автор: Сергей Голубицкий

Жабий яд, неудачный опыт хождения в бизнес и сомнение относительно инновационных перспектив университетской науки Автор: Дмитрий Шабанов

IT-рынокРекламные войны: как Google провоцирует пользователей Автор: Андрей Васильков

ПромзонаНа крыше мусороперерабатывающего завода в Копенгагене разместится горнолыжная трасса Автор: Николай Маслухин

Новое поколение домашних роботов: теперь они чистят водостоки, окна и бассейны Автор: Николай Маслухин

Фонарик Flash Communicator транслирует крики о помощи азбукой Морзе Автор: Николай Маслухин

Вторая жизнь заброшенных зданий: музей на месте электростанции и парк развлечений на территории бывшей АЭС Автор: Николай Маслухин

Китайцы открывают сеть супермаркетов дополненной реальности Автор: Николай Маслухин

ТехнологииУ вас никогда не будет летающего автомобиля и путёвки на Марс, но это ничего Автор: Олег Парамонов

Очки Google: остановите киборгов или станьте одним из них Автор: Андрей Васильков

Пар и свисток: Как информационные технологии исправляют смертельно опасные перекосы развития индустриальной эпохи Автор: Михаил Ваннах

Софт завтрашнего дня: как изменились и изменятся программы, которыми мы пользуемся Автор: Андрей Письменный

Карманный знахарь: как быть с мобильными приложениями для быстрой (и неправильной) диагностики? Автор: Евгений Золотов

Генеративный арт: когда художник убирает руки Автор: Юрий Ильин

Тонны электропроводов на свалку, или История создания технологии резонансной передачи энергии Автор: Евгений Балабас

Невидимые иллюзии: cемь доказательств того, что вы не различите спецэффекты в кино и реальность Автор: Олег Парамонов

Ни словом сказать, ни пером описать: что такое хэштег и для чего он понадобился Фейсбуку? Автор: Евгений Золотов

Две операционные системы Google: как подружатся Chrome OS и Android Автор: Андрей Письменный

Кибернокаут для Южной Кореи: кто и как «уронил» банки и ТВ — и выдержит ли Россия такой удар? Автор: Евгений Золотов

Десять перспективных технологий, о которых через несколько лет узнают все Автор: Олег Парамонов

По магнитному хайвею вон, или Почему «Вояджер» никак не улетит из Солнечной системы Автор: Юрий Ильин

Табун иноходцев: десять самых оригинальных и популярных троянов современности Автор: Андрей Васильков

ИнновацииТехнопарки и бизнес-инкубаторы — «сапожники без сапог» Автор: Юлия Роелофсен, управляющий партнер компании Innopraxis Intarnational Ltd

Как найти «правильного» софаундера? Автор: Александр Наследников, основатель проекта gbooking.ru

Почему в России фактически нет инновационных менеджеров? Автор: Алексей Власов, Председатель наблюдательного совета «Национальной гильдии инновационных менеджеров»

Как доказать инвестору, что стартап «выстрелит» именно сегодня Автор: Елена Краузова

Эта камера никогда не разрядится, в любых условиях Автор: Михаил Карпов

Макс Лакмус: «Российский краудфандинг вырастет во что-то очень интересное» Автор: Елена Краузова

Цифровой журнал «Компьютерра» № 165 - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

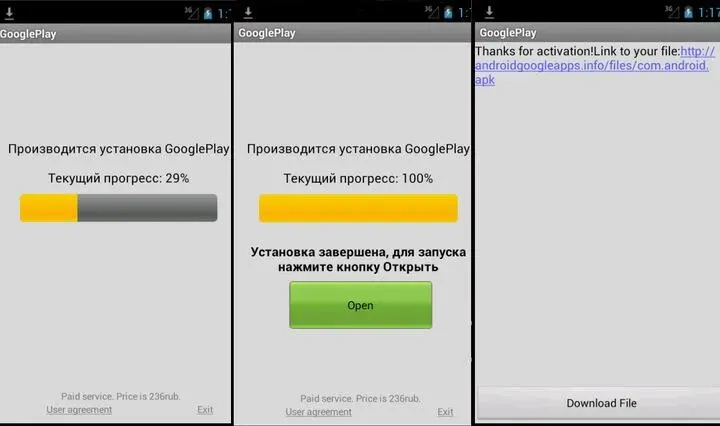

Хорошо известные троянцы семейства Android.SmsSend в марте стали распространятьсяв основном с помощью рекламной платформы Airpush. В легальных целях она используется для показа рекламных сообщений авторами бесплатно предоставляемых приложений для смартфонов и планшетов с ОС Android. В случае заражённой программы вместо привычной рекламы троянец создаёт диалоговое окно, имитирующее запрос на обновление системных компонентов.

Нажатие по нему приводит к отправке платного SMS или даже оформлению платной подписки. Однако сразу владелец гаджета об этом не узнает. Ему покажут окно с графической имитацией процесса обновления и сообщат об «успехе». Такая особенность поведения заставляет думать неискушённых пользователей о ложном срабатывании антивируса, и его часто отключают (если он вообще был установлен).

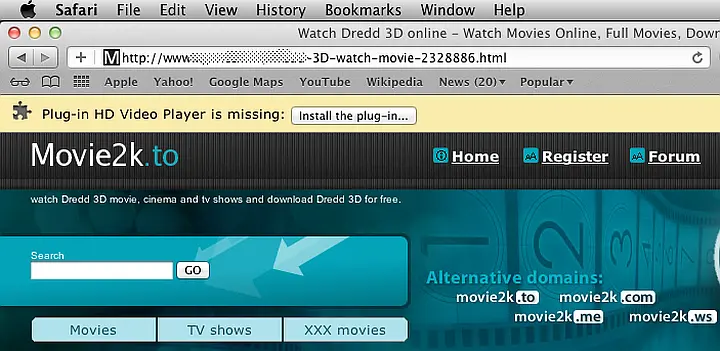

С начала года отмечается рост рекламных троянцев и для Mac OS X. Однако если в случае компьютеров под управлением ОС Windows у вредоносного кода есть масса способов попасть в систему без участия пользователя, то авторам троянов под «макось» приходится использовать человеческий фактор.

Trojan.Yontoo.1. проникаетв систему обманным путём. Пользователь сам загружает его под видом плагина, плеера или другой полезной программы.

Троянец устанавливает связь с управляющим сервером и скрыто передаёт на него данные о загруженной пользователем веб-странице. В неё «на лету» встраиваются чужие рекламные блоки, ссылки в которых ведут на фишинговые сайты, магазины недобросовестных продавцов или загрузку другого вредоносного кода. Аналогичную цель преследует следующий троянец, но достигается она иным образом.

встраивает рекламные блоки и ссылки на заражённые сайты в просматриваемые пользователем веб-страницы с помощью JavaScript. Что здесь удивительного? Механизм взаимодействия.

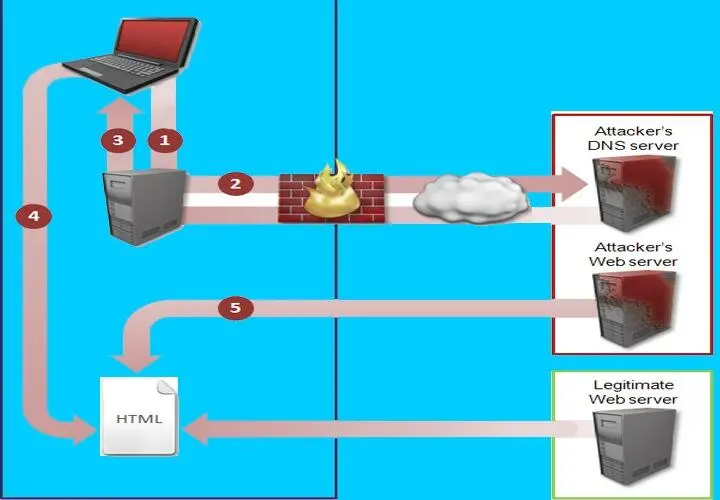

Любой разработчик стремится автоматизировать процесс обновления своей программы на компьютере пользователя. Не являются исключением и вирусописатели. Чтобы их код получал апдейты и команды от своего создателя, часто приходится идти на ухищрения. Компьютер жертвы может находиться за прокси-сервером и межсетевым экраном, а иметь надёжную скрытую связь с ним крайне важно для поддержания мошеннической схемы и её монетизации.

Среди нетривиальных методов обхода защитных систем новым словом можно считать использование расширения SPF для протокола отправки электронной почты. Разрабатываемый для борьбы со спамом, недавно он сталнадёжным каналом связи между троянами и подконтрольными их создателям серверами. Именно через SPF на заражённую машину передаётся список актуальных адресов для показа новых рекламных блоков и ссылок на другую заразу.

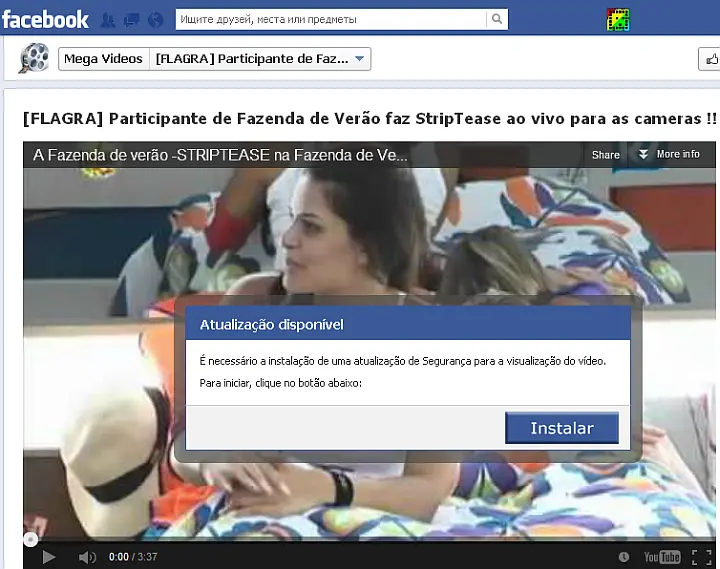

Многие пользователи часто посещают социальные сети и успели проникнуться к ним доверием. Просто разместить ссылку на троян в них будет неэффективно – модераторы быстро её прикроют, если вообще допустят создание такой записи. Однако упустить огромную целевую аудиторию и популярную платформу мошенники явно не могли. Для обхода ограничений и проверок используется комбинированный подход.

Trojan.Facebook.310 распространяетсячерез другой троян – DownLoader8.5385. Последний имеет настоящую цифровую подпись, а ссылки на его загрузку фактически создаёт сам пользователь.

Щёлкая по иконке фальшивого видеоролика, посетитель запускает встроенное приложение Facebook, позволяющее встраивать произвольный HMTL код в страницы соцсети. Такие ссылки размещаются в различных фиктивных группах. Чаще всего для привлечения внимания используются названия групп со словами «Video» и «Mega». Сгенерированная ссылка маскируется под сообщение о необходимости обновления видеоплеера.

Вместо апдейта запускается заранее составленный сценарий и устанавливается троян Facebook.310. За компанию он приносит в систему BackDoor.IRC.Bot.2344.

Троянец действует в Facebook от имени пользователя: устраивает рассылки, ставит «лайки», пишет комментарии, открывает доступ к фотоальбому, вступает в группы etc. Бэкдор, как типичный представитель класса, передаёт удалённое управление заражённым компьютером, делая его частью IRC-ботнета.

. Нередко встроенные средства фильтрации трафика и ограничения доступа скрыто используются в противоположных целях. Представители большого класса Trojan.Hosts распространяются в основном через заражённые веб-сайты и каждые сутки инфицируютболее 9000 компьютеров. К настоящему времени отмечается временный спад их активности, однако новые всплески ещё впереди.

Троянец модифицирует файл \Windows\System32\drivers\etc\hosts, служащий для сопоставления IP адресов и DNS имён. В него добавляются строки, перенаправляющие браузер пользователя на заражённые веб-сайты и блокирующие доступ к серверам антивирусных компаний.

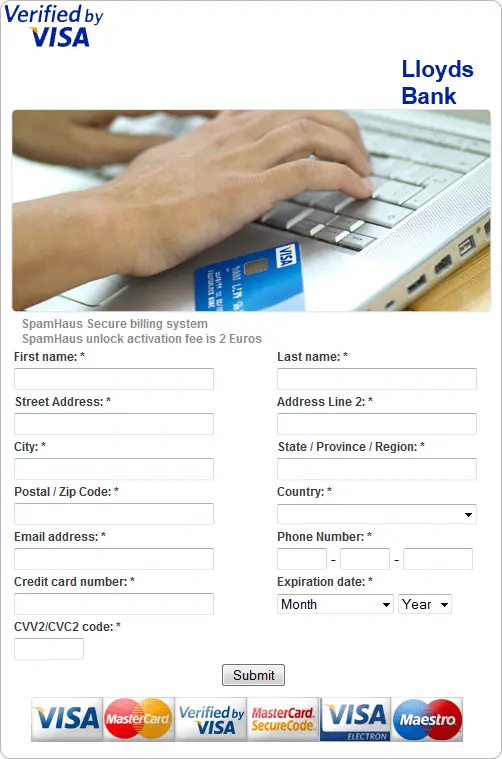

Часто в окне браузера отображается требование оплатить «разблокировку» компьютера. Для перечисления на счёт вымогателей сравнительно небольшой суммы предлагается воспользоваться кредитной картой Visa или MasterCard, но дешевле воспользоваться антивирусом или «Блокнотом».

Поскольку собственный механизм защиты файла hosts от модификации в Windows не особо эффективен, функция запрета его модификации становится популярной в современных антивирусах. Записи внутри файла хранятся в обычном текстовом формате, поэтому его содержимое всегда можно посмотреть и исправить, открыв обычным «Блокнотом».

Для повышения своей выживаемости вредоносный код нередко делает многочисленные копии. Дублирование в разных местах на жёстком диске затягивает время проверки. Не у каждого пострадавшего хватает терпения выполнить полное сканирование. Размножение в оперативной памяти имеет другое назначение и встречается реже.

Читать дальшеИнтервал:

Закладка: