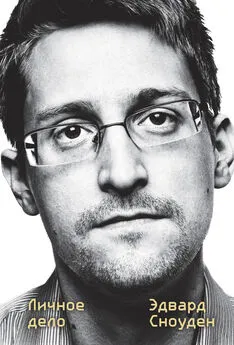

Эдвард Сноуден - Эдвард Сноуден. Личное дело

- Название:Эдвард Сноуден. Личное дело

- Автор:

- Жанр:

- Издательство:Эксмо

- Год:2020

- Город:Москва

- ISBN:978-5-04-107888-1

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Эдвард Сноуден - Эдвард Сноуден. Личное дело краткое содержание

Мемуары Сноудена – это биография мальчишки, который вырос в свободном Интернете и в итоге стал его совестью и защитником. Это глубоко личная история, в которой, как в зеркале, отражается поразительная трансформация не только Америки, но и всего мира в целом. Сочетая трогательные рассказы о «хакерской» юности и становлении Интернета с безжалостной «внутренней кухней» американской разведки, книга Сноудена представляет собой важнейшие мемуары цифровой эпохи.

Эдвард Сноуден. Личное дело - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

В АНБ существует целый протокол, которому вам приходится следовать, давая программе кодовое имя. Эта стохастическая процедура случайного подбора слов из двух столбиков, как в И цзин [51] И цзин, или «Книга перемен», – один из древнейших китайских философских текстов (ок. 700 года до н. э.), состоящий из 64 гексаграмм. Применялся в основном для гадания. Во II веке до н. э. был принят конфуцианской традицией как один из канонов конфуцианского Пятикнижия.

: внутренний веб-сайт как бы бросает игральные кости, получая одно слово из колонки «А», а другое, тем же способом, из колонки «Б». Именно так, а не иначе получаются имена, которые вообще ничего не значат, вроде FOXACID («лиса-кислота») или EGOTISTICALGIRAFFE («эгоистичный жираф»). Главное, чтобы в названии не было никаких указаний на то, чем занимается программа. (Как мне известно, FOXACID – это кодовое имя серверов АНБ, на которых размещены вредоносные «копии» известных веб-сайтов; EGOTISTICALGIRAFFE – программа АНБ, эксплуатирующая уязвимость определенных браузеров, работающих по технологии Tor – раз уж не удалось вывести из строя сам Tor.) Но агенты АНБ были так уверены в абсолютной неуязвимости агентства, что редко считались с этими предписаниями. В двух словах: они хитрили и повторяли попытки до тех пор, пока не получалась легко запоминаемая комбинация слов на их вкус: например, TRAFFICTHIEF («похититель трафика»), организатор атак на VPN-сервисы.

Клянусь, я не стал так делать, когда настала пора подобрать название для моей системы резервного копирования. Я кинул кости и получил EPICSHELTER – «эпическое пристанище».

Позже, после того как агентство приняло эту систему на вооружение, ее переименовали во что-то вроде Storage Modernization Plan или Storage Modernization Program – «программу модернизации хранения данных». Не прошло двух лет после изобретения EPICSHELTER, как этот вариант был внедрен и принят к стандартному использованию, но уже под другим именем.

Материалы, которые я распространил в прессе в 2013 году, документально подтверждают такое количество разнообразных злоупотреблений со стороны АНБ, посредством такого набора технологических возможностей, что ни один агент в ходе выполнения своих повседневных обязанностей не мог знать обо всех – даже ни один системный администратор. Чтобы найти хотя бы малую толику должностных преступлений, надо заняться поиском. Но, чтобы начать поиск, нужно знать, что эти злоупотребления есть.

В разгар моей работы над EPICSHELTER, Тихоокеанский технический центр принимал конференцию о Китае, спонсируемую JCITA [52] Полное название: Joint Counterintelligence Training Academy.

, или Объединенной учебной академией контрразведки, для Разведывательного управления Министерства обороны США – подразделения Минобороны, которое специализируется на шпионаже в войсках иностранных государств. На конференции экспертами из всех разведструктур (АНБ, ЦРУ, ФБР и армейских разведок) проводились брифинги о том, как китайские разведслужбы нацеливаются на американское разведывательное сообщество и что можно в связи с этим предпринять. Хоть Китай и интересовал меня, к моей работе это никак не относилось, поэтому конференцию я слушал в пол-уха – до того момента, как объявили, что единственный технический эксперт, чье выступление на брифинге ждали, не сможет прийти. Не помню, в чем была причина его отсутствия, однако председатель секции навел справки, мог ли кто-нибудь из Тихоокеанского центра его подменить, поскольку переносить выступление было поздно. Кто-то упомянул мое имя, и, когда меня спросили, не хочу ли я попробовать, я согласился. Я любил своего начальника и хотел ему помочь. К тому же я был любопытен и пользовался любой возможностью заняться чем-то, кроме дедупликации файлов.

Босс был в шоке. Потом он сообщил мне, в чем была ловушка: брифинг должен был состояться на следующий день.

Я позвонил Линдси и сообщил, что домой не приду. Собирался не спать всю ночь, готовясь к презентации, номинальной темой которой были совместные усилия «старой» контрразведки и «новой» киберразведки по противодействию иностранному шпионажу в Интернете. Я стал вытаскивать материалы из сетей АНБ (и сетей ЦРУ, к которым я еще имел доступ), стараясь прочесть каждое сверхсекретное сообщение, какое только мог найти, на тему китайского «следа» в Интернете. В частности, я читал материалы на тему так называемых «кибервторжений» – про конкретные типы атак, их инструменты и цели. Аналитики разведсообщества использовали эти материалы для выявления «почерка» китайских хакерских групп – наверно, так же как детективы пытаются выявить подозреваемого в серии краж по характерным «штрихам» их работы.

Цель моих исследований этого весьма обширного материала тем не менее выходила за рамки доклада о том, как Китай проводит против нас хакерские атаки. Что я в первую очередь хотел сделать – это сводный обзор того, как АНБ оценивает способность Китая проводить электронное отслеживание американских служащих и основных активов, задействованных в регионе.

Каждый знает (или думает, что знает) о драконовых мерах китайского руководства относительно Интернета; и некоторые знают (или думают, что знают) ключевые положения тех документов о слежке, учиненной моим правительством, которые я передал журналистам в 2013 году. Но одно дело, когда между делом в какой-то научно-фантастической антиутопии ты читаешь, как правительство может видеть и слышит все, что делают граждане его страны. И совсем другое дело, когда оно и вправду пытается внедрить в жизнь подобную систему. То, что автор научно-фантастической прозы способен описать в одной фразе, может потребовать скоординированного труда многих тысяч инженерно-технических работников и оборудования на миллионы долларов. Читать о технических подробностях китайского отслеживания частных сообщений в Интернете – это читать полный и точный отчет о механизме и оборудовании, необходимых для постоянного сбора, хранения и анализа повседневных телефонных звонков и интернет-коммуникаций более миллиарда человек. Это действует на мозг ошеломляюще! Сперва я был под таким впечатлением от самого факта претворения в жизнь подобной системы, что даже забыл возмутиться ее тоталитарностью.

В конце концов, Китай – это явное антидемократическое однопартийное государство. Агенты АНБ, даже больше, чем обычные американцы, принимали как должное мысль, что это место – адская авторитарная дыра. Гражданские свободы в Китае не были темой моего отдела, да и сделать с этим я ничего не мог. Но я был уверен, что сам-то работаю на хороших парней, что делает и меня хорошим парнем тоже.

Но в том, что я читал, были некоторые моменты, которые меня тревожили. Фундаментальный закон технического прогресса: если что-нибудь может быть сделано, оно, скорее всего, будет сделано и, вероятно, уже существует. Америка никак не могла иметь столько информации о том, что делают китайцы, без того, чтобы не делать нечто подобное самой, и у меня появилось смутное ощущение, будто просматривая все эти материалы о Китае, я смотрю в зеркало и вижу там отражение Америки. То, что Китай делал с собственными гражданами открыто, Америка – вполне вероятно – могла бы делать втайне ото всех.

Читать дальшеИнтервал:

Закладка: