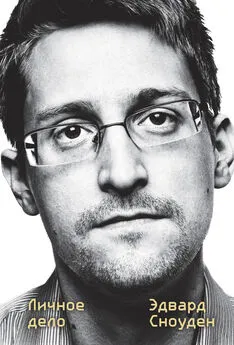

Эдвард Сноуден - Эдвард Сноуден. Личное дело

- Название:Эдвард Сноуден. Личное дело

- Автор:

- Жанр:

- Издательство:Эксмо

- Год:2020

- Город:Москва

- ISBN:978-5-04-107888-1

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Эдвард Сноуден - Эдвард Сноуден. Личное дело краткое содержание

Мемуары Сноудена – это биография мальчишки, который вырос в свободном Интернете и в итоге стал его совестью и защитником. Это глубоко личная история, в которой, как в зеркале, отражается поразительная трансформация не только Америки, но и всего мира в целом. Сочетая трогательные рассказы о «хакерской» юности и становлении Интернета с безжалостной «внутренней кухней» американской разведки, книга Сноудена представляет собой важнейшие мемуары цифровой эпохи.

Эдвард Сноуден. Личное дело - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Осталось только придумать, как связаться.

Не имея возможности раскрыть свое настоящее имя, я контактировал с журналистами под целым набором вымышленных имен, то снимая, то надевая маски. Сначала я представился как Цинциннат – в честь легендарного античного фермера, который стал римским консулом, а потом добровольно снял с себя полномочия. Потом я стал Citizenfour – журналисты позже объясняли, что я считал себя четвертым диссидентом в новейшей истории АНБ после Бинни и его коллег – Дж. Кирка Уиби и Эда Лумиса, которые раскрыли существование TRAILBLAZER. Хотя на самом деле триумвират, который я имел в виду, состоял из Томаса Дрэйка, который рассказал о TRAILBLAZER журналистам, и Даниэля Эллсберга и Энтони Руссо, предавших гласности «Документы Пентагона» [64] Сборник «Американо-вьетнамские отношения, 1945–1967: Исследование» предназначался для внутриведомственного использования в Министерстве обороны США, однако был частично обнародован в прессе в 1971 году. Благодаря общественному давлению Эллсберг и Руссо были оправданы судом.

, что помогло разоблачению лжи о войне во Вьетнаме и привело к ее завершению. И последним в своей переписке я использовал имя Verax – от латинского «говорящий правду», в надежде предложить альтернативу Mendax, то есть «говорящий неправду» – псевдониму молодого человека, который вырастет и станет Джулианом Ассанжем в WikiLeaks .

Вы не представляете, как тяжело остаться анонимным в Интернете, когда начинаешь действовать так, как если бы от этого зависела вся твоя жизнь. Большая часть систем связи, установленных разведсообществом, работает по одному и тому же принципу – наблюдатель за процессом коммуникации не должен различать идентичность тех, кто включен в этот процесс, и как бы то ни было образом соотносить их с агентством. Именно по этой причине в разведорганах такой обмен получил название «неопределяемый». До появления Интернета шпионская анонимность была прославлена в кинофильмах: адреса явок, нацарапанные на туалетных кабинках, или секретные коды, вмонтированные в сокращенные слова рекламных текстов. Или, как в годы холодной войны, «тайники» с черточками, сделанными мелом на почтовом ящике, удостоверяющие, что пакет ждет в дупле такого-то дерева в общественном парке. Современные версии этих шифровок – скорее всего, фейковый профиль, торгующий фейковыми чатами на сайте знакомств или, что встречается еще чаще, – внешне безобидная программа, которая оставляет внешне безобидное сообщение на внешне безобидном севере Amazon, тайно контролируемом ЦРУ. Что решил сделать я, было куда лучше этого – и не требовало ни такого риска, ни такого бюджета.

Я решил воспользоваться чужим Интернет-соединением. Хотелось бы мне, чтобы это было так же просто, как воспользоваться вайфаем в «Макдоналдсе» или «Старбаксе». Но там видеонаблюдение, кассовые чеки и много людей – кто-нибудь меня да запомнит. Более того, каждое беспроводное устройство, от телефона до ноутбука, имеет свой уникальный идентификатор, который называется MAC-адрес (полное название – Machine Address Code); он записывается каждой точкой доступа к вайфаю; настоящий подарок для следствия, отмечающий каждый шаг пользователя.

И я не пошел ни в «Макдоналдс», ни в «Старбакс», а сел за руль и занялся вардрайвингом – это когда вы превращаете ваш автомобиль в передвижной вайфай-адаптер. Для этого вам нужен ноутбук, высокомощная антенна и магнитный GPS-датчик, который устанавливается на крыше автомобиля. Источниками питания могут быть и машина, и переносные батарейки, и сам ноутбук. Все, что вам нужно, помещается в рюкзак.

Я взял с собой дешевый ноутбук с программой TAILS на основе Linux – эта операционная система склонна к «амнезии»: забывает все, как только ты ее выключаешь, не оставляя никаких следов в логах. TAILS помогла мне легко замаскировать MAC-адрес ноутбука: при соединении с Сетью она выдавала мой адрес за чей-то другой, записанный в системе, который никак не ассоциировался с моим. Этого обычно достаточно, однако TAILS вдобавок предоставляет встроенное подключение к анонимной сети Tor.

Ночами и по выходным я кружил по дорогам всего острова Оаху, проверяя, как моя антенна ловит импульсы других вайфай-сетей. Мой GPS-датчик отмечал каждую точку доступа с ее местоположением благодаря утилите под названием Kismet. В результате у меня получилась карта с невидимыми сетями, которые мы пересекаем ежедневно, даже не замечая этого. Скандально высокий процент сетей не имел никакой защиты вообще или такую, которую я легко обходил. Некоторые сети требовали более изощренного хакерства. Я быстро блокировал сеть, вынуждая ее пользователей подключиться заново; в своих попытках входа они автоматически ретранслировали весь свой пакет аутентификации мне – а я перехватывал его и использовал для расшифровки пароля, чтобы войти как «авторизованный» пользователь.

С картой под рукой я изъездил весь Оаху как сумасшедший, проверяя электронную почту, чтобы увидеть, кто из журналистов мне ответит. Я наладил контакт с Лорой Пойтрас, я столько вечеров провел, сочиняя для нее письма, сидя на песке возле моей машины и прихватывая вайфай с ближайшего пляжного курорта. Некоторых журналистов, которых я выбрал, надо было убеждать использовать зашифрованную электронную почту – что тогда, в 2012 году, было тем еще занятием. Иногда я должен был показать, как ее настроить, и скачивал инструкции, сидя в машине на стоянке и подворовывая Интернет у библиотеки. Или у школы. Или у заправки. Или у банка – они до ужаса плохо охраняются. Весь смысл в том, чтобы не создавать никаких поведенческих паттернов.

На крыше крытой стоянки большого торгового центра защищенный знанием, что стоит мне закрыть крышку моего ноутбука, и мой секрет надежно укрыт, я делал наброски манифестов, объясняя, почему я вышел на публику. Но потом я их стирал. Начинал писать письма Линдси, которые стирал тоже. Я просто не мог подобрать слова.

Чтение, запись, выполнение

Чтение. Запись. Выполнение. В компьютерах это называется «права доступа». Говоря функционально, они обозначают диапазон разрешенных вам действий как на самом компьютере, так и в сети компьютеров, точно определяя, что вы можете, а что не можете.

Команда Чтение дает вам доступ к содержанию файла, а команда Запись позволяет вносить изменения. Выполнение – это правило означает, что вы имеете возможность запускать файл или программу и выполнять все действия, для которых они предназначены.

Читать, записывать, выполнять: таков мой простой трехшаговый план. Я хотел докопаться до самой сути самой скрытой сети в мире, чтобы найти правду, скопировать ее и вытащить на свет, показав всему миру. И мне надо было преуспеть в этом, не будучи пойманным – чтобы меня «не читали», «не записывали» и чтобы написанное «не выполняли».

Читать дальшеИнтервал:

Закладка: