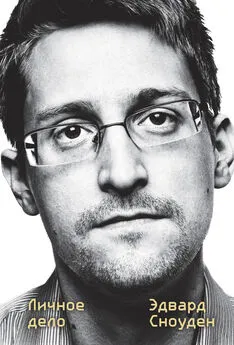

Эдвард Сноуден - Эдвард Сноуден. Личное дело

- Название:Эдвард Сноуден. Личное дело

- Автор:

- Жанр:

- Издательство:Эксмо

- Год:2020

- Город:Москва

- ISBN:978-5-04-107888-1

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Эдвард Сноуден - Эдвард Сноуден. Личное дело краткое содержание

Мемуары Сноудена – это биография мальчишки, который вырос в свободном Интернете и в итоге стал его совестью и защитником. Это глубоко личная история, в которой, как в зеркале, отражается поразительная трансформация не только Америки, но и всего мира в целом. Сочетая трогательные рассказы о «хакерской» юности и становлении Интернета с безжалостной «внутренней кухней» американской разведки, книга Сноудена представляет собой важнейшие мемуары цифровой эпохи.

Эдвард Сноуден. Личное дело - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Почти все, что вы делаете в компьютере или на другом устройстве, оставляет запись. Особенно это относится к АНБ. Каждый вход в систему, каждый выход из системы – это запись в журнале. Всякий раз, когда я открывал файл, всякий раз, когда я копировал файл, эти действия записывались. Каждый раз, когда я загружал, перемещал, уничтожал файлы, все это фиксировалось, и журналы безопасности обновлялись, отражая данные события. Записи сетевого потока, записи инфраструктуры открытых ключей – коллеги шутили, что даже в туалете стоят камеры. Агентство имело немалое число контрразведывательных программ, которые шпионили за теми, кто шпионил за простыми людьми, и если бы меня поймали на чем-то таком, что я не должен был бы делать, то уж точно не за то, что я уничтожил файл, который не надо было уничтожать.

К счастью, сила этих программ была также и их слабостью: их усложненность означала, что даже люди, работающие с ними, не всегда знали, как они работают. Фактически никто толком не понимал, где у них область перекрытия, а где явные дыры в защите. Никто, не считая системных администраторов. Кто-то же ведь установил в первую очередь все эти навороченные системы мониторинга с пугающими названиями вроде MIDNIGHTRIDER («ночной всадник»). АНБ, может быть, оплачивает свою сеть, но реально ею владеют такие системные администраторы, как я.

Фаза «чтения» включает продирание сквозь цифровую сеть ловушек, расставленных поперек пути, соединяющего АНБ с каждым разведывательным агентством, отечественным или иностранным. (Среди них был партнер АНБ в Соединенном Королевстве, Центр правительственной связи [65] Government Communications Headquarters (GCHQ).

, расставивший сети-ловушки: OPRTICNERVE, программу, которая каждые пять минут сохраняет скриншот с веб-камер людей, общающихся в видеочате Yahoo Messenger; и PHOTONTORPEDO, который захватывал IP-адреса пользователей MSN Messenger.) Используя Heartbeat , чтобы достать нужные мне документы, я мог бы организовать «объемный сбор» данных тех людей, которые обернули его против американских граждан – натравить «Франкенштейна» на само разведсообщество. Инструменты безопасности агентства следили, кто какие файлы читал, но это не имело значения: всякий, кто дал себе труд проверить свои журналы, увидел бы Heartbeat . Идеальное прикрытие!

Но пока Heartbeat будет делать свое дело, собирая файлы – очень много файлов, – он доставит их на Гавайи, на сервер, хранивший логи так, что и я не мог подобраться. Мне нужно было придумать способ работать с файлами, осуществлять по ним поиск, отбрасывать неподходящие, неинтересные и те, которые содержат узаконенную тайну. На этом этапе – а это еще только первый этап чтения – опасности многообразны, в основном из-за того, что протоколы, с которыми я сталкивался, направлены не на мониторинг, а на предотвращение. Если бы свои поиски я вел на сервере Heartbeat , то он бы радостно зажег большую мигающую табличку с надписью «Арестуйте меня».

Мне пришлось подумать. Я не мог прямо скопировать файлы с сервера Heartbeat на свой жесткий диск и плясать от радости по Туннелю, потому что меня бы неминуемо поймали. Единственное, что я мог сделать, – это держать файлы чуть ближе к себе на «перевалочном» пункте.

Я не мог переслать их на один из наших обычных компьютеров, ибо к 2012 году наш Туннель оснастили «тонкими клиентами» – слабенькими машинами с беспомощными жесткими дисками и процессорами, которые толком не могли ни обрабатывать данные, ни выполнять функции сохранения и обработки на «облаке». Но в богом забытом углу офиса стояла пирамида вышедших из употребления настольных компьютеров – старые, полусгнившие, доставшиеся по наследству машины, списанные ведомством подчистую. Под «старыми» я подразумеваю «новые» для тех, кто не живет на такие же гигантские, как у АНБ, бюджеты. То были персональные компьютеры Dell года, наверное, 2009–2010-го, большие, но не слишком тяжелые серые прямоугольники. Они могли хранить и обрабатывать данные самостоятельно, не будучи соединены с «облаком». Мне нравилось, что, хотя они еще были подключены к сети АНБ, их нельзя было отследить, так как я держал их вне центральных сетей.

Я легко мог придумать оправдание для использования этих солидных, надежных «ящиков», сказав, что решил проверить, совместим ли Heartbeat со старыми операционными системами. По правде сказать, не все еще в агентстве имели на столах по одному такому «тонкому клиенту». Что, если Dell захочет разработать «штатскую» версию Heartbeat ? А если, например, ЦРУ, или ФБР, или другая замшелая организация захочет ее использовать? Под видом тестов на совместимость я бы мог перенести файлы на эти старые компьютеры, где смогу вести поиск, фильтровать и упорядочивать их столько, сколько захочу, соблюдая осторожность. Я нес эту громадину к себе на стол, и меня увидел один из руководителей IT-отдела и остановил, спросив, что я делаю (он был большим поклонником идеи избавиться от «старья»). «Ворую секреты», – ответил я, и мы, посмеявшись, разошлись.

Фаза «чтение» заканчивается на стадии разложенных по папочкам файлов. Но они все еще находились в компьютере, который не был моим, и находился глубоко под землей в Туннеле. Перейдем же к фазе «запись» – которая в моем случае означала чудовищно медленный, невыносимо затянутый процесс копирования из наследия Dell чего-то такого, что я мог бы скрытно вынести из здания.

Самый простой и легкий способ скопировать файл с любого объекта разведсообщества – он же и самый старый: фотокамера телефона. Смартфоны, само собой, в зданиях АНБ запрещены, но сотрудники часто по ошибке приносят их с собой в любое время, зная, что никто не обратит внимания. Их оставляют в спортивных сумках или в карманах ветровок. Если изредка работников застают со смартфонами в руках, то, конечно, никто не кричит «караул» – смущенные владельцы трубок просто выслушивают замечание с предупреждением, особенно если это первое нарушение. Но иметь при себе смартфон, нагруженный секретными документами АНБ из Туннеля, – рискованная затея. Конечно, никто не заметит, если я выйду с объекта с телефоном, на который сфотографирован один-единственный отчет о пытках, но мне совсем не улыбалось делать тысячи фотографий с моего компьютерного экрана, сидя посреди совершенно секретного объекта. Также телефон нужно было настроить таким образом, чтобы ни один, даже самый гениальный криминальный эксперт, заполучив его в свои руки, не мог найти в там ничего криминального.

Я воздержусь от подробного описания того, как на самом деле я справился с копированием и шифрованием, так что АНБ может пока спать спокойно. Упомяну, однако, какую технологию сохранения файлов я использовал. Забудьте про флешки: они крупноваты, к тому же вместимость их довольно маленькая. Вместо этого я выбрал SD-карты памяти – сокращение расшифровывается как Secure Digital, «безопасные цифровые», мини- и микро-размера.

Читать дальшеИнтервал:

Закладка: