Коллектив авторов - Шпионские штучки и устройства для защиты объектов и информации

- Название:Шпионские штучки и устройства для защиты объектов и информации

- Автор:

- Жанр:

- Издательство:Лань

- Год:1996

- Город:Санкт-Петербург

- ISBN:5-86617-044-2

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Коллектив авторов - Шпионские штучки и устройства для защиты объектов и информации краткое содержание

В доступной форме приведены сведения о методах завиты и контроля информации при помощи технических средств.

Приведены более 100 принципиальных схем устройств защиты информации и объектов, описана логика и принципы действия этих устройств, даны рекомендации по монтажу и настройке. Рассмотрены методы и средства защиты информации пользователей персональных компьютеров от несанкционированного доступа. Даны краткие описания и рекомендации по использованию программных продуктов и систем ограниченного доступа.

Книга предназначена для широкого круга читателей, подготовленных радиолюбителей, желающих применить свои знания в области защиты объектов и информации, специалистов, занимающихся вопросами обеспечения защиты информации.

Представляет интерес для ознакомления руководителей государственных и других организаций, заинтересованных в защите коммерческой информации.

Шпионские штучки и устройства для защиты объектов и информации - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

* * *

При использовании программы Dr. Web в командных пакетных файлах вырабатываются следующие коды возврата (ERRORLEVEL):

0 — вирусы не обнаружены

1 — обнаружены известные вирусы

2 — обнаружены неизвестные вирусы или подозрительные на вирус файлы

* * *

Об условиях распространения программы-антивируса Dr. Web можно узнать по адресу.

АО "СалД". Санкт-Петербург.

тел. (812) 298-86-24 (10.00–18.00),

E-mail: id@sald.spb.su,

FidoNet: 2:5020/ 69.14, 2:5030/ 87.57

5. Утилита DISKREET

DISKREET обеспечивает секретность работ, проводимых на ПК, путем шифрования хранимой на дисках информации и санкционирования доступа к ней только по паролю.

С использованием утилиты можно:

— шифровать файлы;

— создавать и обслуживать "секретные" логические диски, называемые NDisk'aми, или скрытыми дисками. N'Disk технически представляет собой скрытый файл, вся информация в котором зашифрована

Доступ к таким дискам осуществляется посредством драйвера DISKREET.SYS, создающего логические приводы и имитирующего доступ через них к NDisk'ам. Вследствие этого использование NDisk'a ничем не отличаются от работы с обычным диском. На NDisk'е можно размещать файловую структуру и обслуживать ее обычными средствами. Однако прежде чем использовать такой диск, его необходимо открыть. Открыть же NDisk можно только зная пароль, установленный при создании диска. В любой момент времени каждый открытый NDisk можно закрыть, исключив тем самым всякую возможность доступа к его содержимому.

Чтобы работать с NDisk'aми, необходимо сначала подключить драйвер DISKREET SYS, для чего следует указать его в команде "DEVICE=" файла CONFIG.SYS и перезагрузить DOS. В процессе перезагрузки вы увидите, что будет создан, по крайней мере, один дополнительный логический привод (необходимое их число устанавливается в подменю Options утилиты). Однако доступ к таким приводам окажется невозможным. Если верхняя память доступа, то драйвер DISKREET.SYS размещается именно в ней, в противном случае в стандартной памяти.

Для размещения менеджера NDisk'oв в стандартной памяти в случае доступности верхней следует использовать переключатели /NOHМАи /SKIPUMB, поместив в файл CONFIG.SYS строку вида

DEVICE=C: \ NORTON \ DISKREET. SYS/ NOHMA/SKIPTUMB

Переключатель /NOHMAзапрещает использование НМА-памяти, — /SKIPUMB— UMB-памяти.

Подчеркнем, что DISKREET не способна предотвратить обновление, копирование и удаление информации на физических дисках (в том числе зашифрованных файлов и NDisk'oв). Она предохраняет лишь данные и программы от просмотра и выполнения.

Режим командной строки

Утилита запускается командной строкой вида

DISKREET I/ON OFF CLOSE)

или

DISKREET HIDE: d, SHOW:d

или

DISKREET /ENCRYPT: pattern [/PASSWORD: пароль]

или

DISKREET, DECRYPT: file [/PASSWORD: пароль)

Если задан хотя бы один переключатель, то выполняются лишь предписанные в командной строке действия в недиалоговом или полуавтоматическом режиме. Иначе DISKREET входит в диалоговый режим. При обработке файлов этот режим принципиально необходим только для установки опций, остальные же действия могут быть специфицированы переключателями в командной строке. Однако в случае работы с NDisk'ами без диалогового режима не обойтись. Только в нем могут быть выполнены все необходимые подготовительные операции, а также некоторые действия по открытию и закрытию NDisk'oв.

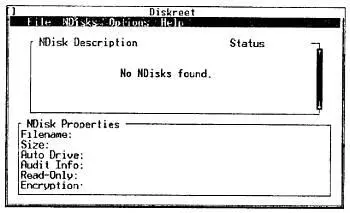

Рис. П5.1. Главное окно утилиты DISKREET

Недиалоговый же режим играет роль вспомогательного, обеспечивая выполнение ряда действий:

/CLOSE— закрыть все NDisk'и;

/ON— разблокировать драйвер DISKREET.SYS:

/OFF— заблокировать драйвер DISKREET.SYS;

/SHOW: d— показать NDisk в скрытом приводе d;

/ HIDE: d— скрыть NDisk в скрытом приводе d(установить у эмулирующего его файла атрибут Н );

/ENCRYPT: pattern— зашифровать файлы, сопоставимые с шаблоном pattern и записать их в единый файл (имя целевого файла запрашивается);

/DECRYPT:— расшифровать файл (восстановить все содержащиеся в нем файлы);

/PASSWORD: пароль— использовать при шифровании или расшифровке указанный пароль (если переключатель не задан, то пароль будет запрошен).

Диалоговый режим

Главное меню утилиты содержит следующие пункты-

File— для обработки файлов и установки необходимых опций;

NDisks— для работы с NDisk'ами;

Options— для конфигурирования утилиты по работе с N'Disk'aми;

Quit— для выхода из утилиты.

Так как обработка файлов и работа с NDisk'ами независимы, рассмотрим эти режимы раздельно.

Обработка файлов

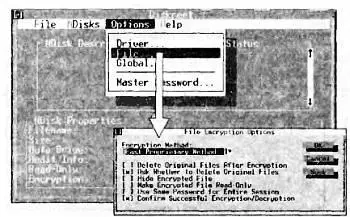

При выборе пункта Options главного меню открывается подменю, одним из пунктов которого является "File…", открывающий диалог "File Encryption options", который служит для выбора метода шифрования, способа обработки исходных файлов после их шифрования, а также задания атрибутов результирующего (целевого) файла с зашифрованными данными. Диалоговое окно показано на рис. П5.2.

В качестве метода шифрования можно специфицировать один из следующих:

Рис. П5.2. Диалоговое окно File Encryption Options

Fast proprietary method— быстрый собственный метод (разработанный создателем утилиты), за скорость которого приходится расплачиваться увеличением вероятности расшифровки информации посторонними лицами;

DES— более медленный, но обеспечивающий высокую степень секретности метод (он является стандартом правительства США).

Дополнительно к этому предоставляется возможность включить следующие опции:

Delete Original Files After Encryption— после шифрования исходные файлы удаляются и занимаемое ими дисковое пространство заполняется нулями, исключая восстановление данных в незашифрованном виде;

Ask Whether to Delete Original Files— выдать запрос перед удалением файла;

Mule Encrypted File— установить для зашифрованного файла атрибут H (скрытый);

Make Encrypted File Read-Only— установить для зашифрованного файла атрибут R (только чтение);

Use Same Password for Entire Session— использовать для всего текущего сеанса работы по шифрованию и расшифровке файлов одни и тог же пароль (исключает запросы пароля перед каждой операцией, пароль запрашивается только однажды за весь сеанс).

В любом случае исходные файлы после шифрования их содержимого будут удалены. Для сохранения в файле NORTON.INI установленной конфигурация утилиты по обработке файлов с целью ее использования как в текущем, так и в последующих сеансах работы следует выдать подкоманду Save, а для использования только в текущем сеансе работы без сохранения на будущее подкоманду ОК. С целью отмены только что сделанных установок нужно выдать подкоманду Cancel или просто нажать клавишу . В любом случае будет произведен возврат в подменю "File".

Читать дальшеИнтервал:

Закладка: