Коллектив авторов - Шпионские штучки и устройства для защиты объектов и информации

- Название:Шпионские штучки и устройства для защиты объектов и информации

- Автор:

- Жанр:

- Издательство:Лань

- Год:1996

- Город:Санкт-Петербург

- ISBN:5-86617-044-2

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Коллектив авторов - Шпионские штучки и устройства для защиты объектов и информации краткое содержание

В доступной форме приведены сведения о методах завиты и контроля информации при помощи технических средств.

Приведены более 100 принципиальных схем устройств защиты информации и объектов, описана логика и принципы действия этих устройств, даны рекомендации по монтажу и настройке. Рассмотрены методы и средства защиты информации пользователей персональных компьютеров от несанкционированного доступа. Даны краткие описания и рекомендации по использованию программных продуктов и систем ограниченного доступа.

Книга предназначена для широкого круга читателей, подготовленных радиолюбителей, желающих применить свои знания в области защиты объектов и информации, специалистов, занимающихся вопросами обеспечения защиты информации.

Представляет интерес для ознакомления руководителей государственных и других организаций, заинтересованных в защите коммерческой информации.

Шпионские штучки и устройства для защиты объектов и информации - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

При выборе пункта "File" главного меню раскрывается подменю, содержащее команды Encrypt и Decrypt.

Команда Encrypt

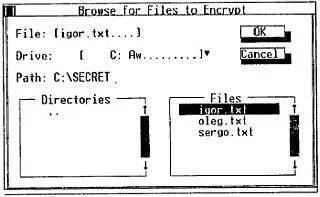

Команда Encrypt(оперативный вариант +на главном экране) обеспечивает шифрование заданного файла или заданной шаблоном группы файлов. После ее выдачи открывается стандартное диалоговое окно, в котором можно задать спецификацию шаблона исходных файлов явно или выбрать файл в области File, возможно, прибегая к смене привода и каталога в областях Drive и Directories соответственно.

Рис. П5.3. Диалоговое окно выбора файла для шифрования

Вслед за этим открывается диалоговое окно, в котором будет предложено задать идентификатор целевого файла. Он не должен совпадать ни с одним из идентификаторов исходных файлов (на том же месте шифровать файлы нельзя). По умолчанию в окне показывается имя одного из исходных файлов, но с расширением. SEC. Можно согласиться с этим, выдав подкоманду ОК, или изменить спецификацию.

Шифруемая группа файлов будет объединяться в один файл с возможностью их последующего восстановления с исходными именами.

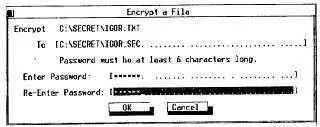

В следующем диалоговом поле пользователю следует ввести пароль (password), содержащий не менее шести произвольных символов (рис. П5.4).

Рис. П5.4. Диалоговое окно введения пароля

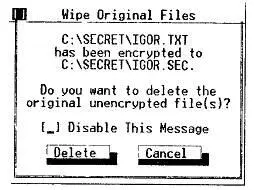

При наборе пароля в целях безопасности отображаются на экране звездочками. Чтобы исключить возможность ошибки, пользователь должен ввести пароль повторно (Re-Enter password). В случае его совпадения с первоначально заданным, исходный файл (файлы) шифруются, о чем выдаются сообщения, соответствующие заданным опциям (рис. П5.5).

Рис. П5.5. Сообщение об окончании шифрования

Команда Decrypt

Команда Decryptслужит для расшифровки файла. Этот процесс, обратный шифрованию, реализуется аналогично. Пользователю в последовательно открывающихся диалоговых окнах следует:

1) специфицировать или выбрать исходный файл (скрытый файл можно задать только явно);

2) ввести правильный пароль (тот, который был указан при шифровании);

3) дождаться окончания расшифровки файлов, которые получат свои первоначальные имена.

Исходный (зашифрованный) файл при атом уничтожается. Особая ситуация возникает в случае, когда расшифрованный файл уже существует (конечно, исходя из его идентификатора, а не содержимого).

При ее возникновении в открывшемся диалоговом окне выдается сообщение "File already exists" ("Файл уже существует") и предлагается выбрать один из двух вариантов продолжения работы:

Overwrite— перезапись файла;

Skip— пропустить файл.

Если будет выбран вариант Skip, то откроется следующее диалоговое окно, в котором предлагается указать:

Re-Encrypt— зашифровать файл заново (т. е. вернуть данный файл в исходное зашифрованное состояние) и продолжить расшифровку остальных файлов;

Delete— удалить расшифровываемый файл (его содержимое будет, возможно, безвозвратно потеряно, а существующий целевой обновлен не будет).

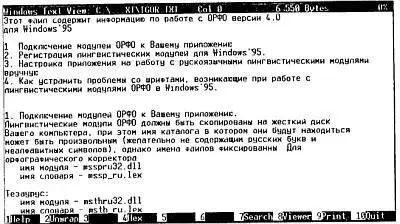

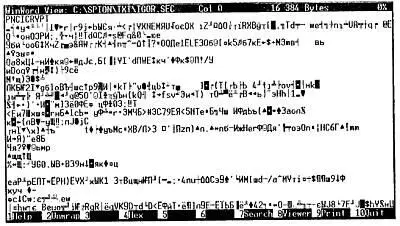

На рис. П5.6. представлены результаты шифрования файла igor.txt: вверху в исходном виде, внизу — после шифрования.

Рис. П5.6. Результаты шифрования файла igor.txt

Работа со скрытыми дисками

Для обслуживания NDisk'oe используются команды меню "NDisks" и "Options".

При запуске утилиты DISKREET производится автоматический поиск всех созданных на винчестере NDisk'oв (поиск на дискетах осуществляется только по специальному указанию, о чем речь пойдет ниже).

В случае, когда ни один из скрытых дисков не найден, появляется сообщение "No NDisks Found" (см. рис. П5.1). Впоследствии пользователь сможет создать любое количество "секретных" дисков.

Если хотя бы один NDisk найден, то на экране монитора появляется соответствующая информация, которая описывает скрытый диск и имеет следующие поля:

File Name— имя файла на обычном логическом диске, в котором находится содержимое \: Disk'a (расширением этого файла всегда будет.@# 1, а сам файл всегда является скрытым);

Size— размер NDisk a; Parent Drive — имя родительского, или базового, привода, т. е. логического дисковода, в котором находится содержащий NDisk логический диск.

Auto Drive— логический привод (созданный драйвером DISKREET.SYS), на котором может быть или уже "установлен" Ndisk;

Audit Info— информация о попытке доступа к Ndisk'у.

Read-Only— информация о назначении Ndisk'у атрибута R .

Description— метка тома, назначенная NDisk'y при его создании. Именно эта метка, а не имя файла, будет идентифицировать "секретный" диск в ходе диалога с утилитой, а также при его открытии вне утилиты;

Encryption— метод шифрования.

Открытые NDisk'а отмечаются на панели, что означает, что "секретный" диск "установлен" в привод и доступен для чтения, а также, возможно, и для записи. Для закрытых NDisk'oв список логических дисководов информирует лишь о том, куда, скорее всего, будет установлен NDisk при его открытии из утилиты или куда он однозначно будет установлен при его открытии вне утилиты. Закрытые NDisk'и считаются неустановленными. N'Disk'oв может быть больше, чем специально предназначенных для их приводов. Однако одновременно открыть можно только то количество NDisk'oв, которое определяется числом логических приводов для них. Установление соответствия NDisk'a приводу производится при открытии NDISK'a.

В таблице NDisk'oв имеется маркер, который можно перемещать по строкам. Команды меню "NDisks" будут примениться только к промаркированному NDisk'y.

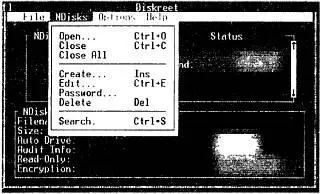

Опишем назначение и порядок выполнения команд подменю NDisks и "Options". При открытии пункта главного меню "Ndisks" становятся доступными опции, представленные на рис. П5.7.

Рис. П5.7.Ко манды подменю NDisks

Create

Команда Createслужит для создания нового NDisk'a. После ее выдачи вам будет предложено выбрать базовый привод. Затем откроется диалоговое окно, которое служит для задания логических характеристик создаваемого NDisk'a. В этом окне, как минимум, необходимо специфицировать имя файла (Kile Name), которым будет эмулироваться "секретный" диск. Однако лучше указать и метку (Description). Если же последняя окажется незаданной, то вместо нее в диалогах будет использоваться имя файла.

Читать дальшеИнтервал:

Закладка: