А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

8.2.2.3. Классификации программных закладок

Существуют различные классификации программных закладок (троянских программ). Рассмотрим наиболее распространённые из них.

Программные закладки можно классифицировать по методу их внедрения в компьютерную систему:

• программно-аппаратные закладки, ассоциированные с аппаратными средствами компьютера (их средой обитания является BIOS — набор программ, записанных в виде машинного кода в постоянном запоминающем устройстве — ПЗУ);

• загрузочные закладки, ассоциированные с программами начальной загрузки, которые располагаются в загрузочных секторах (из этих секторов в процессе выполнения начальной загрузки компьютер считывает программу, берущую на себя управление для последующей загрузки самой операционной системы);

• драйверные закладки, ассоциированные с драйверами (файлами, в которых содержится информация, необходимая операционной системе для управления подключенными к компьютеру периферийными устройствами);

• прикладные закладки, ассоциированные с прикладным программным обеспечением общего назначения (текстовые редакторы, утилиты, антивирусные мониторы и программные оболочки);

• исполняемые закладки, ассоциированные с исполняемыми программными модулями, содержащими код этой закладки (чаще всего эти модули представляют собой пакетные файлы, т. е. файлы, которые состоят из команд операционной системы, выполняемых одна за одной, как если бы их набирали на клавиатуре компьютера);

• закладки-имитаторы, интерфейс которых совпадает с интерфейсом некоторых служебных программ, требующих ввод конфиденциальной информации (паролей, криптографических ключей, номеров кредитных карточек);

• замаскированные закладки, которые маскируются под программные средства оптимизации работы компьютера (файловые архиваторы, дисковые дефрагментаторы) или под программы игрового и развлекательного назначения.

Можно классифицировать программные закладки и в зависимости от их времени пребывания в оперативной памяти:

• Резидентного типа — они находятся в памяти постоянно с некоторого момента времени до окончания сеанса работы персонального компьютера (выключения питания или перезагрузки).

• Нерезидентного типа — они начинают работу по аналогичному событию, но заканчивают ее самостоятельно по истечении некоторого промежутка времени или некоторому событию, при этом выгружая себя из памяти целиком.

Программные закладки можно разделить также и по типу их воздействия на систему:

• закладки, вносящие произвольные искажения в коды программ, которые находятся в оперативной памяти компьютера (программная закладка первого типа);

• закладки, переносящие фрагменты информации из одних областей оперативной или внешней памяти компьютера в другие (программная закладка второго типа);

• закладки, искажающие выводимую на внешние компьютерные устройства или в капал связи информацию, полученную в результате работы других программ (программная закладка третьего типа).

Как было отмечено выше, трояны или программы класса «троянский конь» обычно создаются с единственной целью — нанести ущерб компьютеру путем выполнения несанкционированных пользователем действий: кража данных, порча или удаление конфиденциальных данных, нарушения работоспособности ПК или использования его ресурсов в неблаговидных целях.

Хотя некоторые программные закладки — (троянские программы) способны самостоятельно преодолевать системы защиты вычислительной системы, однако в большинстве случаев все-таки они проникают на ПК вместе с другим вирусом. Поэтому троянские программы можно рассматривать как дополнительную вредоносную программу. Нередко пользователи сами загружают такие троянские программы из сети Интернет.

Жизненный цикл программных троянов состоит из трех стадий:

• проникновение в систему;

• активация;

• выполнение вредоносных действий.

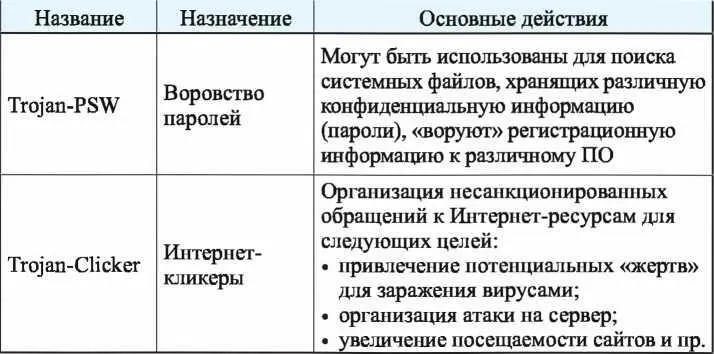

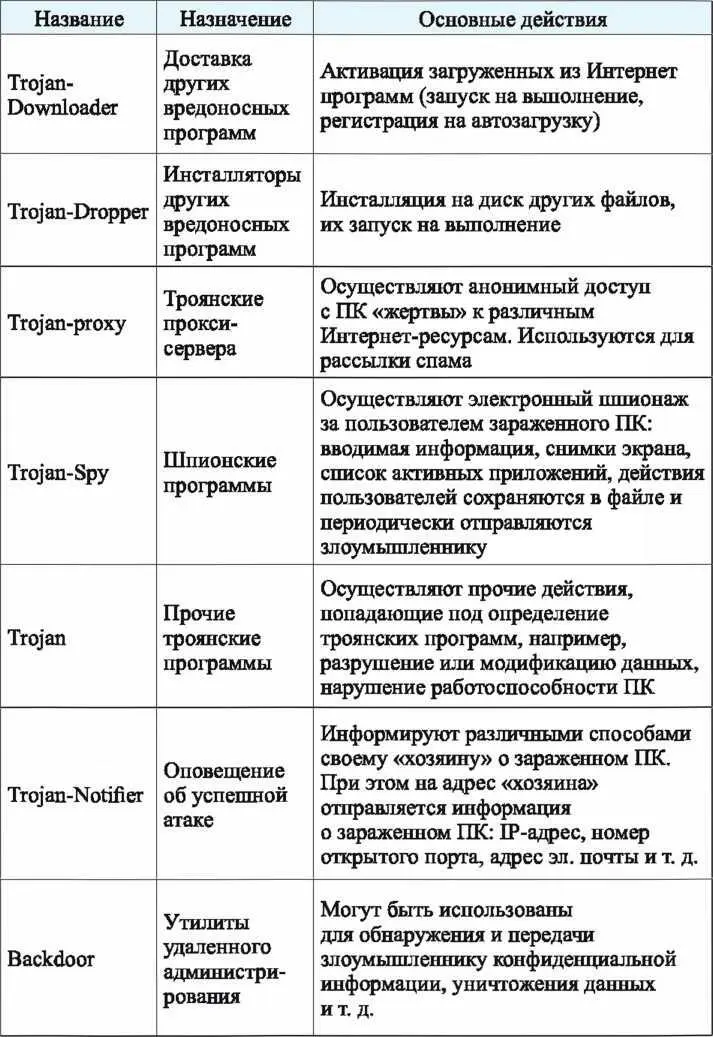

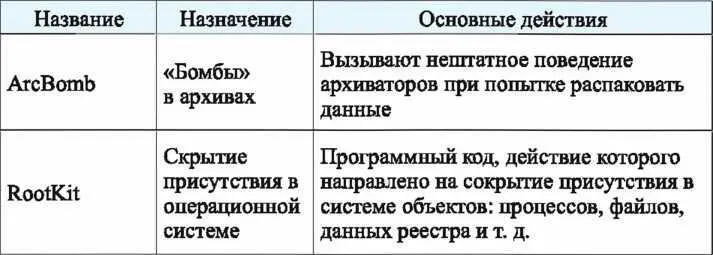

Троянские программы [92] различаются между собой по тем действиям, которые они производят на зараженном ПК. Классификация таких программ, а также их назначение, приведены в таблице 8.1.

Таблица 8.1 Классы троянских программ

Продолжение таблицы 8.1

Окончание таблицы 8.1

8.2.2.4. Разновидности программных закладок

Клавиатурные шпионы

Одна из наиболее распространенных, разновидностей программных закладок — клавиатурные шпионы. Такие программные закладки нацелены на перехват паролей пользователей операционной системы, а также на определение их легальных полномочий и прав доступа к компьютерным ресурсам.

Клавиатурные шпионы — явление отнюдь не новое в мире компьютеров. В свое время они разрабатывались и для OS/370, и для UNIX, и для DOS. Их поведение в общем случае является довольно традиционным: типовой клавиатурный шпион обманным путем завладевает пользовательскими паролями, а затем переписывает эти пароли туда, откуда их может без особого труда извлечь злоумышленник. Различия между клавиатурными шпионами касаются только способа, который применяется ими для перехвата пользовательских паролей. Соответственно все клавиатурные шпионы делятся на три типа — имитаторы, фильтры и заместители.

Имитаторы

Клавиатурные шпионы этого типа работают по следующему алгоритму. Злоумышленник внедряет в операционную систему программный модуль, который имитирует приглашение пользователю зарегистрироваться для того, чтобы войти в систему. Затем внедренный модуль (в принятой терминологии — имитатор) переходит в режим ожидания ввода пользовательского идентификатора и пароля. После того как пользователь идентифицирует себя и введет свой пароль, имитатор сохраняет эти данные там, где они доступны злоумышленнику. Далее имитатор инициирует выход из системы (что в большинстве случаев можно сделать программным путем), и в результате перед глазами у ничего не подозревающего пользователя появляется еще одно, но на этот раз уже настоящее приглашение для входа в систему.

Обманутый пользователь, видя, что ему предлагается еще раз ввести пароль, приходит к выводу о том, что он допустил какую-то ошибку во время предыдущего ввода пароля, и послушно повторяет всю процедуру входа в систему заново. Некоторые имитаторы для убедительности выдают на экран монитора правдоподобное сообщение о якобы совершенной пользователем ошибке. Например, такое: «НЕВЕРНЫЙ ПАРОЛЬ. ПОПРОБУЙТЕ ЕЩЕ РАЗ».

Читать дальшеИнтервал:

Закладка: