А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

В общем случае можно утверждать, что если в операционной системе разрешается переключать клавиатурную раскладку во время ввода пароля, то для этой операционной системы возможно создание фильтра. Поэтому, чтобы обезопасить её от фильтров, необходимо обеспечить выполнение следующих трех условий:

• во время ввода пароля переключение раскладок клавиатуры не разрешается;

• конфигурировать цепочку программных модулей, участвующих в работе с паролем пользователя, может только системный администратор;

• доступ к файлам этих модулей имеет исключительно системный администратор.

Соблюсти первое из этих условий в локализованных для России версиях операционных систем принципиально невозможно. Дело в том, что средства создания учётных пользовательских записей на русском языке являются неотъемлемой частью таких систем. Только в англоязычных версиях систем WindowsNT и UNIX предусмотрены возможности, позволяющие поддерживать уровень безопасности, при котором соблюдаются все 3 перечисленные условия.

Заместители

Заместители полностью или частично подменяют собой программные модули операционной системы, отвечающие за аутентификацию пользователей. Подобного рода клавиатурные шпионы могут быть созданы для работы в среде практически любой многопользовательской операционной системы. Трудоемкость написания заместителя определяется сложностью алгоритмов, реализуемых подсистемой аутентификации, и интерфейсов между ее отдельными модулями. Также при оценке трудоемкости следует принимать во внимание степень документированности этой подсистемы. В целом можно сказать, что задача создания заместителя значительно сложнее задачи написания имитатора или фильтра. Поэтому фактов использования подобного рода программных закладок злоумышленниками пока отмечено не было. Однако в связи с тем, что в настоящее время все большее распространение получает операционная система WindowsNT, имеющая мощные средства защиты от имитаторов и фильтров, в самом скором будущем от хакеров следует ожидать более активного использования заместителей в целях получения несанкционированного доступа к компьютерным системам.

Поскольку заместители берут на себя выполнение функций подсистемы аутентификации, перед тем как приступить к перехвату пользовательских паролей они должны выполнить следующие действия:

• подобно компьютерному вирусу внедриться в один или несколько системных файлов;

• использовать интерфейсные связи между программными модулями подсистемы аутентификации для встраивания себя в цепочку обработки введенного пользователем пароля.

Для того чтобы защитить систему от внедрения заместителя, ее администраторы должны строго соблюдать адекватную политику безопасности. И что особенно важно, подсистема аутентификации должна быть одним из самых защищенных элементов операционной системы. Однако, как показывает практика, администраторы, подобно всем людям, склонны к совершению ошибок. А, следовательно, соблюдение адекватной политики безопасности в течение неограниченного периода времени является невыполнимой задачей. Кроме того, как только заместитель попал в компьютерную систему, любые меры защиты от внедрения программных закладок перестают быть адекватными, и поэтому необходимо предусмотреть возможность использования эффективных средств обнаружения и удаления внедренных клавиатурных шпионов. Это значит, что администратор должен вести самый тщательный контроль целостности исполняемых системных файлов и интерфейсных функций, используемых подсистемой аутентификации для решения своих задач.

Но и эти меры могут оказаться недостаточно эффективными. Ведь машинный код заместителя выполняется в контексте операционной системы, и поэтому заместитель может предпринимать особые меры, чтобы максимально затруднить собственное обнаружение. Например, он может перехватывать системные вызовы, используемые администратором для выявления программных закладок, с целью подмены возвращаемой ими информации. Или фильтровать сообщения, регистрируемые подсистемой аудита, чтобы отсеивать те, которые свидетельствуют о его присутствии в компьютере.

8.2.2.5. Троянские программы — типы и особенности поведения

В отличие от выше рассмотренных червей и вирусов, троянские программы не создают свои копии. Они проникают на компьютер, например, через электронную почту или через веб-браузер, когда пользователь посещает «зараженную» веб-страницу. Троянские программы внедряются при участии пользователя и начинают функционировать при включении компьютера различные троянские программы в зависимости от умысла создателей реализуют разные задачи.

Основными функциями «троянцев» является блокирование, изменение или уничтожение информации, нарушение работы компьютеров или компьютерных сетей. Кроме этого, троянские программы могут принимать или отправлять файлы, выполнять их, выводить на экран различные сообщения, самостоятельно обращаться к веб-страницам, загружать и устанавливать другие программы, перезагружать компьютер по команде злоумышленников и т. д.

Злоумышленники часто используют «комбинации» из разных троянских программ.

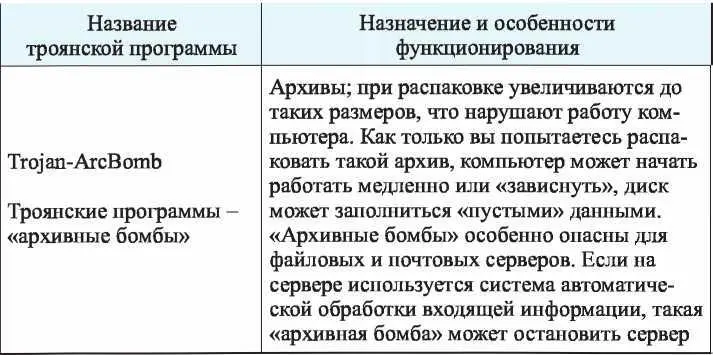

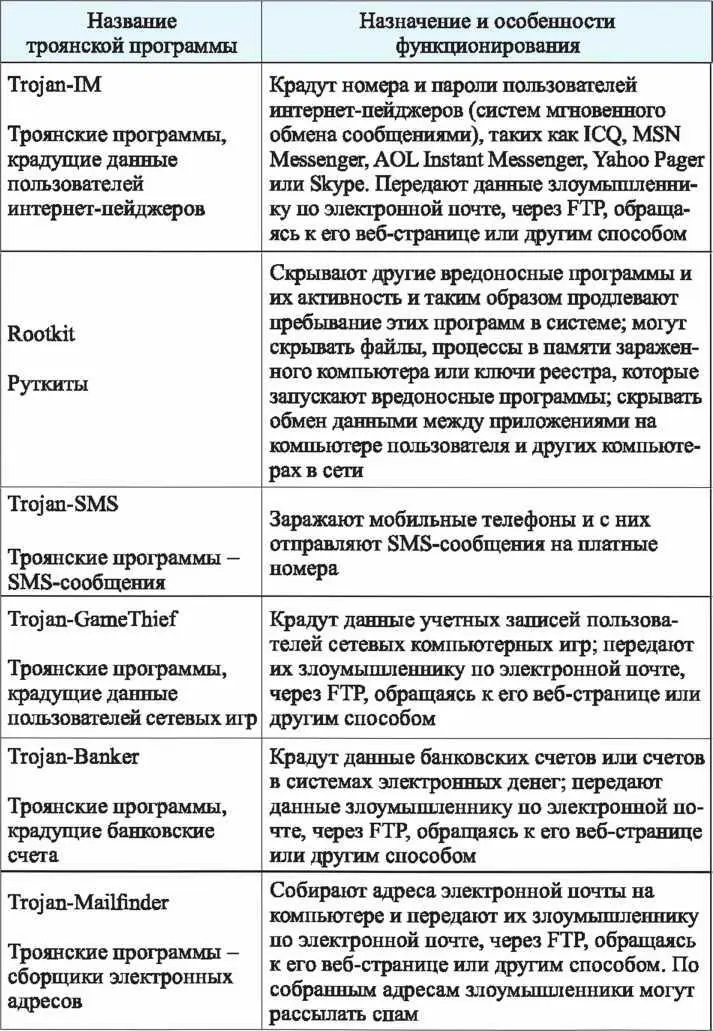

В таблице 8.2 приводятся основные типы троянских программ с краткими характеристиками их функционирования в заряженных устройствах.

Таблица 8.2

Типы особенностей поведения троянских программ

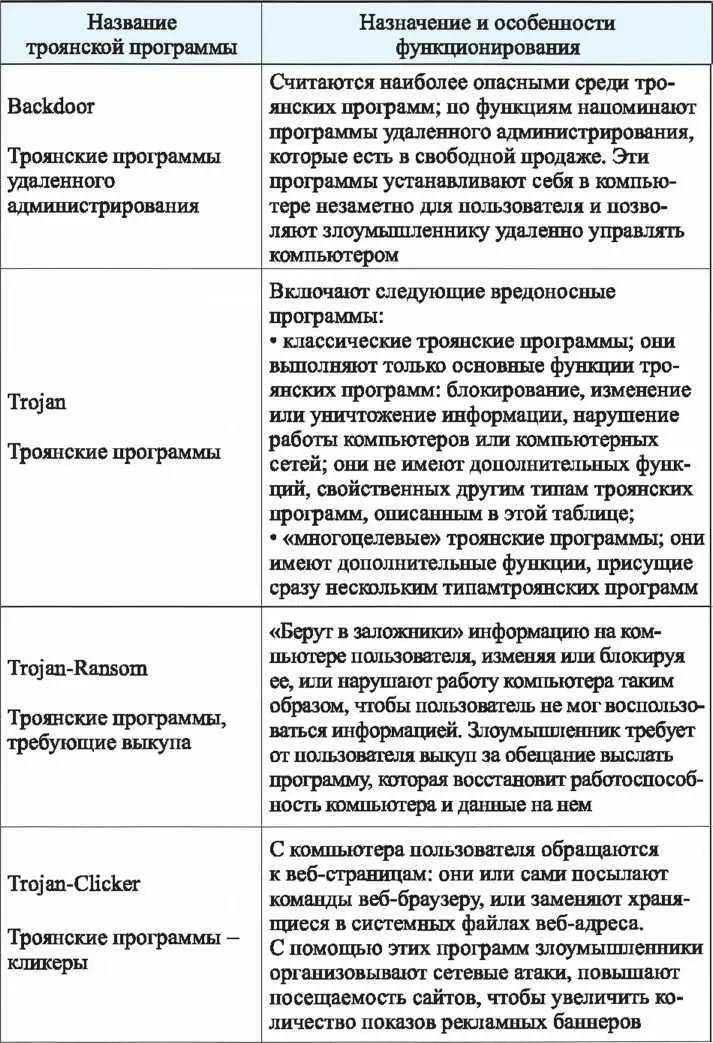

Продолжение таблицы 8.2

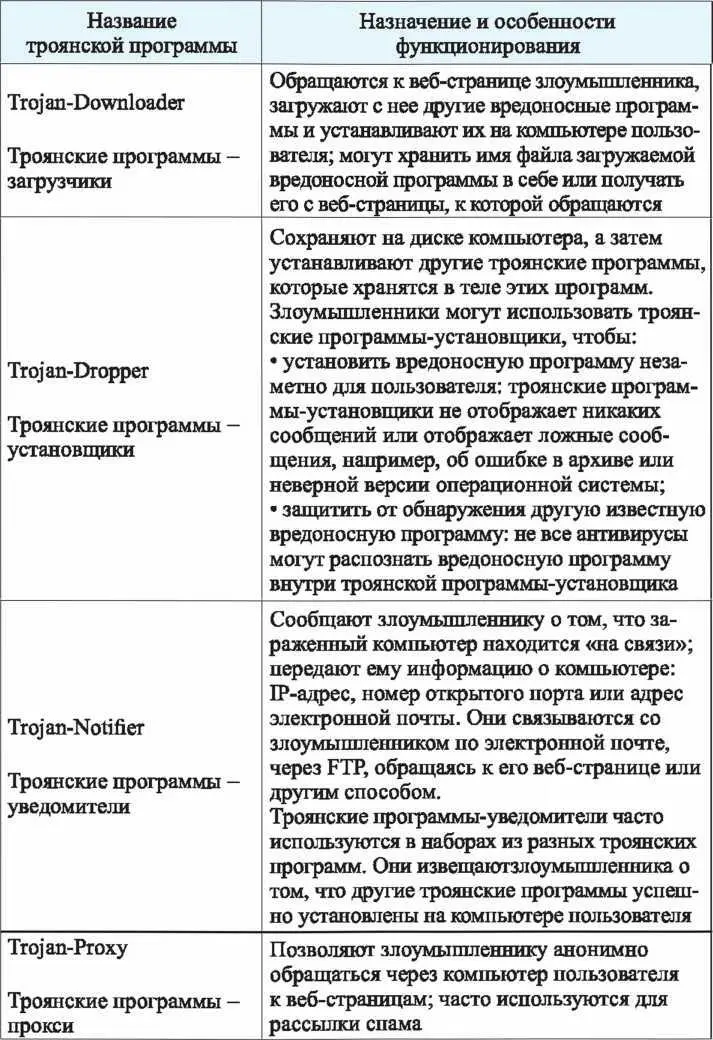

Продолжение таблицы 8.2

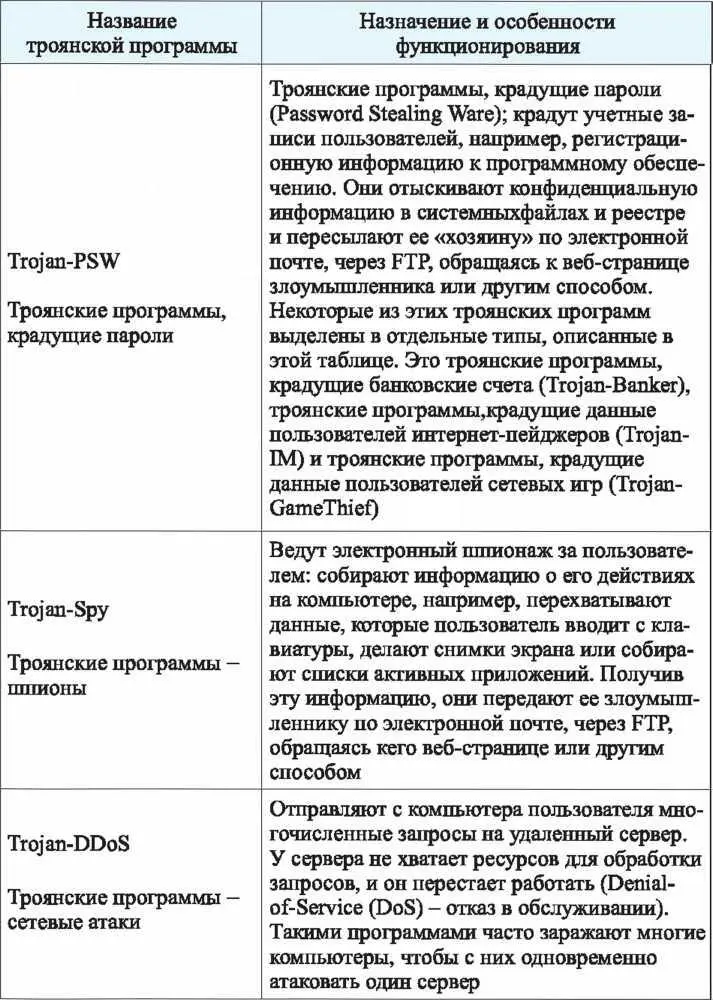

Продолжение таблицы 8.2

Окончание таблицы 8.2

8.3. Программные закладки

8.3.1. Основные принципы реализации программных закладок

8.3.1.1. Введение в проблему программных закладок

В качестве введения следует сделать небольшой обзор, в котором попробуем показать, какие сегодня имеются трояны и закладки и как злоумышленник может использовать их для получения доступа к любой системе — жертве.

Все мы хорошо помним один из эпизодов истории древних греков. Греки атаковали один из городов Трои. После очевидной безуспешной атаки греки приняли новый план по достижению победы: они сделали громадного коня из дерева и оставили его перед воротами Трои. Жители Трои решили, что это был подарок и втащили внутрь крепости этого коня, который потом назывался Троянский, в город. Поздней ночью греческие военные вышли из этого коня, убили защитников и разрушили весь город, в итоге крепость Троя пала.

Читать дальшеИнтервал:

Закладка: