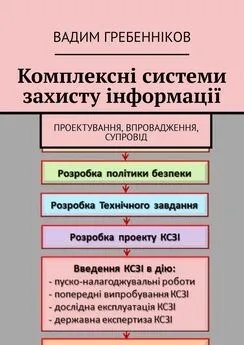

Вадим Гребенніков - Комплексні системи захисту інформації. Проектування, впровадження, супровід

- Название:Комплексні системи захисту інформації. Проектування, впровадження, супровід

- Автор:

- Жанр:

- Издательство:неизвестно

- Год:неизвестен

- ISBN:9785449315052

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Гребенніков - Комплексні системи захисту інформації. Проектування, впровадження, супровід краткое содержание

Комплексні системи захисту інформації. Проектування, впровадження, супровід - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Для кожної конкретної ІТС склад, структура та вимоги до КСЗІ визначаються властивостями оброблюваної інформації, класом та умовами експлуатації ІТС.

Створення комплексів технічного захисту інформації від витоку технічними каналамиздійснюється, якщо в ІТС обробляється інформація, що становить державну таємницю, або коли необхідність цього визначено власником інформації.

Створення комплексу засобів захисту від несанкціонованого доступу(далі – КЗЗ) здійснюється в усіх ІТС, де обробляється інформація, яка належить до державних інформаційних ресурсів, належить до державної чи іншої таємниці або до окремих видів інформації, необхідність захисту якої визначено законодавством, а також в ІТС, де така необхідність визначена власником інформації.

Рішення щодо необхідності вжиття заходів захисту від спеціальних впливів на інформацію приймається власником інформації в кожному випадку окремо.

Роботи зі створення КСЗІ виконуються організацією-власником (розпорядником) ІТС з дотриманням вимог нормативно-правових актів щодо провадження діяльності у сфері захисту інформації.

Після прийняття рішення про необхідність створення КСЗІ в ІТС для організації цих робіт створюється Служба захисту інформації (далі – СЗІ) в ІТС.

Цей НД ТЗІ визначає такі етапи створення КСЗІ та її документів:

1. Формування вимог до КСЗІ в ІТС

1.1. Обґрунтування необхідності створення КСЗІ і призначення СЗІ:

– наказ про порядок проведення робіт зі створення КСЗІ

– наказ про створення СЗІ

– положення про СЗІ

– перелік інформації, що підлягає обробленню в ІТС та потребує захисту

1.2. Категоріювання ІТС:

– наказ про призначення комісії з категоріювання

– акт категоріювання

1.3. Обстеження середовищ функціонування ІТС:

– наказ про призначення комісії з обстеження

– акт обстеження

– формуляр ІТС

1.4. Опис моделі порушника політики безпеки інформації : модель порушника

1.5. Опис моделі загроз для інформації : модель загроз

1.6. Формування завдання на створення КСЗІ : звіт за результатами проведення аналізу ризиків та формування завдань на створення КСЗІ

2. Розробка політики безпеки інформації в ІТС

2.1. Вибір варіанту КСЗІ

2.2. Складання політики безпеки

2.3. Складання плану захисту

2.4. Складання календарного плану робіт із захисту інформації

3. Розробка Технічного завдання на створення КСЗІ:

– складання технічного завдання та погодження його з органами Держспецзв’язку

4. Проектування КСЗІ:

– складання документів ескізного проекту КСЗІ

– складання документів технічного проекту КСЗІ

– складання документів робочого проекту КСЗІ

5. Введення КСЗІ в дію та оцінка захищеності інформації в ІТС

5.1. Підготовка КСЗІ до введення в дію:

– інструкція про порядок введення в експлуатацію КСЗІ

5.2. Навчання користувачів:

– інструкція адміністратора безпеки в ІТС

– інструкція системного адміністратора ІТС

– інструкція користувача ІТС

– правила управління паролями в ІТС

– правила видачі, вилучення та обміну персональних ідентифікаторів, інших атрибутів розмежування доступу в ІТС

5.3. Комплектування КСЗІ

5.4. Будівельно-монтажні роботи:

– наказ про призначення комісії з приймання робіт

– акт приймання робіт

5.5. Пуско-налагоджувальні роботи:

– акт інсталяції та налагоджування АВПЗ і КЗЗ від НСД

– акт оцінки відповідності проведених робіт вимогам експлуатаційних документів

5.6. Попередні випробування КСЗІ:

– наказ про створення комісії з проведення випробувань

– програма та методика попередніх випробувань

– протокол про проведення попередніх випробувань

– акт про приймання КСЗІ у дослідну експлуатацію

5.7. Дослідна експлуатація КСЗІ:

– наказ про введення ІТС в дослідну експлуатацію

– акт про завершення дослідної експлуатації

– акт про завершення робіт зі створення КСЗІ

5.8. Державна експертиза КСЗІ:

– заявка на проведення державної експертиза КСЗІ

– експертний висновок щодо відповідності КСЗІ вимогам НД ТЗІ

– атестат відповідності КСЗІ вимогам НД ТЗІ

– наказ про дозвіл на обробку в ІТС інформації, яка підлягає захисту

6. Супровід КСЗІ:

– наказ про порядок забезпечення захисту інформації в ІТС

– інструкція щодо забезпечення правил обробки ІзОД в ІТС

– інструкція з антивірусного захисту інформації в ІТС

– інструкція про порядок використання засобів КЗІ в ІТС

– інструкція про порядок обліку та використання машинних носіїв інформації

– інструкція з правил управління паролями в ІТС

– інструкція про порядок створення і зберігання резервних копій інформаційних ресурсів ІТС

– інструкція про порядок проведення контролю режиму обробки та захисту інформації в ІТС

– інструкція про порядок супроводу та модернізації КСЗІ в ІТС

– інструкція про порядок відновлювальних та ремонтних робіт ІТС

– інші іструкції.

3. 1-й етап – формування вимог до КСЗІ

1-й етап – формування вимог до КСЗІ в ІТС – складається з таких заходів:

– обґрунтування необхідності створення КСЗІ і призначення СЗІ;

– категоріювання ІТС;

– обстеження середовищ функціонування ІТС;

– опис моделі порушника політики безпеки інформації;

– опис моделі загроз для інформації;

– формування завдання на створення КСЗІ.

Підставою для визначення необхідності створення КСЗІ є норми та вимоги чинного законодавства, які встановлюють обов’язковість обмеження доступу до певних видів інформації або забезпечення її цілісності чи доступності, або прийняте власником інформації рішення щодо цього, якщо нормативно-правові акти надають йому право діяти на власний розсуд.

Вихідні дані для обґрунтування необхідності створення КСЗІ у загальному випадку одержуються за результатами:

– аналізу нормативно-правових актів (державних, відомчих та таких, що діють в межах установи, організації, підприємства), на підставі яких може встановлюватися обмеження доступу до певних видів інформації чи заборона такого обмеження, або визначатися необхідність забезпечення захисту інформації згідно з іншими критеріями;

– визначення наявності у складі інформації, яка підлягає автоматизованій обробці, таких її видів, що потребують обмеження доступу до неї або забезпечення цілісності чи доступності відповідно до вимог нормативно-правових актів;

– оцінки можливих переваг (фінансово-економічних, соціальних тощо) експлуатації ІТС у разі створення КСЗІ.

Читать дальшеИнтервал:

Закладка:

![Вадим Гребенников - Американская криптология [История спецсвязи]](/books/1085050/vadim-grebennikov-amerikanskaya-kriptologiya-istori.webp)