Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

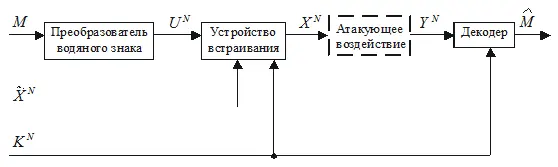

В рассматриваемой обобщенной схеме стегосистемы скрываемые сообщения М равномерно распределены во множестве сообщений Ми должны быть безошибочно переданы декодеру. Скрывающий информацию подает пустой контейнер  , ключ

, ключ  и сообщение М на вход стегокодера, формируя стегограмму

и сообщение М на вход стегокодера, формируя стегограмму  , передаваемую получателю по незащищенному каналу связи. Стего

, передаваемую получателю по незащищенному каналу связи. Стего  перехватывается и обрабатывается нарушителем с целью разрушения или удаления сообщения М . Искаженное нарушителем стего обозначим

перехватывается и обрабатывается нарушителем с целью разрушения или удаления сообщения М . Искаженное нарушителем стего обозначим  и опишем атакующее воздействие условной функцией распределения

и опишем атакующее воздействие условной функцией распределения  . Эта обработка включает, как частный случай, формирование искаженного стего в виде

. Эта обработка включает, как частный случай, формирование искаженного стего в виде  , где

, где  есть детерминированное отображение.

есть детерминированное отображение.

Нарушителю полезно знать описание стегосистемы, используемой скрывающим информацию, и использовать это знание для построения более эффективного атакующего воздействия  . В частности, если известная нарушителю система информационного скрытия не использует секретного ключа

. В частности, если известная нарушителю система информационного скрытия не использует секретного ключа  , нарушитель способен декодировать сообщение М и затем удалить его из стего

, нарушитель способен декодировать сообщение М и затем удалить его из стего  . Поэтому необходимо хранить описание бесключевой стегосистемы в секрете. Заметим, что история развития систем защиты информации, в частности, криптографических систем, свидетельствует, что не стоит надеяться на сохранение в тайне принципов построения системы защиты при ее широком применении. Поэтому нашим основным предположением является: нарушитель знает распределения всех переменных в стегосистеме и само описание стегосистемы, но не знает используемого секретного ключа (принцип Керкхофа для систем защиты информации).

. Поэтому необходимо хранить описание бесключевой стегосистемы в секрете. Заметим, что история развития систем защиты информации, в частности, криптографических систем, свидетельствует, что не стоит надеяться на сохранение в тайне принципов построения системы защиты при ее широком применении. Поэтому нашим основным предположением является: нарушитель знает распределения всех переменных в стегосистеме и само описание стегосистемы, но не знает используемого секретного ключа (принцип Керкхофа для систем защиты информации).

Пусть контейнер  , стего X и модифицированное нарушителем стего Y принадлежат одному и тому же множеству X. Декодер получателя вычисляет оценку

, стего X и модифицированное нарушителем стего Y принадлежат одному и тому же множеству X. Декодер получателя вычисляет оценку  исходного скрываемого сообщения

исходного скрываемого сообщения  . Если

. Если

, то атакующий сумел разрушить защищаемую стегосистемой информацию.

, то атакующий сумел разрушить защищаемую стегосистемой информацию.

Рассмотрим часто используемую схему построения системы ЦВЗ, представленную на рис. 3.2. В данной схеме учитывается, что сообщение M обычно не принадлежит алфавиту Xи имеет длину отличную от длины контейнера  . Например, если ЦВЗ представляет собой изображение фирменного знака производителя информационной продукции, то такой водяной знак по форме представления и по своим характеристикам существенно отличается от заверяемого контейнера. Поэтому скрываемое сообщение (ЦВЗ) M преобразуется в кодовую последовательность

. Например, если ЦВЗ представляет собой изображение фирменного знака производителя информационной продукции, то такой водяной знак по форме представления и по своим характеристикам существенно отличается от заверяемого контейнера. Поэтому скрываемое сообщение (ЦВЗ) M преобразуется в кодовую последовательность  длиной N символов,

длиной N символов,  . Эта операция преобразует водяной знак M к виду, удобному для встраивания в контейнер

. Эта операция преобразует водяной знак M к виду, удобному для встраивания в контейнер  . Заметим, что на рис. 3.2 показан случай, когда это преобразование независимо от контейнерного сигнала.

. Заметим, что на рис. 3.2 показан случай, когда это преобразование независимо от контейнерного сигнала.

Рис. 3.2. Структурная схема стегосистемы водяного знака при активном противодействии нарушителя

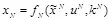

Заверенное водяным знаком стего в общем случае формируется по правилу  , где

, где  есть функция встраивания по ключу

есть функция встраивания по ключу  . В обозначении функции встраивания неявно указывается, что она выполняет преобразования над блоком длины N . В простейшем примере встраивание может выполняться по правилу

. В обозначении функции встраивания неявно указывается, что она выполняет преобразования над блоком длины N . В простейшем примере встраивание может выполняться по правилу  для

для  , где переменные

, где переменные  ,

,  и

и  принадлежат конечному алфавиту

принадлежат конечному алфавиту  . В современных системах водяного знака применяются сложные построения функции

. В современных системах водяного знака применяются сложные построения функции  , учитывающие характеристики чувствительности органов зрения или слуха человека и не являющиеся аддитивными [15]. Преобразование

, учитывающие характеристики чувствительности органов зрения или слуха человека и не являющиеся аддитивными [15]. Преобразование  должно быть удобным для скрывающего информацию, а также должно минимизировать вносимые искажения в контейнер при условии обеспечения требуемой устойчивости к атакам нарушителя. Оптимальное построение таких функций представляет сложную задачу.

должно быть удобным для скрывающего информацию, а также должно минимизировать вносимые искажения в контейнер при условии обеспечения требуемой устойчивости к атакам нарушителя. Оптимальное построение таких функций представляет сложную задачу.

Формально определим вносимые искажения в стратегиях скрывающего информацию и нарушителя. Это завершает математическое описание стегосистемы и позволяет определить скорость безошибочной передачи для стегосистемы, представленной на рис. 3.1.

Пусть искажения в стегосистеме оцениваются в соответствии с ограниченной неотрицательной функцией вида  где

где  . Используемая мера искажения симметрична:

. Используемая мера искажения симметрична:  , выполнение равенства

, выполнение равенства  означает совпадение

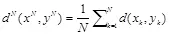

означает совпадение  . Следовательно, используемая мера искажения является метрикой. Метрика искажений расширяется на последовательности длиной N символов

. Следовательно, используемая мера искажения является метрикой. Метрика искажений расширяется на последовательности длиной N символов  и

и  следующим образом:

следующим образом:  . Теория информационного скрытия использует классические метрики искажения, такие как метрики Хэмминга и Евклида, а также метрики, учитывающие особенности слуховой или зрительной чувствительности человека [16].

. Теория информационного скрытия использует классические метрики искажения, такие как метрики Хэмминга и Евклида, а также метрики, учитывающие особенности слуховой или зрительной чувствительности человека [16].

Интервал:

Закладка: