Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Имея описание стегосистемы и атакующего воздействия  можно описать состязание (игру) между скрывающим информацию и атакующим.

можно описать состязание (игру) между скрывающим информацию и атакующим.

Определение 3.3:Информационно-скрывающее противоборство, приводящее к искажениям ( D 1,D 2 ), описывается взаимодействием используемой стегосистемы, приводящей к искажению кодирования D 1 , и атакующего воздействия, приводящего к искажению D 2 .

Скорость передачи скрываемых сообщений по стегоканалу определим в виде R= 1 /N log  . Скорость передачи R выражается в среднем числе бит скрываемых сообщений, безошибочно передаваемых (переносимых) одним символом (отсчетом) стегопоследовательности x N . Это определение созвучно «классическому» определению скорости передачи обычных сообщений по каналу передачи, выражаемой в среднем числе безошибочно передаваемых бит за одно использование канала [1].

. Скорость передачи R выражается в среднем числе бит скрываемых сообщений, безошибочно передаваемых (переносимых) одним символом (отсчетом) стегопоследовательности x N . Это определение созвучно «классическому» определению скорости передачи обычных сообщений по каналу передачи, выражаемой в среднем числе безошибочно передаваемых бит за одно использование канала [1].

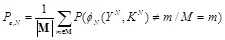

Вероятность разрушения скрываемого сообщения в стегопоследовательности длины N определим как

, (3.4)

, (3.4)

где скрываемые сообщения М равновероятно выбираются среди множества M. Вероятность  есть средняя вероятность того, что атакующий успешно исказит скрытно передаваемое сообщение, усредненная над множеством всех сообщений. Атакующий добивается успеха в информационном противоборстве, если декодированное на приеме сообщение не совпадет с встроенным в контейнер скрываемым сообщением, или декодер не способен принять однозначного решения.

есть средняя вероятность того, что атакующий успешно исказит скрытно передаваемое сообщение, усредненная над множеством всех сообщений. Атакующий добивается успеха в информационном противоборстве, если декодированное на приеме сообщение не совпадет с встроенным в контейнер скрываемым сообщением, или декодер не способен принять однозначного решения.

Теоретически достижимую скорость безошибочной передачи скрываемых сообщений и скрытую пропускную способность при искажениях не более величин ( D 1, D 2 ) определим следующим образом.

Определение 3.4:Скорость R безошибочной передачи скрываемых сообщений достижима для искажений не более ( D 1, D 2 ), если существует стегосистема с длиной блока N , приводящая к искажению кодирования не более D 1 на скорости R N> R , такая что Р e,N→ 0 при N → ∞ при любых атаках нарушителя, приводящих к искажению не более D 2 .

Определение 3.5:Скрытая пропускная способность С ( D 1, D 2 ) есть супремум (верхняя грань) всех достижимых скоростей безошибочной передачи скрываемых сообщений при искажениях не более ( D 1, D 2 ).

Отметим, что введенные определения средних искажений контейнеров при встраивании скрываемых сообщений и при атакующем воздействии нарушителя, скорости передачи скрываемых сообщений и пропускной способности канала скрытой передачи соответствуют теоретико-информационному подходу К. Шеннона.

Таким образом, скрытая ПС есть верхний предел скорости безошибочной передачи скрываемых сообщений, при которой искажения контейнера, вызванные вложением в него данных сообщений и действиями нарушителя по разрушению этих сообщений, не превышают заданных величин. Как и ПС каналов передачи открытых сообщений, ПС каналов передачи скрываемых сообщений определяется в идеализированных условиях, в которых задержка кодирования/декодирования бесконечна ( N → ∞), статистика контейнеров, скрываемых сообщений, стего и ключей точно известна, сложность построения стегосистемы неограничена. Очевидно, что такая скрытая ПС имеет смысл теоретического предела, указывающего области, в которых существуют и, соответственно, не существуют стегосистемы при заданных величинах искажений. Известно, что скорости реальных систем передачи открытых сообщений могут только приближаться к величине ПС открытых каналов, причем по мере приближения к ней вычислительная сложность реализации систем передачи растет сначала приблизительно по линейной, затем по квадратической и далее по экспоненциальной зависимости от длины блока кодирования N [1]. По всей вероятности, аналогичные зависимости роста сложности справедливы и для стегосистем по мере приближения скорости передачи скрываемых сообщений к величине скрытой ПС. Это предположение подтверждается имеющимся опытом построения стегосистем. Известно, что попытки увеличить скорость передачи скрываемых сообщений влекут за собой существенное усложнение методов скрытия информации [6,8].

Подчеркнем абсолютный характер величины скрытой ПС для произвольного передачи скрываемой информации. Если требуемая скорость передачи скрываемых сообщений меньше величины скрытой ПС, то обеспечение безошибочной передачи в принципе возможно, и имеет смысл разрабатывать принципы построения реализующей эту скрытую ПС стегосистему. Если это соотношение не выполняется, то безошибочная передача невозможна при любых принципах построения стегосистем.

3.2.2. Скрывающее преобразование

Для полного представления стегосистемы и условий ее функционирования формально опишем скрывающее преобразование, выполняемое при встраивании информации в контейнер, и атакующее воздействие, осуществляемое нарушителем для противодействия скрытой передаче. Для этого рассмотрим вспомогательную случайную последовательность U, определенную над множеством U. Физически последовательность U описывает результат преобразования скрываемого сообщения М с целью его адаптации к встраиванию в заданный контейнер. Заметим, что в то время как в стегосистеме контейнеры, ключи и стего представляют из себя последовательности одинаковой длины N, длина скрываемых сообщений, их алфавит и вероятностное распределение не совпадают с соответствующими характеристиками перечисленных последовательностей. Например, пусть лицензионную музыкальную запись на DVD-диске производитель для защиты своих прав на товарный продукт заверяет своим фирменным знаком (логотипом) или текстом, в котором указываются реквизиты производителя, и перечисляются его права на защищаемый товар. Очевидно, что рисунок фирменного знака или указанный текст целесообразно сначала привести к виду удобному для встраивания в музыкальный контейнер, причем встраивание должно быть таким, чтобы все части контейнера были бы защищены от «пиратского» копирования. Иначе у нарушителя появится возможность отрезать часть стего, в котором содержится заверяющая информация, и присвоить себе оставшееся. Поэтому логично предположить, что последовательность U должна иметь длину не меньшую длины заверяемого контейнера.

В общем виде определим скрывающее преобразование, используемое отправителем сообщений для встраивания скрываемого сообщения в контейнер.

Читать дальшеИнтервал:

Закладка: