Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

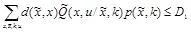

Определение 3.6:Скрывающее преобразование, вызывающее искажение кодирования D 1 , описывается условной функцией распределения  отображения из множества

отображения из множества  во множество

во множество  такой, что выполняется условие

такой, что выполняется условие

. (3.5)

. (3.5)

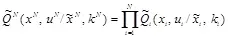

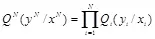

Расширение скрывающего преобразования без памяти длины N описывается условной функцией вида  .

.

Для успешного скрытия информации от квалифицированного нарушителя целесообразно пользоваться не одним, а множеством скрывающих преобразований, выбираемых отправителем сообщений.

Определение 3.7:Обобщенное скрывающее преобразование, приводящее к искажению кодирования не более величины D 1 , состоит из множества  всех скрывающих преобразований, удовлетворяющих условию (3.5).

всех скрывающих преобразований, удовлетворяющих условию (3.5).

Обобщенное скрывающее преобразование описывает все возможные варианты действий скрывающего информацию при встраивании сообщений М в контейнер так, чтобы величина искажения кодирования не превышала допустимую. Подчеркнем, что в стеганографии важно, чтобы у скрывающего информацию было множество возможных вариантов, среди которых он равновероятно и непредсказуемо для нарушителя выбирает конкретный вариант скрытия защищаемого сообщения.

Для анализа стегосистемы удобно записать функцию  в форме произведения функций распределения вида

в форме произведения функций распределения вида

(3.6)

(3.6)

где отнесем  к «основному» скрывающему преобразованию и

к «основному» скрывающему преобразованию и  к «вспомогательному» скрывающему преобразованию.

к «вспомогательному» скрывающему преобразованию.

3.2.3. Атакующее воздействие

Формально опишем действия нарушителя по преобразованию перехваченного стего X в искаженное стего Y с целью разрушения содержащейся в нем скрываемой информации.

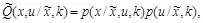

Определение 3.8:Атакующее воздействие, приводящее к искажению D 2 , описывается условной функцией распределения  отображения из множества Xво множество Yтакой, что выполняется условие

отображения из множества Xво множество Yтакой, что выполняется условие

(3.7)

(3.7)

Расширение атакующего воздействия без памяти длины N описывается условной функцией вида  .

.

Определение 3.9:Обобщенное атакующее воздействие, приводящее к искажению не более величины D 2 , состоит из множества  всех атакующих воздействий удовлетворяющих условию (3.7).

всех атакующих воздействий удовлетворяющих условию (3.7).

Аналогично набору вариантов действий скрывающего информацию, у атакующего также есть свой набор атакующих воздействий (множество  ). Нарушитель, перехватив стего, стремится выбрать такое атакующее воздействие из множества

). Нарушитель, перехватив стего, стремится выбрать такое атакующее воздействие из множества  , которое максимизирует вероятность разрушения скрытой в нем информации.

, которое максимизирует вероятность разрушения скрытой в нем информации.

3.3. Скрытая пропускная способность противника при активном противодействии нарушителя

3.3.1. Основная теорема информационного скрытия при активном противодействии нарушителя

Исследуем скрытую ПС при активном противодействии нарушителя, стремящегося разрушить скрытно передаваемую информацию. Информационно-скрывающее противоборство между отправителем сообщений и атакующим удобно описать методами теории игр. Цена игры равна величине скрытой ПС. Для максимизации скрытой ПС (максимизации платежа) скрывающий информацию оптимально строит скрывающее преобразование. Для минимизации скрытой ПС (минимизации платежа) атакующий синтезирует оптимальное атакующее воздействие. Величина скрытой ПС может быть получена последовательным соединением скрывающего преобразования и атакующего воздействия. Оценим величину скрытой ПС для стегосистемы с двоичным алфавитом. Исследуем теоретико-игровые аспекты проблемы скрытия информации стегосистемами.

Рассмотрим теорему, которая названа в [2] основной теоремой информационного скрытия при активном противодействии нарушителя. Для любых произвольно сложных стегосистем и любых атак без памяти эта теорема ограничивает сверху скорость безошибочной передачи для скрывающего информацию при условии, что атакующий знает описание скрывающего преобразования, а декодер знает описание и скрывающего преобразования и атакующего воздействия. Данное условие на самом деле не является трудновыполнимым, как это кажется на первый взгляд. Даже если стратегии действий скрывающего информацию и атакующего неизвестны, но стационарны, то можно утверждать, что и атакующий и декодер потенциально способны определить их, обработав достаточно большой объем статистического материала. Это допущение вполне реалистично, хотя и не всегда может быть достигнуто на практике из-за высокой вычислительной сложности.

Предварительно рассмотрим два утверждения, устанавливающие области существования стегосистем, потенциально способных безошибочно передавать скрываемую информацию при заданном атакующем воздействии.

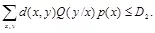

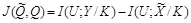

Утверждение 3.1:Зафиксируем атакующее воздействия  и выберем скрывающее преобразование

и выберем скрывающее преобразование  , которое максимизирует количество информации вида

, которое максимизирует количество информации вида

(3.8)

(3.8)

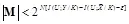

над  . Для любого сколь угодно малого значения ε > 0 и достаточно большого значения N существует стегосистема с длиной блока N , обеспечивающая вероятность разрушения скрываемых сообщений

. Для любого сколь угодно малого значения ε > 0 и достаточно большого значения N существует стегосистема с длиной блока N , обеспечивающая вероятность разрушения скрываемых сообщений  для множества скрываемых сообщений мощностью

для множества скрываемых сообщений мощностью  .

.

Интервал:

Закладка: