А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Зачем нужен нож? Злоумышленники могут принудительно включить подушки безопасности и «обездвижить» водителя. С помощью ножа вы должны освободиться от ремней безопасности (которые тоже будут заблокированы злоумышленниками) и избавиться от «объятий» подушки.

Но чтобы дело не дошло до подобных «сюжетов», современный водитель должен хорошо знать и соблюдать основные правила и законы кибербезопасности, хотя бы в объеме данной книги.

6.5. Экзотические «шпионские штучки»

6.5.1. Похищение данных через кулер компьютера

Эксперты университета Бен-Гуриона (Израиль) уже на протяжение нескольких лет разрабатывают способы, которые позволят похищать данные с физически изолированных компьютеров. В 2015 году ими была продемонстрирована атака Bit Whisper, которая благодаря измерению тепла позволяет заполучить информацию с неподключенных к Интернету систем. То есть, с помощью тепловых выделений компьютера возможно передавать данные между изолированными системами.

На практике реализовать хищение данных с помощью BitWhisper достаточно сложно, ведь для успешного обмена информацией оба компьютера должны быть инфицированы особым видом вредоносного ПО, расстояние между системными блоками устройств не должно превышать 40 сантиметров, а пока еще максимальная скорость передачи данных с помощью BitWhisper составляет не более 8 бит в час.

Но эти же ученые исследовали и возможность похищения данных с помощью кулеров (вентиляторов) компьютера.

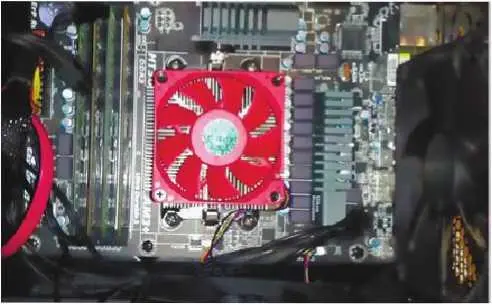

Рис. 6.20. Кулер компьютера — потенциальный объект атаки злоумышленников

По мнению эксперта Мордехая Гури (Mordechai Guri), изменяя скорость вращения кулера, можно получить хранящиеся на системе данные. Атака под названием Fansmitter будет использована агентом в том случае, если атакуемый физически изолированный компьютер не имеет динамиков и получить информацию по аудиоканалам невозможно, но очень нужно.

Правда, для того, чтобы такая операция прошла успешно, злоумышленник должен установить на целевую систему специальное вредоносное ПО. Такой способ основан на анализе шума, который

издается во время работы процессора и кулера. Специальное ПО может регулировать скорость вращения кулера, управлять посылаемыми компьютером звуковыми волнами. Полученные бинарные данные изменяются, потом передаются через радиосигналы на удаленный микрофон, это может быть ближайший телефон.

Ученым-исследователям удалось передать данные с физически изолированного компьютера на смартфон, который находился в том же помещении, без помощи звукового оборудования. Были переданы ключи шифрования и пароли на расстояние до восьми метров со скоростью 900 бит в час [20].

Был сделан вывод, что такой способ работает с любым оборудованием без динамиков, но с кулерами. Информация представляет собой чередование нулей и единиц, и регулируя скорость вращения кулера, этот способ позволяет транслировать эти нули и единицы вовне. Fansmitter может перехватывать контроль над любыми кулерами в системе.

Если в закрытое помещение с защищенной машиной невозможно пронести мобильный или какой-либо другой специальный прибор, была разработана специальная программа GSMem, которая передаст данные с зараженного ПК на любой, даже самый древний кнопочный телефон, при этом используя GSM-частоты.

Эта команда ученых из университета Бен-Гуриона наиболее известна благодаря созданию программы AirHopper [21], которая использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера. Помимо этого исследователи предлагали извлекать информацию с физически защищенных от любых вторжений машин при помощи термодатчиков и колебаний тепловой энергии.

Эта разработка не менее экзотична и тоже явно придется по душе прежде всего корпоративным шпионам. На этот раз специалисты представили программу Fansmitter, которая регулирует обороты кулера на зараженной машине. Так как в зависимости от скорости вращения вентилятора тональность работы кулера меняется, исследователи решили использовать эту особенность для передачи данных.

Фактически, любая информация — это лишь череда нулей и единиц, и регулируя скорость вращения кулера, исследователи нашли 410

способ транслировать эти нули и единицы вовне. Fansmitter перехватывает контроль над любыми вентиляторами в системе, будь это кулер видеокарты, процессора или дополнительное охлаждение, установленное в системном блоке. Троян регулирует обороты вентилятора, к примеру, 1000 RPM — это «0», а 1600 RPM — это «1». Исследователи пишут, что в таком режиме на передачу 3 бит информации уходит минута времени. Если использовать 2000 и 2500 RPM, то можно передавать 15 бит в минуту, соответственно.

Приемником в данном случае может выступать обычный смартфон. Дело в том, что на расстоянии 1–4 метров от компьютера микрофон устройства способен улавливать шум, издаваемый кулером. Эти звуковые волны и будут использованы для передачи данных. Исследователи рассказали, что им удалось успешно осуществить передачу информации с компьютера, не оснащенного каким-либо аудио оборудованием, на смартфон, находящийся на расстоянии до восьми метров. Скорость передачи составляла 900 бит в час.

Крайне низкая скорость передачи данных в данном случае не слишком критична, так как этого вполне хватит для кражи паролей или ключей шифрования. Более серьезный минус данного метода заключается в том, что защищенный компьютер сначала нужно заразить Fansmitter, а далеко в не каждый изолированный ПК можно просто вставить флешку. Зачастую такие машины не просто изолированы от любых сетей, но также не имеют «на борту» никакого аудио оборудования, камер и прочих «лишних» устройств, а любые потенциально опасные порты могут быть блокированы физически.

6.5.2. Перехват изображения с экрана ноутбука

Специалистам по безопасности и раньше было хорошо известно, что перехват излучения экрана с ЭЛТ позволяет удаленно восстановить изображение на экране. Методы и оборудование подобного перехвата упоминаются во второй главе нашей книги.

Однако ранее полагалось, что жидкокристаллические экраны от такой угрозы защищены.

Однако доктор Маркус Кун из Кембриджского Университета продемонстрировал, что это вполне себе возможно. С оборудованием стоимостью около 1000 фунтов стерлингов он перехватывал изображения на ЖК-экране через две комнаты и три стены [22].

Конструктивные особенности, например, металлические петли крышки или способ прокладки кабеля, могут делать ноутбук еще более уязвимым для слежки.

Читать дальшеИнтервал:

Закладка: