А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

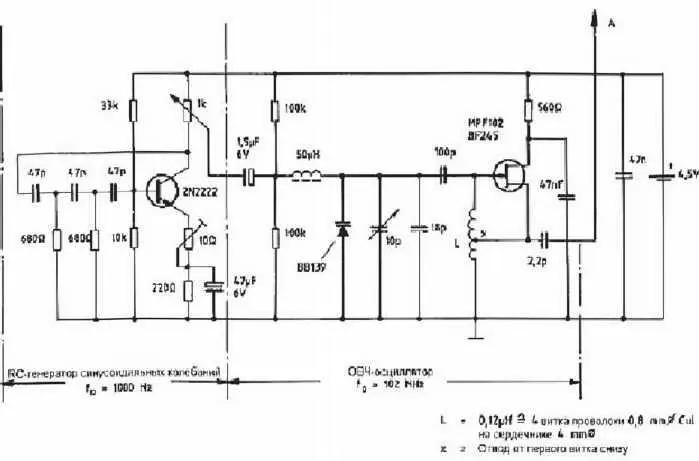

Еще один миниатюрный УКВ-радиомаяк, модулируемый тоном частотой 1 000 Гц, показан на рис. 6.22.

Здесь RC-генератор синусоидальных колебаний создает напряжение модуляции частотой 1 000 Гц, а ОВЧ-осциллятор на полевом транзисторе модулирует сигнал на своей частоте посредством емкостного диода. Варикап (в оригинальной американской схеме — TCG-610) при запирающем напряжении 4 В должен обладать емкостью около 6 пФ. Без антенны радиус его действия составляет около 50 м.

Такие радиомаяки, выполненные на более продвинутой элементной базе SMD, широко использовались спецслужбами и криминальными элементами для внедрения в самые обычные бытовые предметы (рис. 6.23 и рис. 6.24). Устройство, показанное на рис. 6.23, может быть оснащено антенной на всю длину галстука, что увеличит радиус действия до 500-1000 м. Такой радиомаяк может работать 1 600 часов без подзарядки.

Рис. 6.22. Миниатюрный УКВ-радиомаяк (версия 2)

Антенну радиомаяка, установленного в каблуке (рис. 6.24), размещают в подошве ботинка. Поскольку в большинстве случаев каблуки внутри пустые, оборудовать их подобным устройством не представляет особой проблемы. Верх каблука выполнен «поворачивающимся», что позволяет заменять батареи и перенастраивать частоту.

Рис. 6.23. Миниатюрный радиомаяк в галстуке агента

Рис. 6.24. Миниатюрный радиомаяк в каблуке

6.5.4. Извлечение 4096-битных ключей RSA с помощью микрофона

Уже много раз упоминаемый нами авторитетный криптограф Ади Шамир (буква «S» в аббревиатуре RSA) с коллегами опубликовал очередную научную работу под названием «Извлечение ключа RSA путём акустического криптоанализа с низкой частотой дискретизации» (RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis) [23]. За сложным названием скрывается исключительно доступный метод извлечения ключей RSA (в реализации GnuPG) с помощью обычного мобильного телефона или микрофона. Достаточно лишь положить телефон на расстояние в 30 см от компьютера жертвы, а если использовать качественные микрофоны, то извлекать эти ключи можно даже с расстояния до 4 метров.

В это сложно поверить, но на момент выхода книги уже проведено множество успешных экспериментов по извлечению ключей с разных моделей компьютеров, а также написано несколько вариантов программного обеспечения, с помощью которого любой независимый исследователь может проверить его эффективность.

Эта работа фактически является продолжением известной, специалистам по безопасности, презентации Ади Шамира от 2004 года. Тогда он показал чисто теоретическую возможность извлечения ключей и продемонстрировал очевидную разницу в звуковой картине при дешифровке текста с разными ключами RSA [24].

Сейчас же специалистам удалось выйти на принципиально новый уровень, во многом нужно благодаря разработчику Льву Пах-манову, который написал уникальный софт для обработки таких сигналов.

«Многие компьютеры издают высокочастотный звук во время работы, из-за вибраций в некоторых электронных компонентах, — объясняет Ади Шамир. Эти акустические колебания больше, чем назойливый писк: они содержат информацию о запущенном в системе программном обеспечении, в том числе о вычислениях, связанных с безопасностью». Еще В 2004 году Шамир доказал, что разные ключи RSA вызывают разные звуковые паттерны, но тогда было непонятно, как из них извлекать отдельные биты ключей. Основная проблема заключалась в том, что стандартное звуковое оборудование не способно было записывать звук с достаточно высокой частотой дискретизации: от 20 КГц для обычных микрофонов и до сотен килогерц для ультразвуковых микрофонов. В любом случае это на много порядков меньше частоты в несколько гигагерц, на которой работают современные компьютеры.

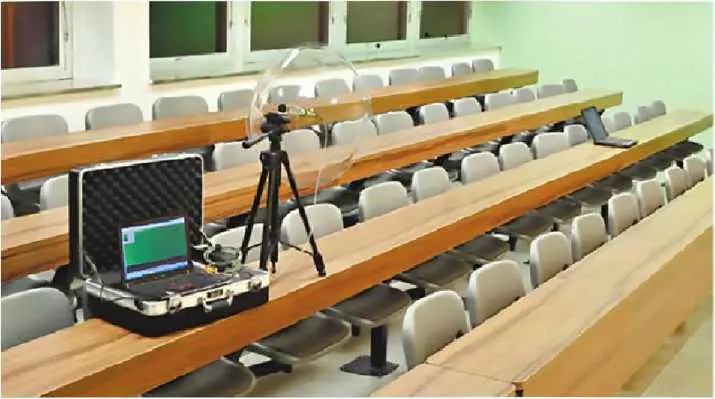

Теперь создано программное обеспечение, которое легко извлекает полные 4096-битные ключи GnuPG с компьютеров различных моделей после часа прослушивания, если компьютер осуществляет дешифровку. Была проведена и задокументирована успешная демонстрация подобной атаки при помощи смартфона, который лежал в 30 см от компьютера, а также атака с использованием направленных микрофонов с расстояния до 4 метров (рис. 6.25) [25]. Фоновый шум, а также звуки вентилятора, винчестера и других компонентов обычно не мешают итоговому анализу, потому что они издаются на низких частотах ниже 10 КГц и легко могут быть отфильтрованы, в то время как интересующие писки электронных компонентов — на более высоких частотах. Использование современных многоядерных процессоров облегчает атаку. Звуки соседних компьютеров с одинаковой аппаратной конфигурацией тоже не мешают друг другу, потому что компьютеры легко различается по расстоянию от микрофона, по температуре и другим параметрам.

Возможные сценарии атаки'.

• Установка специального приложение в смартфон агента и организация его встречи с жертвой, во время встречи размещение телефона недалеко от его ноутбука.

• Взлом телефона жертвы, установка там специальной программы и ожидание, пока телефон не окажется рядом с компьютером.

Рис. 6.25. Демонстрация метода извлечения 4096-битных ключей RSA с использованием направленного микрофона. Слева — устройство перехвата (направленный микрофон), справа — объект атаки (ноутбук) [25]

• Использование специальной веб-страницы, которая может включить микрофон через браузер (Flash или HTML Media Capture).

• Использование традиционных жучков и лазерных микрофонов для новой области работы.

• Отправка своего сервера на хостинг с хорошим микрофоном внутри, акустическое извлечение ключей со всех окружающих серверов.

• Установка жучков в вентиляционные отверстия серверов и рабочих станций.

Более того, Ади Шамир заявляет: «Кроме акустики, подобную атаку можно осуществлять, замеряя электрический потенциал компьютерного корпуса. Для этого соответствующим образом экипированному злоумышленнику достаточно дотронуться до проводящих деталей корпуса голой рукой либо подключиться к контактам заземления на другом конце кабеля VGA, USB или Ethernet». Предварительно нужно замерить потенциал собственного тела относительно потенциала заземления в комнате, прикоснувшись к какому-то хорошо заземлённому предмету.

Разработчики GnuPG в свое время получили такую информацию об уязвимости, а также конкретные рекомендации Шамира по предположительной защите от такого рода анализа. Выпущенные затем версии GnuPG 1.x и libgcrypt содержали уже необходимые алгоритмические модификации, затрудняющие анализ, но некоторые эффекты всё равно сохраняются, в частности, различные ключи RSA по-прежнему различаются акустически.

Читать дальшеИнтервал:

Закладка: