А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Архитектура пассивной метки EPC Gen2

Как известно [1] RFID это одна из разновидностей современной беспроводной технологии, которая позволяет реализовать автоматизированное беспроводное дистанционное обнаружение и идентификацию (распознавание) объектов, главным компонентами такой RFID системы являются радиочастотные метки (транспондеры), которые прикрепляются на интересующие нас объекты, и ридеры (считывающие устройства), которые автоматически дистанционно устанавливают мгновенную связь с метками, чтобы дать возможность провести идентификацию. Наиболее распространенные пассивные RFID метки имеют два основных функциональных модуля: аналоговый интерфейсный модуль и цифровой внутренний модуль. Аналоговый модуль принимает входящий ВЧ сигнал для того, чтобы сформулировать напряжение питания Vdd для цифрового модуля, обработать входные данные и сформировать сигнал синхронизации для цифрового модуля [4]. RFID канал прямой передачи декодирует демодулированный сигнал, формирует последовательности сигналов, запрашиваемые ридером, управляет доступом к блоку памяти и выдает информацию, которая будет передаваться по радиоканалу обратно на ридер [4].

Аппаратные трояны в радиочастотных метках EPC Gen2

Аппаратный троян, внедренный внутри таких RFID — транспондеров, меток может либо создавать нежелательный канал утечки важной информации, получая несанкционированный доступ к этой информации, чтобы её модифицировать, (изменить нужным злоумышленнику образом) либо удалить (уничтожить). Например, RFID метка имеет защищённую память, а функцией аппаратного трояна может быть незаметная передача пароля каждой метки на ридер, контролируемый злоумышленником.

Основной отличительной характеристикой аппаратного трояна является его включение (активация) по очень редкому сочетанию разных событий, для того, чтобы не быть обнаруженным во время прохождения стандартных тестов на функционирование [5] — [8]. В RFID системах, общепринятой практикой для обнаружения какую-либо ошибки сбоя или неисправности системы является мониторинг состояния системы, и такой мониторинг в состоянии обнаруживать каждую редкую команду или каждую чуждую последовательность из числа команд, соответствующих условиями запуска аппаратного трояна. Это существенно усложняет для злоумышленников проектирование запускающего механизма, поскольку это вынуждает его обходить и функциональное тестирование (т. е. системное тестирование, проводимое интегратором системы), и мониторинг работоспособности в режиме реального времени. Современные «продвинутые» эффективные методы обнаружения аппаратных троянов основаны на анализе так называемых побочных каналов. Эти методы основаны на измерениях параметров динамической мощности потребления или разбросов значений времени задержки сигналов, с последующим сравнением полученных таким образом результатов с аналогичными результатами, полученными с использованием эталонного, заведомо безопасного «золотого» образца той же самой RFID схемы [9]. В этом разделе мы рассмотрим вариант ситуации, когда аппаратный троян был внедрен во время этапа проектирования, и поэтому здесь нет такой «золотой модели» и поэтому эти методы неприемлимы. Аппаратные трояны, рассматриваемые далее в данном разделе должны избегать возможного обнаружения при выполнении следующих контрольных процедур:

• этапа стандартной верификации схемы и этапа функционального тестирования RFID-устройства;

• мониторинга RFID системы в режиме реального времени.

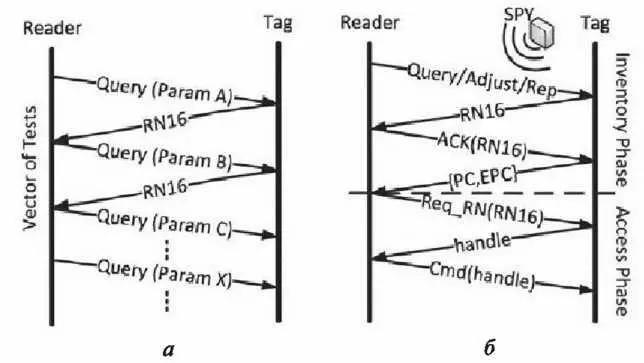

Стандартный производственный контроль функционирования, проводимый на RFID метках, показан на рис. 7.10, обычно такие тесты основаны на ЕРС командах, которые пересылаются между меткой и ридером. Так, команда Query обычно инициирует систему связи и устанавливает параметры функционального контроля, такие как модуляция, скорость передачи данных и остальные параметры системы связи [11]. В ходе такого стандартного функционального тестирования, каждая группа проверяемых устройств тестируется с перебором различных параметров, которые могут активировать (запустить) аппаратные трояны. Мониторинг системы в режиме реального времени основывается на скрытом наблюдении характера взаимодействия между ридером и метками, как показано на рис. 7.10. Затем оцениваются результаты передачи данных, для того, чтобы обнаружить какой-либо «неправильный» режим работы или необычное изменение (ухудшение) производительности процесса. Примером обычного RFID приложения является перечень меток, который состоит из перечисления всех меток, присутствующих в поле ридера. Такой перечень формируется в соответствии с специальным протоколом для того, чтобы исключить возможные ошибки, и затем, раз метка внесена в этот список, ридер может связаться специально с какой то одной меткой, чтобы обменяться с ней конкретными данными. Очевидно, что все эти операции должны соответствовать принятому стандарту. Таким образом можно контролировать RFID-систему, просто скрытно отправляя соответствующую команду и [отслеживая] последовательность всех команд, посылаемых этим ридером, чтобы обнаружить какой-либо «ненормальный» режим работы системы.

Puc. 7.10. Пример функционирования системы связи «метка — ридер»

7.4.3 Механизмы запуска аппаратных троянов в радиочастотных метках EPC C1G2

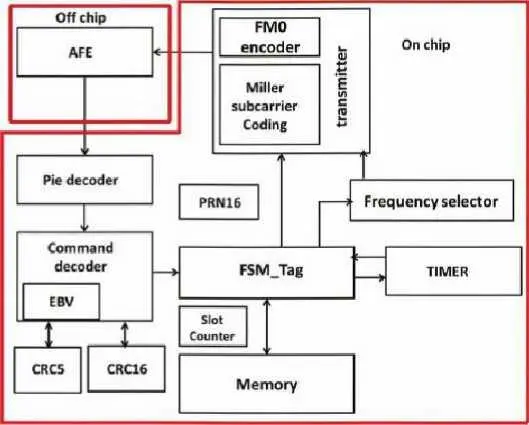

Для того, чтобы разработать механизм запуска аппаратного трояна для пассивной радиочастотной RFID метки, необходимо учитывать, что этот запускающий механизм не должен обнаруживаться в процессе производственного контроля функционирования и не должен проявлять себя в процессе (системного) мониторинга линии. На рис. 7.11 показаны основные функциональные блоки радиочастотной метки EPC C1G2, где отдельно выделены аналоговый высокочастотный интерфейс (AFE) и цифровые блоки. Поскольку здесь мы рассматриваем аппаратные трояны только внутри цифровой части метки, то далее в этом разделе обсудим некоторые варианты троянов и их запускающие механизмы.

А. Запускающие механизмы на основе параметрических изменений

Протокол обмена радиочастотной метки ЕРС указывает параметры кадра для системы связи низкого уровня. Обычно стандартный цикл начинается с первого такта (преамбулы) с синхронизирующими элементами типа Delimiter, Tari, RTcal или TRCal [11] (рис. 7.11).

Рис. 7.11. Структурная схема радиочастотной метки EPC C1G2 [11]

Читать дальшеИнтервал:

Закладка: