А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

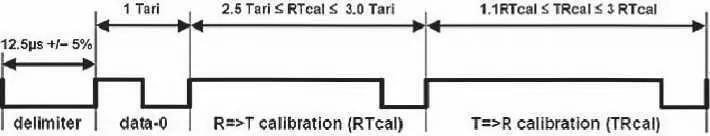

В принципе даже эта обычная команда может быть использована для включения АТ, и его запускающий механизм может быть добавлен в блок дешифратора метки, который отвечает за дешифрацию кадра с использованием методов широтно-импульсной модуляции PIE(Pelse-Interval Encoding). Длительности синхронизирующих последовательностей не являются фиксированными, они являются переменными, как пояснено на рис. 7.12.

Рис. 7.12. R-> Т преамбула [11]

Таким образом можно использовать конкретные численные значения или конкретные диапазоны изменения этих параметров, чтобы активировать АТ. Однако, в любом канале связи могут возникать некоторые разновидности ошибок в пересылаемых данных, что является неизбежным по самой природе беспроводной связи.

Кроме необходимости учета вероятности необходимо цитировать и тот факт, что численные значения этих ошибок, задержки в системе связи не являются постоянными величинами, поэтому очень трудно обеспечить, чтобы АТ не был непреднамеренно активирован, или даже, чтобы АТ был готов к включению, когда мы пожелаем. Эта разновидность запуска будет хороша для проводных систем, где величина задержки гарантируется, но этот способ не рекомендуется для беспроводных систем.

В. Запуски, основанные на изменениях в системе связи высокого уровня

1) активация с использованием одиночных команд и FSM (конечных автоматов)

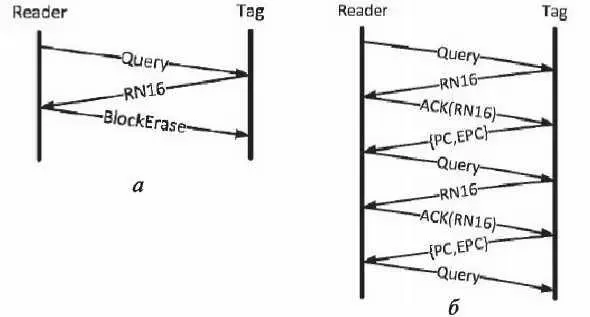

Этот метод активации аппаратного трояна, основан на то ситуации, когда метка принимает конкретную и правильную, но очень маловероятную (редкую) команду для изменения текущего состояния конечного автомата. Например, маловероятно, что метка примет команду BlockErase именно в то время, когда конечный автомат FSM будет находится в состоянии Reply. Однако, такой запуск может быть легко обнаружен мониторингом системы в режиме реального времени. Запуск будет включен в конечный автомат конструкции, показанной на рис. 7.12, а последовательность команд показана на рис. 7.13.

Рис. 7.13. Пояснения к методам активации троянов: а — запуск, активированный одиночной командой и конечным автоматом; б — редкая последовательность одиночных команд

2) активация циклом команды для формирования необходимого состояния конечного автомата

Этот метод очень похож на предыдущий метод, но в этом случае, запуск АТ произойдет после того, когда метка принимает многократную необычную команду в текущем состоянии конечного автомата FSM. Например, подобно предыдущему методу, если метка принимает 50 раз команду BlockErase в то время, когда конечный автомат находится в состоянии Reply, то запускающий механизм будет активирован. Эта разновидность запуска трояна является более сложной для обнаружения в ходе тестов на функционирование. Более того, этот метод требует использовать больше логических элементов, поскольку необходимо соответствующим образом устанавливать счетчик. Поэтому хотя данный метод и лучше, чем предыдущий, но он все-таки не такой надежный, как требуется. Как и в предыдущем запускающем механизме, запускается троян последовательностью команд, показанной на рис. 7.13 (б), повторенная 50 раз.

3) активация редкой последовательностью команд

Следующий вариант основан на использовании конечного автомата. Основное преимущество конечного автомата в том, что запуск трояна может быть по сложности таким, как пожелает разработчик. Поэтому, разработчик может выбрать для включения АТ очень редкую последовательность состояний в конечном автомате. В этом случае запуск является более трудным для активации, здесь может быть использован счетчик, который подсчитывает число раз, когда имеет место выбранная злоумышленником редкая последовательность. Поэтому анализирующему труднее включить АТ, и, как следствие, обнаружить его. Более того, как известно, в стандарте ЕРС есть генератор псевдослучайных чисел (PRNG). Этот генератор псевдослучайных чисел может легко быть использован злоумышленником в запускающем механизме, трояна путем добавления элемента случайности, поэтому активация АТ будет более сложной, поскольку хотя редкая последовательность и повторяется X раз, счетчик только увеличивает число раз, когда временной интервал (Slot) являлся корректным.

На рис. 7.13 (б) показан возможный алгоритм реализации такой редкой последовательности.

Эта разновидность организации запуска может быть очень сложной для активации тестерами, но с другой стороны такой троян требует дополнительной площади для реализации, как будет показано ниже.

С. Модификация содержимого кадра

Эта схема организации запуска основан на модификации информации низкого уровня, присутствующей в кадре данных. Другими словами, он предполагает изменения кадров, посылаемых ридером на метку. В то время, когда мониторинг линии проверяет последовательности команд, которыми производится обмен в системе, тестирование на уровне отдельных битов является более факультативным, поскольку битовые ошибки могут быть вызваны измерительными помехами.

Типичный кадр для EPC C1G2 состоит из команды OpCode, набора параметров и контроля целостности (т. е. основан на циклическом избыточном коде CRC [11], [12]). Изменение содержимого кадра вызывает изменение отдельных разрядов в этих полях кадра. Мы можем (поменять) соответственно либо OpCode (первые биты в кадре), либо параметры (в середине кадра) без изменения CRC (последние биты в кадре), либо сделать прямо противоположное, модифицируя CRC без изменения оставшейся части кадра. Вследствие этого CRC не будет корректным, и кадр будет удален, когда метка это проверит.

1) запуск, основанный на изменении параметров

Как описано выше, CRC вычисляется с помощью OpCode и параметров. Метод для незаметного запуска трояна может разрушить параметры так, что:

1. Когда метка вычисляет CRC, это не соответствует коду, посланному ридером, тогда команда игнорируется.

2. Итог CRC, вычисленного меткой соответствует золотому значению, сохраненному в метке, что запускает троян.

Такой запуск требует небольшого изменения в конструкции метки и добавляет очень немного компонентов. Более того, такой запуск очень сложно обнаружить с помощью мониторинга линии, поскольку это может быть связано с неисправностью битов в самой системе связи. Поэтому это может быть хорошей возможностью. В этом случае, запуск будет добавляться в дешифратор команд, где результаты CRC5/16 сравниваются с ожидаемым значением.

Читать дальшеИнтервал:

Закладка: