А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

UWB технология достаточно широко используется, поскольку FCC (Федеральная комиссия связи) США для коммерческих беспроводных приложений выделила область спектра 3,1-10,6 ГГц, не требующую лицензии. Можно передавать данные в широком спектре полос частот при очень низком рассеянии мощности и высокой скорости передачи данных. Используемая схема интегрирует UWB передатчик, [9] который состоит из генератора импульсного сигнала, генератора стробируемого сигнала и двух усилителей драйверов (DA). UWB передатчик находится в активном режиме и передает высокочастотный сигнал, когда бит передаваемой информации равен 1; в противном случае он находится в режиме ожидания. Полностью КМОП конструкция этого UWB передатчика делает его совместимым с цифровой частью и помогает дальше снизить общее потребление мощности и, в конечном счете, стоимость vbrhjc[tvs.

Кристалл был споектирован TSMC CL013G 0,13-мкм КМОП технологическому процессу ( http://www/mosis.com/products/fab/vendors/tsmc/tsmc013-cl). Цифровая часть работает на 75 МГц, a UWB передатчик имеет скорость передачи данных, которая превышает 50 Мб/с. Как обычно практикуется в SoC со смешанными сигналами, планы тестирование включают в себя раздельные процедуры для цифровой и аналоговой частей. Для цифровой части, эти тесты накрывают неисправности и по задержкам, и по константам, используя цепочку полного сканирования из специально усовершенствованных триггеров сканирования. Для аналоговой части, помимо тестов по обычной спецификации, мы измерялся спектр последовательности выходных импульсов из цепочки усилителей драйверов на скорости передачи данных в 50 Мб/с. Тесты на функционирование на системном уровне дополнительно включали в себя большое количество паттернов, которые генерируются произвольным образом, шифруются и пересылаются UWB передатчиком. Приемник декодирует шифрованный текст и сравнивает его с ожидаемым открытым текстом, чтобы распознать какие-либо несоответствия, вызванные неисправностями, созданными при производственном изготовлении.

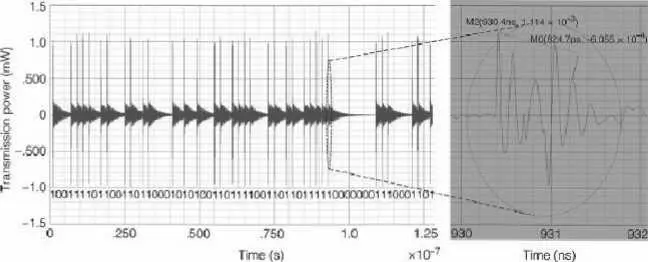

На рис. 7.16 показан пример моделирования процесса обычной передачи 64-разрядного блока шифрованного текста и «увеличенный» вид сигнала передачи, когда передается логическая 1. UWB спецификация требует использовать для передачи частоту между 3,1 ГГц и 10,6 ГГц. Спецификация на данную конкретную реализацию UWB передатчика определяет его частоту между 4 ГГц и 6 ГГц. Передача логической 1 включает в себя от 5 до 7 импульсов амплитудой свыше 300 мкВт с по меньшей мере одним из них амплитудой свыше 900 мкВт. Реальные характеристики каждого индивидуального кристалла могут варьироваться, в зависимости от технологических разбросов процесса изготовления. Например, образец отклика схемы показан на рисунке, который был произвольно выбран из совокупности из 200 кристаллов, сгенерированной с помощью Монте-Карло моделирования Spice-уровня с разбросами техпроцесса на все параметры транзистора в 5 %, работает на частоте в 4,8 ГГц и включает в себя 5 пиков амплитудой больше 300 мкВт с наибольшим измеренным значением при 1114 мкВт.

Рис. 7.16. Пример передачи 64-разрядного шифровального блока

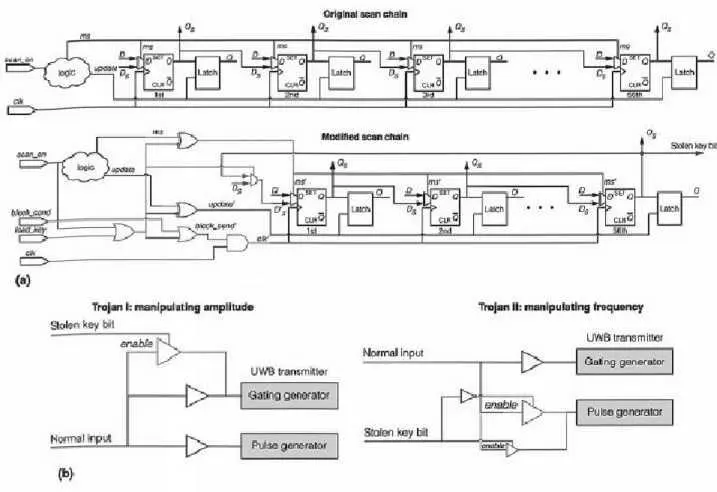

Puc. 7.17. Поразрядное извлечение ключа с помощью модернизированного блока, сделанного из 56 триггеров сканирования, где он хранится (а), и передача бита похищенного ключа, манипулируя амплитудой или частотой UWB передачи (Ь).(Аппаратные модификации для троянов показаны серым. ms: сигнал режима)

В работе [1] были использованы два альтернативных варианта аппаратных троянов, которые могут быть установлены в заряженную схему. Посредством несложных модификаций только на цифровой части кристалла эти аппаратные трояны создают утечку ключа шифрования, скрывая его в допустимых границах амплитуды или частоты беспроводной передачи из-за изменчивости технологического процесса; тем самым, они гарантируют, что схема продолжает соответствовать всем своим спецификациям по функционированию.

Принцип работы этих троянов простой: за раз извлекать по одному разряду из 56-битового ключа шифрования, который хранится в DES ядре, и организовывать утечку этой информации, скрывая его в одном 64-битовом блоке передаваемых данных. После передачи только 56 блоков шифрованного текста, будет полностью передан полный ключ, создавая таким образом утечку шифрованной информации.

Каждый такой аппаратный троян включает в себя две модификации. Первая модификация (см. рис. 7.18, а) является общей для обоих троянов и служит цели извлечь ключ шифрования из DES ядра. Вторая модификация (см. рис. 7.18, б) различается для каждого трояна и нацелена на манипулирование амплитудой или частотой передачи, чтобы создать утечку ключа через канал беспроводной связи.

Процесс извлечения ключа использует способность модифицированных триггеров сканирования хранить два бита, один в D-триг-гере и один в следующей за ним защелке так, что могут быть поданы следующие друг за другом векторы, чтобы обнаруживать неисправности по задержке, когда схема находится в тестовом режиме. Однако, во время обычной работы защелки являются прозрачными, по существу удерживая ту же информацию, что и D-триггеры. В экспериментальной схеме, 56-битовый ключ шифрования хранится в последовательности из 56 модернизированных триггеров сканирования, которые последовательно соединены в цепочке сканирования, как показано в верхней части рис. 7.17, а. Основная идея для извлечения ключа секретности заключается в хранении его только в защелках модернизированных триггеров сканирования и повторно использовать D триггеры для создания 56-битового блока. Изначально, когда пользователь загружает ключ, и триггеры, и защелки содержат правильные биты. Затем, каждый раз, когда передается блок данных, последний бит этого блока извлекается и скрывается в передаваемых данных, при этом вращающий блок сдвигает их содержимое на одну позицию. Мы акцентируем внимание на том, что только D триггеры блока модернизированных триггеров сканирования содержат искаженную версию ключа, в то время как следующие за ними защелки продолжают удерживать корректную версию так, что правильно создается шифрованный текст. Для этой цели достаточно простой логики управления, состоящей из нескольких вентилей, показанных па рис. 7.17, а в нижней части.

Модифицированная схема для предачи ключа принимает похищенный бит и изменяет сигнал передачи одним из двух способов. Первый вариант (Тип-1), показанный слева на рис. 7.18, б, манипулирует амплитудой передачи; когда похищенный бит равен 1, дополнительный формирователь усиливает легитимный сигнал передачи перед тем, как он достигает стробирующего генератора, тем самым слегка увеличивая амплитуду передачи. На рис. 7.18, а показано соответствующее воздействие на сигнал, передаваемый вариантом экспериментальной схемы на рисунке. В этом случае, амплитуда увеличивается от 1114 мкВт до 1235 мкВт, но частота остается прежней 4,8 ГГц. Второй вариант (Тип-П), показанный справа на рис. 7.18, б, манипулирует частотой передачи; когда бит похищенного ключа равен 1, исходный буфер шунтируется, а альтернативный буфер используется для задержки выходного сигнала генератора импульсов, тем самым немного увеличивая частоту передачи. На рис. 7.18, b показано соответствующее воздействие на сигнал, передаваемый вариантом экспериментальной схемы, используемой на рис. 7.17. В этом случае, частота увеличивается от 4,8 ГГц до 5,2 ГГц, но амплитуда остается на уровне 1105 мкВт. В обоих случаях, когда похищенный бит равен 0, в передаваемом сигнале внешне не происходит никаких изменений.

Читать дальшеИнтервал:

Закладка: