А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

2) модификации CRC

Этот подход очень похож на описанный выше. В этом случае, элемент, который модифицируется — это CRC, и находится там вместо данных команды.

a) конкретная команда, конкретные параметры

Первая возможность, — это видоизменить CRC данные кадра для того, чтобы активировать запуск НТ, когда конкретный неправильный CRC избыточный код прибывает на метку. Например, мы можем выбрать команду Олегу со всеми её определяемыми параметрами (скорость данных, сеанс, выбор, адресат и пр.). Например, вычисляется CRC5 с измененным битом адресата (Target). В конечном счете этот CRC5 заменяет исходное значение в кадре. Как только кадр декодируется меткой, неправильный CRC5 активирует троянский блок, хотя метка «отбрасывает» кадр.

Реализация этого трояна предполагает, что добавление очень небольшого числа элементов в исходную конструкцию будет очень трудно обнаружить, поэтому это будет очень хорошим вариантом. Внедрение этого типа трояна затрагивает только блок дешифратора команд.

b) конкретная команда, все параметры

Ограничение предыдущего варианта в том, что он может быть разработан только под конкретную команду, поэтому запускающий механизм является достаточно простым. Мониторинг линии может легко обнаружить этот механизм. Например, если команда кадра, которая активирует запуск, это Acknowledge (подтверждение), то, чтобы активировать запуск, требуется послать такую команду. Однако эта команда очень специфическая, и отправка этой команды в середине сообщения может легко вызвать подозрение у оператора, производящего мониторинг системы.

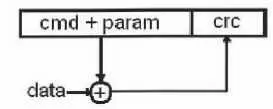

Решить эту проблему, можно путем организации запуска с помощью какой-либо одной команды (например, Query), но с использованием обычного правила для модификации параметров. Так, в кадр можно добавить CRC команды плюс параметры плюс дата/ число, выбранные злоумышленником, как показано на рис. 7.14.

В этом случае, когда кадр поступает на метку, и результат CRC проверки неправильный, следует учесть, что команда + параметры могут быть модифицированы. Поэтому при новой проверке CRC число, называемое data, будет добавлено к команде + параметры. Если новый результат CRC является правильным, то троян будет включен.

Однако, эта реализация предполагает большее количество используемых логических элементов, но зато является более надежной, чем предыдущие подходы. В этом случае злоумышленникам потребуется модифицировать структуру дешифратора команд, а так же блоки CRC5 и CRC16.

Рис. 7.14. Вычисление CRC

Литература к разделу 7.4

1. Е. Hidalgo, О. Abdelmalek, D. Hely, V. Beroulle, Grenoble Institute of Techology, University of Seville «European Cooperation in Science and Technology».

2. Y. Jin, N. Kupp and Y. Makris. Experiences in Hardware Trojan Design and Implementation, 2009.

3. R. S. Chakraborty, S. Narasimhan and S. Bhunia. Hardware Trojan: Threats and Emergin Solutions.

4. M. Todd. Hardware Emulation of a Secure Passive RFID Sensor System, 2010.

5. F Wolff, C. Papachristou, S. Bhunia and R. S. Chakraborty. Towards Trojan-Free Tusted ICs: Problem Analysis and Detection Scheme, 2008.

6. H. Salmani and M. Tehranipoor. New Design Strategy for Improving Hardware Trojan Detection and Reducing Trojan Activation Time, 2009.

7. X. Wang, S. Narasimhan, A. Krishna, T. Mal-Sarkar and S. Bhunia. Sequential Hardware Trojan: Side-channel Aware Design and Placement, 2011.

8. R. S. Chakraborty and S. Bhnia. Security against Hardware Trojan through a Novel Apllication of Design Obfuscation. ICCAD’09, 2009.

9. M. Beaumont, B. Hopkins and T. Newby. Hardware Trojans — Prevention, Detection, Countermeasures (A Literature Review), 2011.

10. M. Tehranipoor and F. Koushanfar. A Survey of Hardware Trojan. Taxonomy and Detection. IEEE Design & Computers, 2010.

11. EPCglobal, EPC radio frequency identity protocols classe-1 generation-2 UHF RFID, protocol for communications at 860 MHz 960 MHz, version 1.0.9,2004.

12. O. Abdelmalek, D. Hely and V. Beroulle. EPC Class 1 GEN2UHF RFID tag emulator for fobustness evaluation and improvement. In proceedings of IEEE design and Test of Integrated System, 2013.

7.5. Аппаратные трояны в беспроводных криптографических ИС

7.5.1. Особенности организации утечки информации из беспроводных криптографически защищенных микросхем

Как было показано выше, кристаллы, зараженные аппаратными троянами могут обладать дополнительными функциями, о которых не осведомлены ни разработчик, ни поставщик, ни заказчик, и которые злоумышленник может использовать после установки кристаллов в систему в нужный ему момент времени. В зависимости от области применения последствия таких атак могут простираться от «мелких неудобств» до глобальных катастроф.

В разделах мы привели достаточно полную классификацию аппаратных троянов на основе их физических характеристик, способов активации и конкретного действия. Тип трояна связан формой атаки и способом, которым она физически организована; аппаратные трояны могут быть нацелены либо на изменение функционирования логики кристалла, либо на изменение параметрических функций, и которые могут быть реализованы локализованным или распределённым образом. Термин «запуска» относится к механизму, который позволяет выбирать вредоносные добавленные функции; аппаратные трояны могут быть всегда активными или могут опираться на конкретные события (например, последовательности входных данных и прошедшее время), чтобы быть активированными. Полезная нагрузка характеризует способ реального воздействия вредоносных добавленных функций; аппаратные трояны могут искажать результаты, вызывать отказ в обслуживании запроса или даже физически выводить кристалл из строя.

Как мы уже отмечали, среди всех возможных методов решения проблемы выявления таких троянов, обычное производственное тестирование не подходит, поскольку оно предназначено прежде всего для обнаружения производственных дефектов, но никак не приспособлено к выявлению подобных вредоносных аппаратных модификаций. Одним из вариантов может быть разрушающее обратное проектирование, но оно становится слишком затратным и трудно организуемым в связи с ростом сложности кристаллов. К

тому же, как говорит название, оно может быть использовано только на небольшой выборке кристаллов и совсем не дает гарантии, что остающиеся неисследованные кристаллы свободны от троянов. При детальном рассмотрении различных известных методов обнаружения троянов можно отметить два основных направления: расширенное функциональное тестирование, и выявление и проверка характерных признаков так называемых побочных каналов. По первому направлению обычно исходят из предположения, что атакующие будут выбирать в качестве запускающих механизмов атаки редко происходящие события, поэтому сегодня популярна идея распознавания таких событий и соответствующего совершенствования набора производственных тестов [3]. По второму направлению, следует отметить работу Agrawal et al. [4], поскольку в ней было впервые продемонстрировано возможность применения статистического анализа для разработки эффективных методик описания и применения специфических характеристик мощности(тока) потребления, чтобы отличать «настоящие» ИС от зараженных трояном. В качестве альтернативного варианта в более ранней работе [5] были предложены методы основанные на использовании характерных признаков временных задержек в цепях, поскольку они вносят определенные отклонения (аномалий), в измеренные значения токов на портах питания кристалла [6]. На основании этих исследований впоследствии появился еще один интегральный метод, который использует принцип деления общей эквивалентной цепи источника питания на более мелкие секции (сети) питания. Его дальнейшее развитие было основано на использовании различных методов калибровки процесса измерений для уменьшения влияния эффектов технологического разброса параметров и измерительных погрешностей.

Читать дальшеИнтервал:

Закладка: