А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Однако все эти методы были ориентированы на уровне ИС, в данном разделе мы рассмотрим беспроводные криптографические ИС. Такие схемы конечно совершают и цифровую часть, которая обеспечивает необходимую форму шифрования, и аналоговую (высокочастотную, ВЧ) часть, которая обеспечивает передачу кодированных данных через общедоступные беспроводные каналы связи.

Сейчас мы попробуем популярно объяснить, как эти внедренные аппаратные трояны организуют процесс утечки конфиденциальной информации из беспроводных криптографических ИС к злоумышленникам.

Поэтому сейчас мы рассмотрим такие аппаратные трояны, цель полезной нагрузки которых заключается в организации утечки секретной информации (например, ключа шифрования) по беспроводному каналу таким образом, чтобы атакующий (злоумышленник) смог без проблем оперативно расшифровать кодированную передачу данных. Практическая ценность подобных аппаратных троянов заключается в том, что атакующий может прослушивать только общедоступные беспроводные каналы, но он не имеет возможности управлять ими. Конечно, надо понимать, что в этом случае трояны уже являются активными. При этом эти аппаратные трояны контролируют как всю систему, которая содержит секретную информацию, так и конкретную ее подсистему которая контролирует процесс беспроводной передачи, и они синхронно манипулируют только параметрическим пространством, не нарушая какой-либо функциональной спецификации микросхемы. Известно, что для цифровых криптографических микросхем были разработаны различными злоумышленниками похожие аппаратные трояны, нацеленные на организацию утечки секретных ключей через специальные побочные каналы.

Работа [1] является фактически первым исследованием в области изучения аппаратных троянов в области криптографических SoC (систем-на-кристалле). Используя оригинальную методику анализа выявления троянов беспроводной криптографической микросхемы и экспериментальные варианты аппаратных троянов, которые были специально предназначены авторами-разработчиками для «взлома» криптографической защиты микросхемы, авторым [1] предложили три ключевых решения, затрагивающие сложность атак, трудности обнаружения и возможное решение.

На удивление, специалисты по борьбе с различными разновидностями аппаратных троянов обычно говорят, что

Небольшой модификации цифровой части беспроводного криптографического кристалла бывает вполне достаточно, чтобы все необходимые условия для организации утечки совершенно секретной информации без изменения схематических решений аналоговой части. Уязвимость таких кристаллов зависит от того факта, что они передают разнообразные данные по общедоступным беспроводным каналам. Однако, единственное место уязвимое в этой сфере — это принципиально аналоговая природа беспроводной связи, в итоге выяснились другие параметры (например — амплитуда, частота и фаза сигнала). Конечно, аппаратные трояны могут скрыть дополнительную информацию в пределах областей допусков для таких неизменных величин и скрытно передать их. Даже если такая передача данных соответствует всем техническим требованиям и является совершенно легитимной, злоумышленник, который знает структуру дополнительной информации, будет в состоянии извлечь её.

Уклонение от обнаружения методами производственного тестирования является тривиальным. Функционирование цифровой части кристалла в обычном режиме работы и в режиме тестирования не может выявить троян — из-за того, что аналоговая часть кристалла обычно остается неповрежденной злоумышленником, будут проходить все тесты проверки аналоговой части и ВЧ спецификации. К тому же, поскольку похищенная информация спрятана в пределах допустимых границ спецификации на передачу, будут также проходить стандартные функциональные тесты системного уровня. Более того, существующие методы генерации и проверки характерных признаков с использованием побочных каналов терпят неудачу при попытке обнаружить аппаратные трояны в беспроводных криптографических ИС.

Несмотря на факт, что аппаратные трояны могут быть скрыты на фоне хаотического разброса параметров технологического процесса изготовления беспроводного криптографического кристалла и могут не обнаруживаться какими-либо методами, которые обсуждались до настоящего времени, тем не менее их можно обнаружить. Эффективные аппаратные трояны обязаны оказывать определенное влияние на процесс передачи данных, что является инструментом атакующего для похищения секретного ключа. Хотя защищающаяся сторона обычно не осведомлена о такой структуре, для выявления аппаратного трояна может оказаться достаточным провести углубленный статистический анализ всех этих параметров. Поскольку атакующий обычно не знает, какие статистические данные будут собираться или как они будут анализироваться, от этого метода трудно ускользнуть. Другими словами, элемент неожиданности атакующе-

го, «ковыряющегося» в структуре скрытых данных, может встретить противодействие в виде подобного элемента неожиданности со стороны защищающего, выбравшего метод измерения и анализа статистических данных.

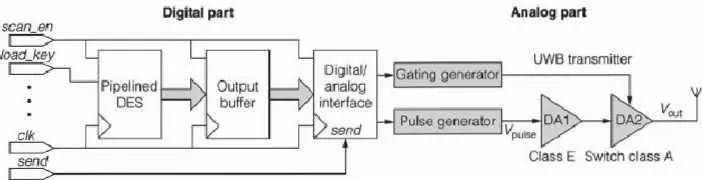

На рис. 7.15 показан экспериментальный макет, который использовали авторы [1] для подтверждения этих положений. Это беспроводная криптографическая ИС со смешанными сигналами, способная шифровать и пересылать данные, которые могут быть использованы при передаче секретных данных через открытые каналы. Цифровая часть включает в себя конвейеризированное ядро стандарта шифрования данных (DES) ( http://www.opencores.org/projects.cgi/web/des/overview), выходной буфер, последовательнопараллельный преобразователь, который служит интерфейсом между цифровой и аналоговой частью. Аналоговой частью является передатчик ультраширокой радиосвязи (UWB).

Рис. 7.15. Структурная схема проектирования беспроводной криптографической ИС

Стандарт шифрования данных (DES) широко используется в качестве алгоритма шифрования с секретным ключом, и его разновидность, тройной-DES, достаточно популярна в коммерческих приложениях с защитой информации. DES ядро в кристалле является оптимизированной по производительности конструкцией с 16 блоками шифрования в конвейерной структуре. Каждый блок может независимо запускать Feistel функцию f, которая является центральной частью DES алгоритма. Полностью конвейеризованный модуль генерации ключа предназначен для работы параллельно с этими блоками шифрования. Чтобы достичь высокой рабочей частоты, начальная перестановка и инверсная начальная перестановка открытого текста обрабатывается посредством проводных соединений, без использования логической схемы. Разрядность и входных, и выходных данных составляет 64 бита, что является стандартной разрядностью открытого текста или блока шифрованного текста. Выходной буфер — это FIFO структура из 64-разрядных слов, которая поддерживает скорости чтения и записи соизмеримыми с производительностью конвейеризованного DES ядра. Цифро-аналоговый интерфейс преобразует 64-разрядный блок данных из буфера в последовательный поток битов и пропускает его на UWB передатчик. Интерфейс также подстраивает частоту пересылки данных, чтобы обеспечить целостность сигнала в этой конструкции со смешанными сигналами. Импульс на основном входе send пропускает содержимое выходного буфера на интерфейс и в конечном счете на UWB передатчик для передачи по каналу.

Читать дальшеИнтервал:

Закладка: