А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Чтобы обнаружить отличие между зараженными трояном кристаллами и не зараженными, был использован другой метод, — отслеживание общего потребления мощности. [4] Этот метод использовал статистический анализ спектра собственных значений и смог эффективно обнаруживать аппаратные трояны, занимающие 0,12 % от полной площади схемы, полагая разбросы параметров технологического процесса порядка 5 %. Но когда площадь аппаратного трояна была уменьшена до только 0,01 %, и разбросы параметров техпроцесса были увеличены до 7,5 %, начали появляться ложные оповещения. Учитывая очень малое увеличение площади из-за анализируемого аппаратного трояна (0,02 %) и на основании ограничений по отслеживанию, [4] не предполагалось, что статистический анализ суммарного потребления мощности будет их обнаруживать. Действительно, даже когда авторы применяли этот метод только к характеристикам питания цифровой части (SoC со смешанными сигналами обычно имеют отдельные порты питания для аналоговой и цифровой частей), где был скрыт троян, было невозможно эффективно найти отличие между чистым и инфицированным трояном кристаллами в каком-либо подпространстве собственных значений. Тем не менее, эффективными ещё могут оказаться другие параметры [4]. Решение, которое предложили авторы, использует подобный статистический анализ мощности беспроводной передачи.

Похожий статистический метод использует характеристические особенности цепей задержки для различения чистых кристаллов и кристаллов, инфицированных трояном [6]. Хотя исследуемые в работе экспериментальные образцы аппаратных троянов добавляют некоторую задержку в несколько цепей в цифровой части схемы, это влияние слишком малое, чтобы быть видимым. Даже если исследователь знает, какие цепи проверять (т. е. цепи, относящиеся к ключу шифрования), сложность конвейеризованной схемы шифрования будет обеспечивать достаточные запасы, чтобы скрыть добавленную задержку. Чтобы проверить это, был применен метод отслеживания цепей задержки, предполагая разбросы техпроцесса в диапазоне 5 %, только для того, чтобы обнаружить его неспособность различить совокупности инфицированных и неинфицирован-ных кристаллов.

Чтобы извлечь для атакующего похищенный ключ, аппаратный троян обязан добавить некую форму изменений в передаваемый сигнал. Обычно, эти изменения соответствуют увеличению в амплитуде или частоте передачи, когда разряд похищенного ключа имеет значение 1. Хотя индивидуальные передачи данных находятся в допустимых границах спецификации, эта добавленная структура дает возможность, что такой аппаратный троян может быть обнаружен с помощью статистического анализа параметров передачи.

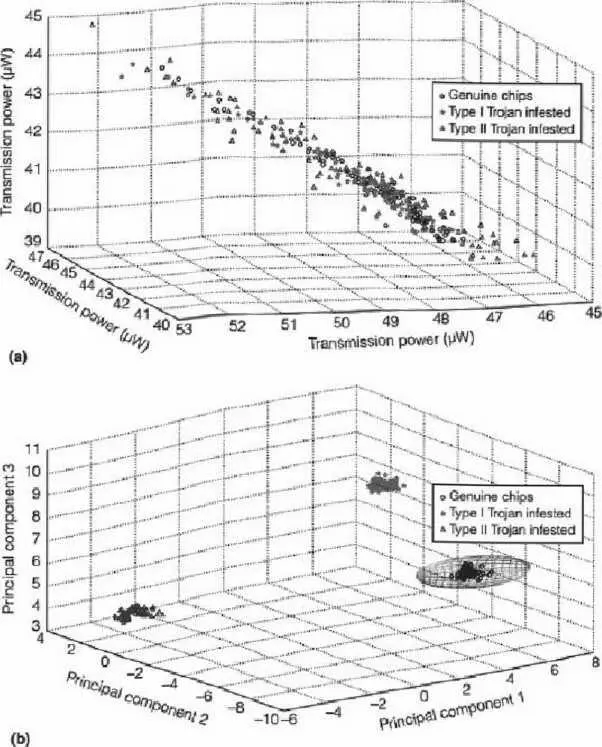

Чтобы продемонстрировать этот принцип, авторы [1] использовали в качестве измерения суммарную мощность передачи для пересылки одного блока данных (64 бита). Для 100 экземпляров схем, инфицированных трояном типа-1, 100 экземпляров схем, инфицированных трояном типа-П, и половины из 200 экземпляров схем без трояна, которые оценивалось с помощью Монте-Карло моделирования SPICE-уровня с 5 % разбросами техпроцесса. Была изменена суммарная мощность передачи, когда передавали каждый из шести произвольно выбранных блоков (одинаковых для всех схем). Конечно, инфицированные трояном кристаллы также дают утечку одного бита ключа в течение каждой из шести передач данных, половина из которых установлена в 1. Все шесть измерений для всех собственных значений и всей совокупности инфицированных трояном кристаллов находились в допустимом спецификацией диапазоне. Даже когда проецировали совокупность трех кристаллов на 6D пространство этих измерений, не могли различить их, поскольку они попадали друг на друга. Хотя, конечно, графически это проиллюстрировать в шести измерениях, сложно на рис. 7.20, а показана проекция трех совокупностей на три из этих размерностей. Понятно, что выделить характеристические значения из инфицированных трояном совокупностей в этом пространстве невозможно. Можно утверждать, что ситуация является подобной для любого другого подмножества из трех измерений.

Рис. 7.20. Проекция совокупности настоящих, и инфицированных трояном кристаллов на три из шести измерений мощности передачи (а), и проекция настоящих и инфицированных трояном кристаллов на три основных компонента из шести измерений мощности передачи (Ъ)

Однако, запуская принципиальный анализ компонента (РСА) на эти измерения, выяснилось, что структура данных чистого кристалла отличается от структуры данных по кристаллу, зараженному трояном [10]. На рис. 7.20, Ъ показана проекция трех совокупностей на три принципиальные компоненты данных, ясно показывающая, что они разделяются в пространстве. Поэтому всегда можно оггрсдс-лить доверительную границу, как простой эллипсоид минимального объема ( http://www.seas.upenn.edu/~nima/papers/Mim_vol_ellipse. pdf), который охватывает совокупность чистых кристаллов. Тогда, мы можем отбросить, как подозрительный, любой кристалл, характеристики которого на пространстве из выбранных трех принципиальных компонент не попадают в пределы доверительной границы. В рассматриваемом примере, этот метод обнаруживает все кристаллы, зараженные трояном типа-1 и типа-П, без случайного забракования каких-либо чистых кристаллов. Чтобы проверить этот последний момент, авторы проецировали характеристики остающихся 100 экземпляров схем без трояна на пространство из выбранных трех принципиальных компонент, и ни один из них не попал вне показанного эллипсоида.

Поэтому авторы [1] пришли к выводу, точно определяя фундаментальную причину, почему статистический анализ является эффективным. Арсенал атакующего включает в себя возможность выбирать структуру похищенной информации и возможность спрятать влияние аппаратного трояна в пределах разрешенных допусков. С другой стороны, арсенал стороны защиты включает в себя возможность подбирать различные методы измерения и использовать процесс статистического анализа. Задавая небольшое число параметров передачи (или их комбинаций) там, где атакующий может скрыть добавленную структуру, а также большое число измерений, которые защищающий может использовать для распознавания статистических несоответствий, можно считать, что трудности работают в пользу защищающей стороны. В заключение, следует упомянуть, что подобный статистический анализ и методы на основе обучения машин были успешно применены с целью производственного тестирования [12] и радиометрического определения характерных признаков [13] аналоговых и ВЧ схем. По мнению авторов, на момент выхода книги это первая попытка применить такие методы для обнаружения аппаратного трояна в беспроводных криптографических ИС.

Читать дальшеИнтервал:

Закладка: