А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

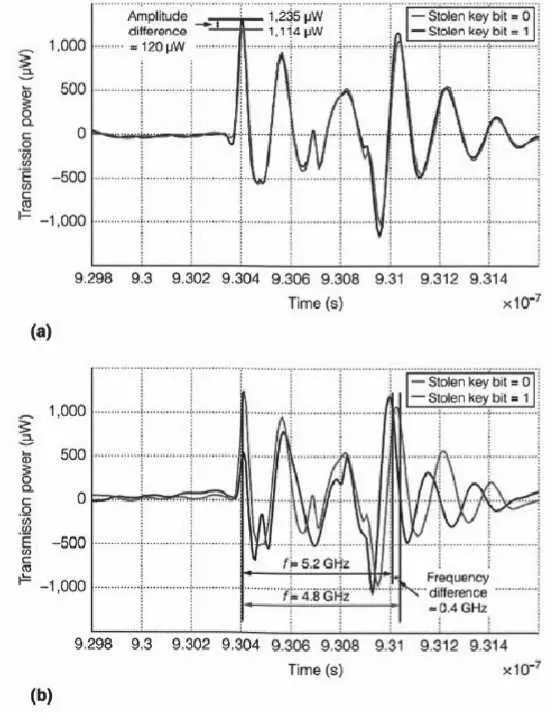

Рис. 7.18. Различие передачи зараженной трояном типа-1 схемой в зависимости от значения бита похищенного ключа (а), и различие передачи, зараженной трояном типа-П схемой, в зависимости от значения бита похищенного ключа (Ъ)

Затраты на общее увеличение площади, вызванные каждым из этих троянов составляют всего лишь примерно 0,02 % от цифровой части кристалла. На рис. 7.18 предполагается, что элементы хранения, содержащие секретный ключ, являются модернизированными триггерами сканирования, которые соединены последовательно и уже присутствуют в конструкции для структурного производственного тестирования. Если этого нет, то в схему обязательно нужно добавить отдельный 56-битовый «вращающий» блок, сделанный из простых защелок, для хранения и переобразования ключа с тем, чтобы он мог быть передан побитовым способом. Даже в этом случае, затраты на увеличение площади в худшем случае значительно меньше 0,4 %, а вызываемое увеличение мощности в худшем случае (когда ключ формирует последовательность чередующихся 0 и 1) составляет 0,25 %.

Рассмотрим, как происходит извлечение секретной информации, на рис. 7.19 показана форма импульса мощности передачи инфицированного трояном кристалла по типу-1 и типу-П соответственно, когда бит похищенного ключа, передаваемый вместе с легитимным сигналом, равен 1, и когда он равен 0. В кристалле, инфицированном трояном типа-1, различие в значении бита похищенного ключа отражается как разность в 120 мкВт в максимальной амплитуде. Подобным образом, в кристалле инфицированном трояном типа-П, различие в значении бита похищенного ключа отражается, как разность в 0,4 ГГц по частоте. Обе эти разницы находятся в пределах, допускаемых разбросом параметров технологического процесса и флуктуациями условий работы, и не будут вызывать каких-либо подозрений. Хотя атакующий заранее не знает точных уровней амплитуды или частоты в каждом из этих случаев, но факт, что эта разница всегда присутствует, является достаточным для извлечения секретного ключа. Всё, что требуется сделать атакующему, — это прослушивать беспроводной канал, чтобы увидеть эти две разные амплитуды или уровни частоты, которые соответствуют биту похищенного ключа, равному 1, и биту похищенного ключа, равному 0, соответственно. Раз эти два уровня известны, прослушивание 56 последовательных блоков передачи обнаруживает похищаемую версию из 56 разрядов ключа шифрования. Используя эту информацию, атакующему необходимо самое большее 56 попыток (т. е. все возможные комбинации извлеченных 56 битов) для дешифровки передаваемого зашифрованного текста.

7.5.2. Существующие методы обнаружения троянов в криптографических микросхемах

Механизм, посредством которого вышерассмотренные примеры двух аппаратных троянов создают утечку секретной информации по беспроводным каналам, позволяют им ускользнуть от обнаружения не только с помощью обычного производственного тестирования, но также и от ранее предложенных методов обнаружения троянов.

Рассмотрим, например, функциональное, структурное и улучшенное тестирование. Эти варианты аппаратных троянов не меняют функций цифровой части схемы, поэтому при нормальной работе модернизированные триггеры сканирования, которые содержат биты ключа, загружаются нормальным образом. Создатели этих троянов [1] моделировали многочисленные произвольно генерируемые функциональные-тестовые векторы и проверяли корректность создаваемого шифрованного текста. В тестовом режиме, цепочка сканирования также работала, как ожидалось. Чтобы показать, что структурные тесты не обнаруживают эти аппаратные трояны, авторы использовали стандартное промышенное ATPG (автоматическая генерация тестовых кодов) оборудование для генерации тестовых векторов для всех константных неисправностей и неисправностей по задержкам в схеме, свободной от троянов, и моделировали эти тесты на двух микросхемах, зараженных трояном. Как и ожидалось, все тесты прошли без вопросов. Совершенствование тестового набора с помощью дополнительных векторов, которые используют редкие события, также является неэффективным, [3J поскольку аппаратные трояны не оказывают влияния на цифровые функции. Аналоговая часть схемы не изменяется, и следовательно также проходит аналоговый (ВЧ) тест обычной спецификации.

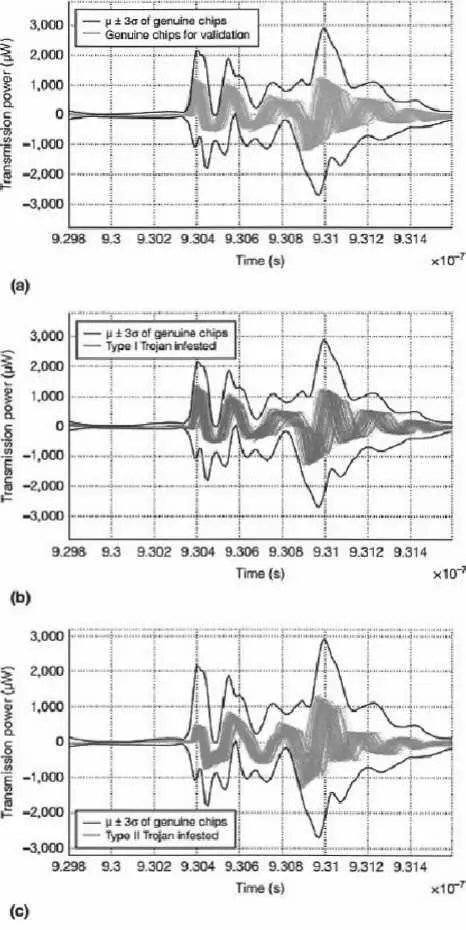

Рис. 7.19. pi+ 3(7 огибающая мощности передачи для 100 кристаллов, не содержащих трояна, и мощность передачи других 100 не содержащих трояна кристаллов (а), мощность передачи 100 кристаллов, зараженных трояном типа-1, (Ь), и мощность передачи 100 кристаллов, зараженных трояном типа-II (с)

Тесты системного уровня, проверяющие параметры беспроводной передачи, также не смогли выявить аппаратные трояны, поскольку добавленная структура, скрыта в пределах ограничений, допустимых для разбоса технологического процесса. Чтобы продемонстрировать это, была измерена мощность передачи 200 оригинальных (т. е. без троянов) кристаллов, а также 100 кристаллов, зараженных аппаратным трояном типа-1, и 100 кристаллов, зараженных аппаратным трояном типа-П. Все эти кристаллы были спроектированы с использованием Монте-Карло моделирование Spice-уровня, для 5 % разброс параметров технологического процесса. На рис. 7.19, а показан график мощности кристалла в режиме передачи, когда 1 передается половиной кристаллов без трояна, а также [А. ± Зет огибающая мощности передачи, когда 1 передается другой половиной кристаллов без трояна. Рис. 7.19, Ь, с показывают изменения мощности передачи, когда 1 передается зараженными троянами кристаллами типа-1 и типа-П, соответственно. Очевидно, что анализируя какой-либо один из этих графиков мощности передачи, невозможно различить, откуда поступает сигнал, от свободного от трояна кристалла или от зараженного трояном кристалла.

Был также опробован метод обнаружения аппаратного трояна на основе определения характеристик локальных токов. [2, 6] Эта стратегия тестирования обычно обнаруживает аномалии, вносимые трояном в токи, измеряемые на портах питания, и учитывает разбросы параметров технологического процесса и условий работы. Авторы показали, что их метод может обнаружить трояны до 2 % разброса от сетки питания. Чтобы реализовать этот метод, авторам потребовалось разделить кристалл по меньшей мере на 20 сеток питания по меньшей мере с 30 однородно расположенными портами питания. Наличие этих портов питания является серьезным препятствием для реализации этого метода. К тому же, возможный атакующий, вероятно, заметит присутствие этих портов питания и возможно сможет придумать контрмеры, чтобы не допустить обнаружения аппаратных троянов через эти порты.

Читать дальшеИнтервал:

Закладка: