А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

• программные средства антивирусной защиты;

• системы обнаружения и предотвращения вторжений;

• программные средства криптографической защиты;

• средства тестирования программного обеспечения и анализа кода для выявления программных закладок и неде-кларируемых возможностей;

• средства создания ложных объектов и ресурсов в информационном пространстве;

3. Аппаратные средства воздействия:

• атакующие (аппаратные закладки);

• оборонительные:

средства технического анализа элементной базы РЭС для выявления аппаратных закладок и недекларируемых возможностей;

4. Физические средства воздействия:

• атакующие средства:

средства радиэлектронного противодействия;

средства оптико-электронного подавления;

• средства функционального поражения электромагнитным излучением (генераторы электромагнитных импульсов, генераторы СВЧ-излучения, генераторы лазерного излучения);

• средства и комплексы функционального поражения преднамеренными силовыми электромагнитными воздействиями (генераторы электрического тока сверхвысокого напряжения);

• биологические и химические средства воздействия на элементную базу радиоэлектронных систем, токонесущие элементы и проводники (например графитовые бомбы);

• обеспечивающие средства:

средства технической разведки (в том числе и средства компьютерной разведки).

Здесь необходимо отметить, что к средствам технической разведки, представленным в данной классификации, относятся те средства, которые добывают информацию об атакующих средствах информационного оружия противника и способах его применения, т. е. фактически они являются средствами обеспечивающего информационного оружия. Средства технической разведки сами могут оказывать воздействие на объекты противника как путем пассивных действий, направленных на добывание информации, так и путем активных действий (атак), направленных на создание условий, благоприятствующих добыванию информации.

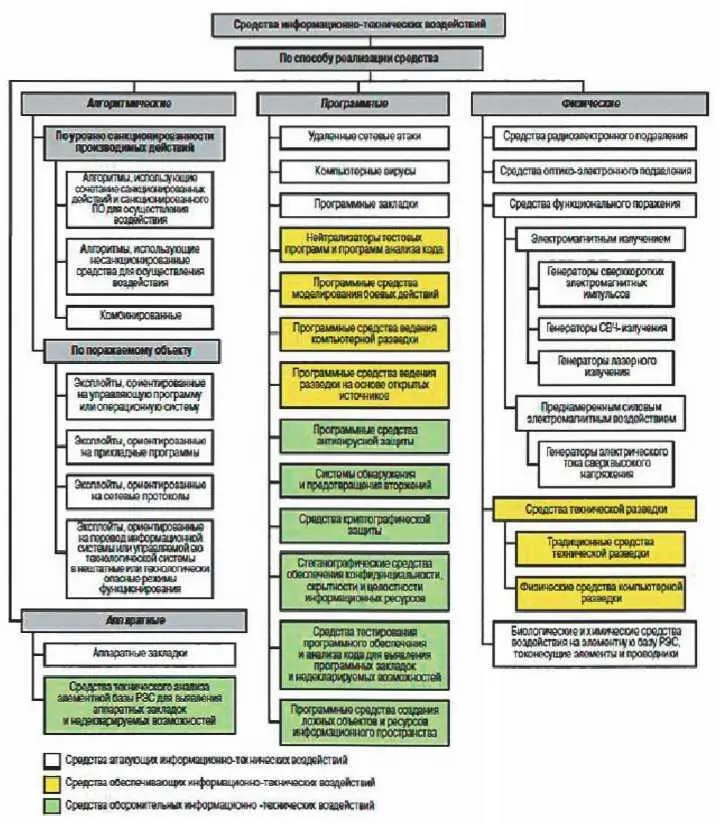

Схема классификации основных средств информационных воздействий представлена на рис. 4.3 [8].

Рассмотрим более подробно принцип работы наиболее распространенных из представленных на рис. 4.3 средств информационного воздействия. Ввиду того что антивирусные средства защиты, системы обнаружения и предотвращения вторжений, а также криптографические и стеганографические средства защиты довольно подробно рассмотрены в известной литературе (например, в работе [28J), здесь основное внимание уделим только следующим наиболее распространенным информационным воздействиям и средствам их проведения:

• удаленные сетевые атаки;

• компьютерные вирусы;

• программные закладки;

• аппаратные закладки;

• нейтрализаторы тестовых программ и программ анализа кода;

• средства создания ложных объектов информационного пространства;

• средства технической разведки.

Рис. 4.3. Классификация средств информационного воздействия [8]

Интересна история создания и первого внедрения Stuxnet. Эта совместная операция американских и израильских спецслужб носила кодовое название «Олимпийские игры» и проводилась поэтапно в период с 2007 по 2013 гг. Целью операции было вывести из строя иранское производство по обогащению урана. Рассматривались различные варианты решения этой задачи, включая возможность применения ракетой атаки и бомбового удара, но в итоге было принято решение о проведении спецоперации с использованием элементов информационного оружия (кибероружия).

Вот так в кратком изложении выглядят основные этапы (технические аспекты) создания и проведения кибератаки на иранский завод по обогащению урана в г. Натанзе [1].

1. Совместными усилиями программистов из АНБ и израильской разведки (подразделение 8200) в 2007 году было создано вредоносное программное обеспечение (первая версия компьютерного червя — разновидность программного обеспечения, самостоятельно распространяющегося в локальных и глобальных компьютерных сетях под названием Stuxnet), предназначенное для выведения из строя технологического оборудования (в данном случае центрифуг) на производстве по обогащению урана.

Разработка продолжалась в течение восьми месяцев.

2. Этот червь должен был внедрить в специализированные компьютеры (промышленные контроллеры), которые управляли центрифугами, вредоносный код и при этом длительное время себя никоим образом не обнаружить. В определенный момент внесенная вредоносная программа начинала активизироваться, заставляя центрифуги чрезмерно ускоряться или резко тормозиться, что приводило к их поломке.

При этом на пульте оператора центрифуг все было нормально (штатно).

Внедрение вредоносной программы в заводскую локальную сеть управления производственным процессом, которая была изолирована от глобальной компьютерной сети (Интернета), осуществлялось в два этапа.

Вначале с помощью завербованного агента (иранского технического специалиста), имевшего доступ к заводским компьютерам, первая версия компьютерного червя посредством прямого подключения флешки к компьютеру, связанному с внутренней компьютерной сетью управления производственным циклом, переселилась во внутреннюю архитектуру незащищенных контроллеров фирмы «Сименс», которые непосредственно управляли конкретными центрифугами. Затем немецкие инженеры, которые обслуживали эти контроллеры, в обновленном программном обеспечении, не зная про внедренный в это обеспечение компьютерный червь, невольно предоставили разработчикам из АНБ и израильской разведки данные о практических результатах внедрения первой версии червя в локальную сеть иранского завода.

Затем на основе этой информации специалисты АНБ и израильской разведки доработали первую версию червя Stuxnet, используя широко распространенные контроллеры фирмы «Сименс», аналогичные используемым для управления иранскими центрифугами. Опробование доработанной версии на образцах центрифуг, идентичных используемым иранцами, прошло успешно. Таким же образом с помощью агента новая версия червя Stuxnet была внедрена на иранский завод в г. Натанзе. Когда пришла пора действовать, червь Stuxnet начал ретранслировать записанные сигналы на пульты, с которых операторы управляли центрифугами, что приводило к разгону их до немыслимых скоростей, резкому торможению их вращения и выходу центрифуг из строя. Эта кибератака имела несколько активных фаз, которые разделяли случайные интервалы времени, что привело к поломке большого количества центрифуг.

Читать дальшеИнтервал:

Закладка: