А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

3. Иранские специалисты для устранения возникающих аварийных ситуаций, которые они связали с плохим качеством центрифуг, провели замену части обслуживающего персонала и полную замену оборудования на заводе по обогащению урана в г. Натанзе, оснастив его моделями центрифуг нового поколения. Но и для них американцы с израильтянами разработали новую версию червя Stuxnet, которая была внедрена в ноутбук иранского физика-ядерщика и впоследствии через подключение к компьютерной сети завода переселилась в контроллеры, управляющие центрифугами. При этом, когда иранец позже подключил свой ноутбук к сети Интернет, этот червь Stuxnet новейшей модификации «вырвался на свободу» и начал плодить свои копии в других компьютерах по всему миру. И когда находил в компьютерной сети контроллеры фирмы «Сименс», переходил в активное состояние и осуществлял кибер диверсии.

В дальнейшем в течение 2010–2013 годов этот червь заразил в различных странах множество компьютеров, использующих операционную систему WINDOWS, пока совместными усилиями компьютерных экспертов не была ограничена его активность.

4.6. Наиболее распространенные средства Информационных воздействий

4.6.1. Удаленные сетевые атаки

С учетом определения и классификации удаленных воздействий на распределенные вычислительные системы, представленные в работах [8, 29], можно дать следующее определение этому виду воздействия.

Удаленная сетевая атака — это разрушающее или дестабилизирующее информационное воздействие, осуществляемое по каналам связи удаленным относительно атакуемой системы субъектом и характерное для структурно- и пространственно-распределенных информационных систем.

Удаленные сетевые атаки становятся возможными благодаря наличию «уязвимостей» в существующих протоколах обмена данными и в подсистемах защиты распределенных информационных систем. При этом к основным известным «уязвимостям» информационных систем, которые позволяют проводить против них успешные удаленные сетевые атаки, относятся [28, 29]:

• несвоевременное отслеживание и выполнение рекомендаций специалистов по защите и анализу случаев вторжения для ликвидации эксплойтов и ошибок в программном обеспечении;

• открытость информационной системы, свободный доступ к информации по организации сетевого взаимодействия, способам защиты, применяемым в системе;

• наличие ошибок в операционных системах, прикладном программном обеспечении, протоколах сетевого обмена;

• разнородность используемых версий программного обеспечения и операционных систем;

• ошибки конфигурирования систем и средств защиты;

• «экономия» на средствах и системах обеспечения безопасности (или игнорирование их).

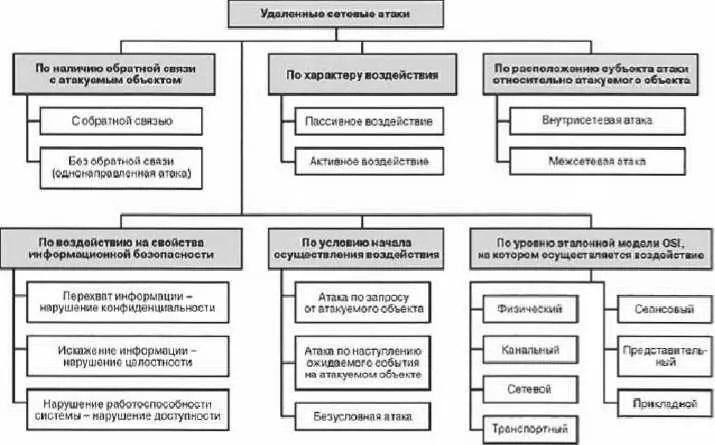

В соответствии с различными основаниями удаленные сетевые атаки можно классифицировать следующим образом (рис. 4.4) [8].

1. По характеру воздействия все атаки можно разделить на две категории [28, 29]:

• пассивное воздействие;

• активное воздействие.

Пассивное воздействие не оказывает непосредственного «видимого» влияния на работу информационной системы, но может нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на функционирование атакуемой системы приводит к тому, что пассивную сетевую атаку практически невозможно обнаружить. Типовым примером такой пассивной удаленной сетевой атаки является прослушивание канала связи.

Активное воздействие оказывает непосредственное влияние на функционирование информационной системы (изменение конфигурации системы, нарушение работоспособности и т. д.) и нарушает принятую в ней политику безопасности.

Рис. 4.4. Классификация разновидностей удаленных сетевых атак [8]

Практически все известные типы удаленных сетевых атак относятся к активным воздействиям. Очевидной особенностью активного воздействия, по сравнению с пассивным, является принципиальная возможность его обнаружения, так как в результате его осуществления в информационной системе происходят определенные деструктивные изменения.

2. По воздействию на свойства информационной безопасности [28,29]:

• перехват информации — нарушение конфиденциальности информационных ресурсов системы;

• искажение информации — нарушение целостности информационных ресурсов системы;

• нарушение работоспособности системы — нарушение доступности информационных ресурсов.

Перехват информации означает получение к ней доступа, но при этом обычно возможность ее модификации отсутствует. Следовательно, перехват информации ведет к нарушению ее конфиденциальности: осуществляется несанкционированный доступ к информации без возможности ее искажения. Также очевидно, что нарушение конфиденциальности информации является пассивной сетевой атакой. Примером такой атаки, связанной с перехватом информации, может служить просмотр (прослушивание) канала в сети.

Искажение информации означает либо полный контроль над информационным потоком между объектами распределенной системы, либо возможность передачи сообщений от имени другого объекта, в любом случае подобное искажение информации ведет к нарушению целостности информационных ресурсов системы. Примером такой удаленной сетевой атаки, целью которой является нарушение целостности информационных ресурсов, может служить атака, связанная с внедрением ложного сетевого объекта в систему, например внедрение ложного DNS-ссрвера.

При нарушении работоспособности системы атакующей стороной обычно не планируется получение несанкционированного доступа к информации. Ее основная цель — добиться, чтобы элементы распределенной информационной системы на атакуемом объекте вышли из строя, а для всех остальных объектов системы доступ к информационным ресурсам атакованного объекта был бы невозможен. Примером удаленной атаки, целью которой является нарушение работоспособности системы, может служить DoS-атака.

3. По условию начала осуществления воздействия [28, 29]:

• атака по запросу от атакуемого объекта;

• атака по наступлению ожидаемого события на атакуемом объекте;

• безусловная атака.

При атаке по запросу от атакуемого объекта атакующий ожидает передачи от потенциальной цели атаки запроса определенного типа, который и будет условием начала осуществления воздействия. Примером подобных запросов могут служить DNS- и ARP-запросы. Важно отметить, что данный тип удаленных атак наиболее характерен для распределенных сетевых информационных систем.

Читать дальшеИнтервал:

Закладка: