А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

При атаке по условию наступления ожидаемого события атакующий осуществляет наблюдение за состоянием информационной системы, которая является целью атаки. При возникновении определенного события в этой системе атакующий немедленно начинает воздействие на нее. Как и в предыдущем случае, инициатором осуществления начала атаки выступает сама атакуемая система. Такие сетевые атаки довольно распространены. Примером такой атаки может быть атака, связанная с несанкционированным доступом к информационным ресурсам компьютера по сети после факта его успешного заражения backdoor — вирусом, который создает дополнительные «уязвимости» в подсистеме защиты компьютера.

При безусловной атаке она осуществляется немедленно и безотносительно к состоянию информационной системы и атакуемого объекта. Следовательно, в этом случае атакующий является инициатором начала осуществления атаки.

4. По наличию обратной связи с атакуемым объектом [28, 29]:

• с обратной связью;

• без обратной связи (однонаправленная атака).

Удаленная сетевая атака, осуществляемая при наличии обратной связи с атакуемым объектом, характеризуется тем, что на некоторые запросы, переданные на атакуемый объект, атакующему требуется получить ответ. Следовательно, между атакующим и целью атаки существует обратная связь, которая позволяет атакующему адаптивно реагировать на все изменения, происходящие на атакуемом объекте. Подобные удаленные атаки наиболее характерны для распределенных сетевых информационных систем.

В отличие от атак с обратной связью удаленным сетевым атакам без обратной связи не требуется реагировать на какие-либо изменения, происходящие на атакуемом объекте. Атаки данного вида обычно осуществляются передачей на атакуемый объект одиночных команд, ответы на которые атакующему не нужны. Подобную сетевую атаку можно называть однонаправленной удаленной атакой. Примером такой однонаправленной атаки может служить DoS-атака.

5. По расположению субъекта атаки относительно атакуемого объекта [28,29]

Различают два случая:

• внутрисетевая атака;

• межсетевая атака.

В случае внутрисетевой атаки субъект и объект атаки находятся в одной сети. При межсетевой атаке субъект и объект атаки находятся в разных сетях.

Важно отметить, что межсетевая удаленная атака представляет гораздо большую опасность, чем внутрисетевая. Это связано с тем, что в случае межсетевой атаки ее объект и непосредственно атакующий могут находиться на значительном расстоянии друг от друга, что может существенно воспрепятствовать эффективным мерам по отражению атаки.

6. По уровню эталонной модели OSI, на котором осуществляется воздействие [28, 29]:

• физический;

• канальный;

• сетевой;

• транспортный;

• сеансовый;

• представительный;

• прикладной.

Удаленные атаки обычно ориентированы на сетевые протоколы, функционирующие на различных уровнях модели OSI. При этом надо отметить, что атаки, ориентированные на физический, канальный, сетевой и транспортный уровни, как правило, направлены против сетевой инфраструктуры — оборудования узлов сети и каналов связи. Атаки, ориентированные на сеансовый, представительный и прикладной уровни, как правило, направлены против оконечных терминалов сети. В связи с этим в зависимости от уровня OSI, на который ориентирована атака, конкретный вид используемого воздействия может значительно меняться. Это может быть воздействие средств РЭП или ЭМИ при атаке, ориентированной на физический уровень, при этом эффекты от такого воздействия отображаются на более верхних уровнях модели OSI. Это может быть и DoS-атака на узловое оборудование сети, и вирус, поражающий операционную систему конечного терминального оборудования.

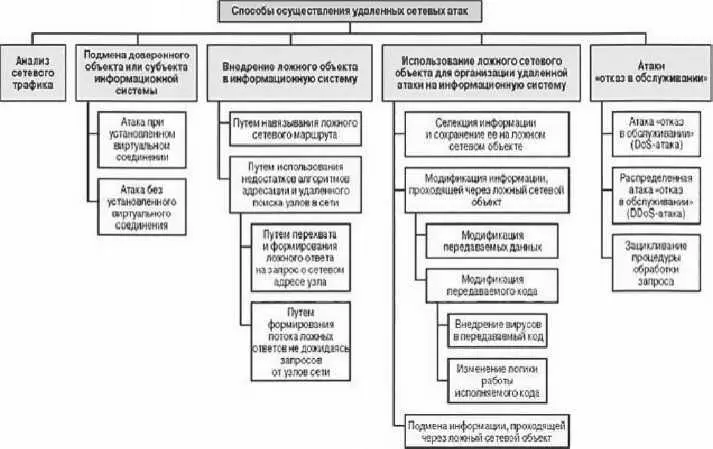

Рис. 4.5. Классификация способов осуществления удаленных сетевых атак

4.6.2. Примеры реализации кибервоздействий с использованием метода удаленных сетевых атак

В связи с тем, что удаленные сетевые атаки совместно с воздействием вирусных средств составляют подавляющее большинство всех информационных воздействий, рассмотрим их более подробно.

К основным способам и средствам информационного воздействия, которые можно классифицировать как удаленные сетевые атаки, относятся (рис. 4.5) [28, 29]:

• анализ сетевого трафика;

• подмена доверенного объекта или субъекта информационной системы;

• внедрение ложного объекта в информационную систему;

• внедрение ложного объекта путем навязывания ложного сетевого маршрута;

• внедрение ложного объекта путем использования недостатков алгоритмов адресации и удаленного поиска узлов в сети;

• путем перехвата и формирования ложного ответа на запрос о сетевом адресе узла;

• путем формирования потока ложных ответов не дожидаясь запросов от узлов сети;

• использование ложного сетевого объекта для организации удаленной атаки на информационную систему;

• селекция информации и сохранение ее на ложном сетевом объекте;

• модификация информации, проходящей через ложный сетевой объект;

• подмена информации, проходящей через ложный сетевой объект;

• атаки типа «отказ в обслуживании» подразделяются на следующие виды:

• отказ в обслуживании (DoS-атака);

• распределенная атака «отказ в обслуживании» (DDoS-атака);

• зацикливание процедуры обработки запроса.

Глава 5.

Методы и средства получения конфиденциальной (секретной) информации

5.1. Классификация и принципы функционирования технических каналов утечки конфиденциальной информации

В общем случае под информацией обычно понимаются различные сведения (сообщения, данные) независимо от формы их представления.

В зависимости от категории доступа информация подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен законами (информация ограниченного доступа). К информации ограниченного доступа относится информация, составляющая государственную тайну, а также различные сведения конфиденциального характера (персональные данные, сведения, составляющие коммерческую, служебную и иную тайну, и т. д.).

В соответствии с требованиями национальных законов информация ограниченного доступа подлежит обязательной защите. Защита информации осуществляется путем принятия правовых, организационных и технических мер, направленных на предотвращение утечки информации, неправомерного воздействия на информацию (уничтожения, модифицирования (искажения, подмены) информации), а также неправомерного блокирования доступа к информации [74].

Читать дальшеИнтервал:

Закладка: