Мария Победоносцева - Организация современной информационной образовательной среды. Методическое пособие

- Название:Организация современной информационной образовательной среды. Методическое пособие

- Автор:

- Жанр:

- Издательство:ЛитагентПрометей86f6ded2-1642-11e4-a844-0025905a069a

- Год:2016

- Город:Москва

- ISBN:978-5-9907986-4-9

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Мария Победоносцева - Организация современной информационной образовательной среды. Методическое пособие краткое содержание

Настоящее издание содержит материалы образовательной программы высшего образования «Организация современной информационной образовательной среды», разработанные в соответствии с требованиями ФГОС ВО по направлению подготовки 44.04.01 «Педагогическое образование» (квалификация (степень) «магистр»), утвержденного приказом Министерства образования и науки Российский Федерации от 21 ноября 2014 года, № 1505. Данная программа реализуется с 2015 года на математическом факультете МПГУ кафедрой теории и методики обучения информатике.

Для разработчиков основной профессиональной образовательной программы высшего образования по данному направлению подготовки, преподавателей, магистрантов и др.

Организация современной информационной образовательной среды. Методическое пособие - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

г) агенты организации атак

3.3. Какие меры по защите информации применимы в этом случае?

Из приведенного списка выберите необходимые действия и запишите получившуюся последовательность букв.

а) не открывать почтовые сообщения из неизвестных источников

б) заблокировать выполнение активного содержимого на недоверенных сайтах

в) возможно обновить ПО

г) взять за правило не «ходить» по провокационным объявлениям или хотя бы вникать в смысл прочитанного в них до перехода

3.4. За что могут быть применены меры воздействия к автору объявления?

а) за распространение вредоносных программ

б) никакие меры воздействия применены быть не могут

в) за создание вредоносных программ

г) за ложные сведения в рекламе

Ситуация 4:

Подоспело известие о том, что в немецкую версию статьи о черве Lovesan (он же MS Blaster) была вставлена ложная информация о новых версиях червя, а заодно добавлены ссылки на предлагаемые «исправления».

После обнаружения случившегося администраторы немедленно удалили исправления в статье, но история на этом не закончилась. Принцип "что написано в вики, не вырубишь delete" проявил себя во всей красе. Страницы остались лежать в архиве, после чего атакующие стали рассылать спам от имени Википедии, вставляя в него ссылки на архив. Поскольку ссылки вели на вполне добропорядочный сайт, этим письмам зачастую удавалось прорваться сквозь защитные фильтры.

ZDNet, http://news.zdnet.com/2100-1009_22-6132733.html

Задание:

1.1. Какие средства на локальной машине позволят защититься от такой атаки?

а) блокирование почтовых сообщений

б) актуальные антивирусные программы

в) переустановка ОС

г) настройка брандмауэра

Ситуация 5:

27 декабря 2005 года была опубликована информация об уязвимости в библиотеке обработки WMF– файлов в ОС Windows. Уязвимость позволяет выполнить произвольный код, внедренный в изображение, на машине пользователя.

Обновление ОС выпущено фирмой Microsoft 5 января 2006 года.

InfoWorld, http://www.infoworld.com/article/06/01/03/HNmssayswait_1.html

Задания:

1.1. Какой наиболее вероятный способ для злоумышленника воспользоваться уязвимостью?

а) предложить возможность установить бесплатно обновление ОС

б) воспользоваться зараженной иллюстрацией с вредоносным кодом со специального сайта, или размещенную на форуме, или внедренную в текст письма

в) запустить на исполнение графический файл

г) попытаться широко распространить вредоносный код в форме изображения, входящего в состав крупной коммерческой библиотеки изображений

1.2. Как уменьшить риск поражения на непродолжительное время?

а) временно отключить обработку таких изображений

б) не пользоваться электронной почтой

в) временно не пользоваться ресурсами крупных библиотек

г) не читать сообщения на форумах, блогах или гостевых книгах

1.3. Что необходимо предпринять для защиты?

а) переустановить почтовую программу

б) настроить сетевой брандмауэр

в) установить обновление операционной системы

г) сохранять все изображения перед просмотром на локальный носитель

Ситуация 6:

Вирус-червь Nimda использует для заражения несколько путей: рассылку писем со своими копиями по электронной почте, заражение файлов в доступных файловых ресурсах локальной сети, использование одной из уязвимостей ОС Windows, во время просмотра зараженных WEB-сайтов (подставные ссылки на зараженные исполняемые файлы), через средства удаленного управления, оставленные другими вирусами.

Задание:

6.1. Какие меры необходимо предпринять, чтобы предотвратить заражение?

Из приведенного списка выберите необходимые действия и запишите получившуюся последовательность букв.

а) использовать антивирусный фильтр почтовых сообщений в актуальном состоянии

б) переустановить операционную систему

в) использовать антивирусный сторож

г) настроить брандмауэр на блокировку попыток обращения к локальной машине без запроса с её стороны,

д) провести полную проверку системы и установить обновление, исправляющего уязвимость

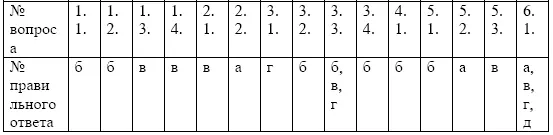

Ключи для проверки

Промежуточная аттестация

Примерный перечень вопросов к зачету

1. Понятие информационной безопасности.

2. Аспекты безопасности (целостность, доступность, конфиденциальность), понятия уязвимости, угрозы, атаки.

3. Основы стратегии предупреждения нарушений (резервирование, распознавание, устранение уязвимостей, уменьшение количества точек взаимодействия). Иллюстрирующие инциденты.

4. Анализ возможностей и объектов защиты с помощью уровневых сетевых моделей.

5. Актуальность проблемы обеспечения информационной безопасности в ИКОС.Проблема информационной безопасности с точки зрения правового обеспечения.

6. Типовые угрозы информационной безопасности. Виды возможных нарушений.

7. Правовая классификация и оценка нарушений информационной безопасности.

8. Классификация уязвимостей различных уровней в модели DOD. Реализация типовых угроз.

9. Средства защиты от типовых угроз на уровне доступа к среде, сетевом и транспортном уровнях.

10. Организационно-технические меры обеспечения информационной безопасности.

Понятие политики безопасности. Управление доступом к данным. Основные типы политики безопасности управления доступом к данным.

11. Реализация типовых угроз на прикладном уровне, средства и методы защиты.

12. Правовая оценка и классификация нарушений информационной безопасности.

13. Защита информации в компьютерных системах от несанкционированного доступа.

14. Методы и средства защиты от несанкционированного изменения.

15. Криптографические методы защиты информации.

Системы шифрования с открытым ключом (асимметричные). Симметричное шифрование.

16. Сертификаты, обмен сертификатами, доверие.

17. Шифрование информации на прикладном уровне – протоколы HTTPS, система PGP.

18. Системы электронно-цифровой подписи. Примеры использования.

19. Социальная инженерия – реализация типовых угроз с помощью неверных действий пользователей.

20. Международный стандарт информационной безопасности. Государственные стандарты. Основные концептуальные вопросы стандартов информационной безопасности в ИКОС.

21. Понятие правового обеспечения информационной безопасности. Особенности информации как объекта права.

22. Государственная политика РФ в области правового обеспечения. Структура государственных органов РФ, осуществляющих правотворчество и правоприменение в области информационной безопасности. Уровни правового регулирования в сфере информационной безопасности.

Читать дальшеИнтервал:

Закладка: