Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Опишем распределения переменных стегосистемы, при которых достигается такая величина скрытой пропускной способности. Для данной стегосистемы переменную U можно формировать как U = X или U = Z , причем оба варианта выбора могут быть оптимальны, так как в качестве операции встраивания используется операция суммирования по модулю 2.

Для  и

и  скрытая ПС равна

скрытая ПС равна  . Заметим, что на первый взгляд удивительно, что при

. Заметим, что на первый взгляд удивительно, что при  скрытая ПС не равна нулю независимо от значения

скрытая ПС не равна нулю независимо от значения  . Это объясняется тем, что при преобразовании скрываемого сообщения M в последовательность

. Это объясняется тем, что при преобразовании скрываемого сообщения M в последовательность  искажение не является равновероятным: скрывающий информацию может выбрать такое распределение ошибок

искажение не является равновероятным: скрывающий информацию может выбрать такое распределение ошибок  , при котором минимизируется изменение сообщения M . Для

, при котором минимизируется изменение сообщения M . Для  скрытая ПС равна нулю при любых значениях

скрытая ПС равна нулю при любых значениях  . Нетрудно заметить, что при

. Нетрудно заметить, что при  выход

выход  канала связи не зависит от его входа X , что означает обрыв канала связи. И если при обрыве канала связи не передается никакой информации по открытому каналу связи, то тем более не передается по скрытому каналу, образованному на основе открытого канала.

канала связи не зависит от его входа X , что означает обрыв канала связи. И если при обрыве канала связи не передается никакой информации по открытому каналу связи, то тем более не передается по скрытому каналу, образованному на основе открытого канала.

Применим следствие 3.4 для анализа двоичной стегосистемы. Мы должны проверить, что распределения для  и

и  имеют седловую точку платежа

имеют седловую точку платежа  . Сначала зафиксируем

. Сначала зафиксируем  . Полагая

. Полагая  , получим

, получим

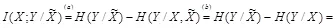

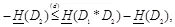

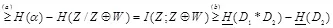

где равенство (а) справедливо в соответствии с определением условной взаимной информации, (b) выполняется благодаря тому, что  есть марковская цепь, неравенство (с) справедливо, так как условие уменьшает энтропию. Равенство достигается в (с) если и только если

есть марковская цепь, неравенство (с) справедливо, так как условие уменьшает энтропию. Равенство достигается в (с) если и только если  , следовательно,

, следовательно,  независима от

независима от  . Неравенство (d) справедливо, так как Z и W независимы в силу того, что

. Неравенство (d) справедливо, так как Z и W независимы в силу того, что  формируют марковскую цепь и

формируют марковскую цепь и  . Равенство достигается, если переменная Z имеет бернуллиевское распределение с дисперсией

. Равенство достигается, если переменная Z имеет бернуллиевское распределение с дисперсией  . Распределение

. Распределение  удовлетворяет обоим неравенствам с равенством и поэтому максимизирует значение

удовлетворяет обоим неравенствам с равенством и поэтому максимизирует значение

Второй шаг заключается в фиксации  и минимизации

и минимизации  над

над  . При определенном ранее распределении

. При определенном ранее распределении  ,

,  и

и  независимы. Так как

независимы. Так как  формирует марковскую цепь,

формирует марковскую цепь,  и

и  также независимы.

также независимы.

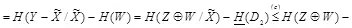

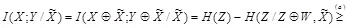

Мы имеем

,

,

где неравенство (а) справедливо, так как условие уменьшает энтропию, и неравенство (b) справедливо потому, что Z и W независимы и  , которое становится равенством, если W — переменная с бернуллиевским распределением с вероятностью единичного символа

, которое становится равенством, если W — переменная с бернуллиевским распределением с вероятностью единичного символа  .

.

Рассмотренная двоичная стегосистема похожа на систему шифрования однократной подстановки (шифр гаммирования с бесконечной равновероятной независимой шифрующей гаммой). При независимой и равновероятной последовательности  выполняется равенство

выполняется равенство  , что означает, что эта система удовлетворяет требованию к совершенным криптосистемам [1], следовательно, перехват и анализ криптограммы Х не дает атакующему никакой информации о защищаемом сообщении Z . Однако эта двоичная система удовлетворяет также требованию к совершенным стеганографическим системам: распределения

, что означает, что эта система удовлетворяет требованию к совершенным криптосистемам [1], следовательно, перехват и анализ криптограммы Х не дает атакующему никакой информации о защищаемом сообщении Z . Однако эта двоичная система удовлетворяет также требованию к совершенным стеганографическим системам: распределения  и

и  идентичны, поэтому для нарушителя невозможно определить, принадлежат ли перехваченные данные к распределению

идентичны, поэтому для нарушителя невозможно определить, принадлежат ли перехваченные данные к распределению  пустых контейнеров или к распределению

пустых контейнеров или к распределению  стего со встроенным сообщением [17]. Подробно совершенные стегосистемы будут описаны в следующем разделе. Однако заметим, что в рассматриваемой стегосистеме предполагается, что контейнеры и, соответственно, стегограммы описываются бернуллиевским распределением, что обычно не характерно для реальных систем скрытия информации.

стего со встроенным сообщением [17]. Подробно совершенные стегосистемы будут описаны в следующем разделе. Однако заметим, что в рассматриваемой стегосистеме предполагается, что контейнеры и, соответственно, стегограммы описываются бернуллиевским распределением, что обычно не характерно для реальных систем скрытия информации.

Рассмотрим пример двоичной стегосистемы с выбором U = Z . Пусть требуется скрытно передать сообщение M , которое является цифровым представлением речевого сигнала. Первые несколько отсчетов речевого сигнала в моменты времени дискретизации t 1 , t 2, t 3 , t 4принимают десятичные значения M 1= 0, M 2= 17, M 3= 35, M 4= 67 (рис. 3.4а). В общем виде скрываемое сообщение может быть представлено в виде M = ( M 1, M 2, M 3, M 4,). В двоичной форме скрываемое сообщение запишем как

Читать дальшеИнтервал:

Закладка: