Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

M 1= 0000 0000, M 2= 0001 0001, M 3= 0010 0011, M 4= 0100 0011,

В данной записи младшие двоичные разряды расположены справа. Преобразуем двоичную последовательность M в двоичную последовательность Z с погрешностью  . В двоичной стегосистеме погрешность кодирования

. В двоичной стегосистеме погрешность кодирования  вычисляется по метрике Хэмминга. Пусть искажение

вычисляется по метрике Хэмминга. Пусть искажение  = 1/8. Следовательно, для формирования последовательности

= 1/8. Следовательно, для формирования последовательности  = (

= (  ,

,  ,

,  ,

,  ,…) скрывающий информацию искажает восьмую часть битов последовательности M . Для уменьшения погрешности скрываемого сообщения ему целесообразно искажать только младшие биты двоичной последовательности M . Поэтому скрывающий информацию выберет последовательность Z , например, такого вида:

,…) скрывающий информацию искажает восьмую часть битов последовательности M . Для уменьшения погрешности скрываемого сообщения ему целесообразно искажать только младшие биты двоичной последовательности M . Поэтому скрывающий информацию выберет последовательность Z , например, такого вида:  = 0000 0001,

= 0000 0001,  = 0001 0010,

= 0001 0010,  = 0010 0011,

= 0010 0011,  = 0100 0010,…

= 0100 0010,…

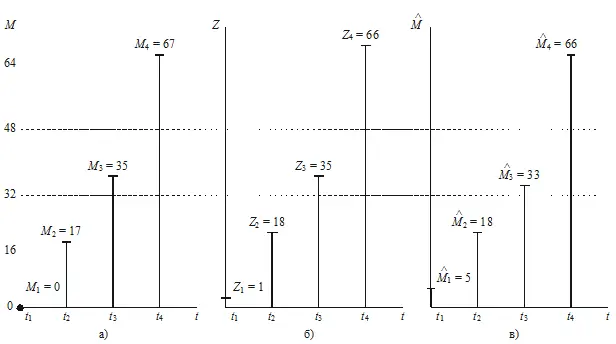

Рис. 3.4. Пример двоичной стегосистемы с искажениями D 1= 1/8 и D 2= 1/16

В десятичном виде последовательность Z показана на рис. 3.4б. C помощью генератора случайных чисел сформируем секретный ключ K = ( K 1, K 2, K 3, K 4, …).

K 1= 1001 0101, K 2= 0010 1110, K 3= 1101 1001, K 4= 0110 1001, …

Сформируем стегограмму по правилу  , где X = (

, где X = (  ,

,  ,

,  ,

,  ,).

,).

= 1001 0100,

= 1001 0100,  = 0011 1100,

= 0011 1100,  = 1111 1010,

= 1111 1010,  = 0010 1011,

= 0010 1011,

Пусть искажение  = 1/16. Нарушитель случайным образом формирует двоичную последовательность W , в которой вероятность появления единичных символов равна

= 1/16. Нарушитель случайным образом формирует двоичную последовательность W , в которой вероятность появления единичных символов равна  . Например, W = (

. Например, W = (  ,

,  ,

,  ,

,  ,) имеет вид

,) имеет вид

= 0000 0100,

= 0000 0100,  = 0000 0000,

= 0000 0000,  = 0000 0010,

= 0000 0010,  = 0000 0000,

= 0000 0000,

Атакующее воздействие представляет собой сложение по модулю 2 стегограммы X и шумовой последовательности W . Образованное искаженное стего Y = (  ,

,  ,

,  ,

,  ,) имеет вид

,) имеет вид

= 1001 0000,

= 1001 0000,  = 0011 1100,

= 0011 1100,  = 1111 1000,

= 1111 1000,  = 0010 1011,

= 0010 1011,

Получатель складывает последовательность Y с последовательностью ключа K для формирования принятой  .

.

= 0000 0101,

= 0000 0101,  = 0001 0010,

= 0001 0010,  = 0010 0001,

= 0010 0001,  = 0100 0010,

= 0100 0010,

В декодере получатель восстанавливает сообщение M из последовательности  . В самом простом случае

. В самом простом случае  =

=  . Вид последовательности

. Вид последовательности  показан на рис. 3.4 в. Если скрываемое сообщение представляет собой речевой сигнал, то при указанных величинах искажений

показан на рис. 3.4 в. Если скрываемое сообщение представляет собой речевой сигнал, то при указанных величинах искажений  и

и  степень близости M и

степень близости M и  , то есть качество обеспечиваемой скрытой телефонной связи, для ряда телекоммуникационных задач может быть оценено удовлетворительной.

, то есть качество обеспечиваемой скрытой телефонной связи, для ряда телекоммуникационных задач может быть оценено удовлетворительной.

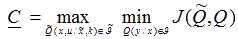

3.5. Теоретико-игровая формулировка информационно-скрывающего противоборства

Скрывающий информацию выбирает алфавит  и скрывающее преобразование

и скрывающее преобразование  из множества

из множества  . Атакующий выбирает атакующее воздействие

. Атакующий выбирает атакующее воздействие  из множества

из множества  . В теореме 3.3 предполагается, что атакующий знает распределение

. В теореме 3.3 предполагается, что атакующий знает распределение  , а декодер знает распределения Q и

, а декодер знает распределения Q и  . Это вполне разумное предположение, хотя оно может в некоторых случаях и не выполняться на практике. Рассмотрим теоретико-игровую постановку противоборства между скрывающим информацию и атакующим.

. Это вполне разумное предположение, хотя оно может в некоторых случаях и не выполняться на практике. Рассмотрим теоретико-игровую постановку противоборства между скрывающим информацию и атакующим.

Скрывающий информацию. Он желает обеспечить гарантированную скорость безошибочной передачи при любой атаке, при которой атакующее воздействие приводит к величине искажения не более  согласно выражения (3.7). Пусть он синтезирует стегосистему при предположении, что атакующий знает описание используемого скрывающего преобразования. При этом предположении скрывающий информацию может гарантировать, что минимальная скорость безошибочной передачи скрытой информации определяется выражением (3.9), которое для удобства повторяем:

согласно выражения (3.7). Пусть он синтезирует стегосистему при предположении, что атакующий знает описание используемого скрывающего преобразования. При этом предположении скрывающий информацию может гарантировать, что минимальная скорость безошибочной передачи скрытой информации определяется выражением (3.9), которое для удобства повторяем:

.

.

Такой метод часто рассматривается как безопасная стратегия в теории игр [21]. Для максимизации скорости согласно выражения (3.9), декодер получателя должен знать описание используемого атакующего воздействия.

Читать дальшеИнтервал:

Закладка: