Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Рассмотрим два случая. В первом случае секретным ключом К стегосистемы является контейнер  . Во втором случае контейнер получателю не известен (слепая система скрытия информации).

. Во втором случае контейнер получателю не известен (слепая система скрытия информации).

Случай негауссовского распределения  контейнера намного сложнее, но полезные результаты также могут быть получены. В частности, нижняя граница скрытой ПС может быть получена оценкой оптимальной атаки при конкретной, в общем случае подоптимальной, информационно-скрывающей стратегии

контейнера намного сложнее, но полезные результаты также могут быть получены. В частности, нижняя граница скрытой ПС может быть получена оценкой оптимальной атаки при конкретной, в общем случае подоптимальной, информационно-скрывающей стратегии  . Нижние

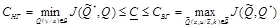

. Нижние  и верхние

и верхние  границы скрытой ПС могут быть вычислены оценкой оптимальной информационно-скрывающей стратегии при конкретной, в общем случае подоптимальной, атаке

границы скрытой ПС могут быть вычислены оценкой оптимальной информационно-скрывающей стратегии при конкретной, в общем случае подоптимальной, атаке  :

:

. (3.18)

. (3.18)

Эти границы полезны для негауссовских контейнеров, полагая что распределения  и

и  выбраны соответствующим образом (см. пункт 3.8). Разумеется, если нижняя

выбраны соответствующим образом (см. пункт 3.8). Разумеется, если нижняя  и верхняя

и верхняя  границы в выражении (3.18) равны, пара распределений

границы в выражении (3.18) равны, пара распределений  дает седловую точку платежа в формуле (3.8).

дает седловую точку платежа в формуле (3.8).

3.6.1. Использование контейнера как ключа стегосистемы

Рассмотрим случай, когда в качестве секретного ключа стегосистемы используется описание контейнера. Соответственно, ключ-контейнер должен быть известен получателю скрываемого сообщения. Для этого случая теорема 3.6 определяет величину скрытой ПС стегоканала с бесконечным алфавитом контейнеров.

Назовем гауссовским атакующим воздействием воздействие нарушителя, при котором искаженное стего имеет нормальное распределение с математическим ожиданием, величина которого пропорциональна среднему значению стего, и дисперсией, величина которой пропорциональна искажению  .

.

Теорема 3.6: Пусть в стегосистеме с бесконечным алфавитом  используется среднеквадратическая мера погрешности вида

используется среднеквадратическая мера погрешности вида  . При использовании контейнера

. При использовании контейнера  в качестве секретного ключа K :

в качестве секретного ключа K :

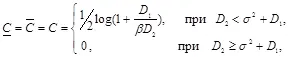

1) если контейнер  имеет нормальное распределение с нулевым средним и дисперсией

имеет нормальное распределение с нулевым средним и дисперсией  , то при использовании оптимального скрывающего преобразования величина скрытой ПС равна

, то при использовании оптимального скрывающего преобразования величина скрытой ПС равна

(3.19)

(3.19)

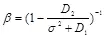

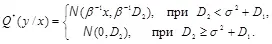

где  . Оптимальное скрывающее преобразование задается в виде

. Оптимальное скрывающее преобразование задается в виде  , где переменная Z имеет нормальное распределение с нулевым средним и дисперсией

, где переменная Z имеет нормальное распределение с нулевым средним и дисперсией  и независима от контейнера

и независима от контейнера  . Оптимальная атака нарушителя есть гауссовское атакующее воздействие с функцией распределения вида

. Оптимальная атака нарушителя есть гауссовское атакующее воздействие с функцией распределения вида

(3.20)

(3.20)

2) если контейнер  является негауссовским с нулевым средним и дисперсией

является негауссовским с нулевым средним и дисперсией  , то выражение (3.19) определяет верхнюю оценку скрытой ПС.

, то выражение (3.19) определяет верхнюю оценку скрытой ПС.

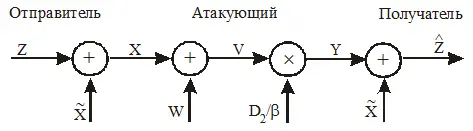

На рис. 3.6 представлена стегосистема с гауссовским контейнером и гауссовским атакующим воздействием. Скрываемое сообщение М преобразуется в последовательность Z с искажением кодирования не более  . По условию

. По условию  последовательность Z описывается нормальным законом распределения с нулевым средним и дисперсией

последовательность Z описывается нормальным законом распределения с нулевым средним и дисперсией  и независима от гауссовского контейнера

и независима от гауссовского контейнера  . Нарушитель искажает стего X с помощью гауссовского атакующего воздействия. Для этого согласно рис. 3.6 на стего сначала накладывается шум W , описываемый нормальным законом распределения с нулевым средним и дисперсией

. Нарушитель искажает стего X с помощью гауссовского атакующего воздействия. Для этого согласно рис. 3.6 на стего сначала накладывается шум W , описываемый нормальным законом распределения с нулевым средним и дисперсией  , тем самым формируя промежуточную последовательность

, тем самым формируя промежуточную последовательность  . Искаженное стего Y получается умножением последовательности V на коэффициент

. Искаженное стего Y получается умножением последовательности V на коэффициент  . На приемной стороне получатель восстанавливает

. На приемной стороне получатель восстанавливает  суммированием последовательностей

суммированием последовательностей  и

и  .

.

Рис. 3.6. Стегосистема с гауссовским контейнером и гауссовским атакующим воздействием

Из формулы (3.19) видно, что величина скрытой ПС растет при увеличении отношения  /

/  и при уменьшении коэффициента

и при уменьшении коэффициента  . Коэффициент

. Коэффициент  принимает минимальное значение, равное 1, при

принимает минимальное значение, равное 1, при  . Очевидно, что в реальных стегосистемах обычно

. Очевидно, что в реальных стегосистемах обычно  >

>  , следовательно, увеличение скрытой ПС может быть достигнуто за счет увеличения дисперсии

, следовательно, увеличение скрытой ПС может быть достигнуто за счет увеличения дисперсии  . Скрытая ПС равна нулю, если

. Скрытая ПС равна нулю, если  , что соответствует случаю использования контейнера, энергия которого меньше величины искажения при атакующем воздействии.

, что соответствует случаю использования контейнера, энергия которого меньше величины искажения при атакующем воздействии.

Интервал:

Закладка: