Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Таким образом, если мы желаем передавать информацию по каналу связи не только безошибочно, но и скрытно, то мы должны за это дополнительно платить. Эта плата заключается как в меньшей скрытой ПС по сравнению с пропускной способностью каналов открытой связи, так и в большей сложности стегосистемы по сравнению со сложностью системы открытой связи. Этот вывод подтверждается накопленным к настоящему времени опытом построения стегосистем. Известно, как сложно построить практическую стегосистему, способную безошибочно передавать скрываемую информацию в условиях целенаправленного активного противодействия нарушителя. Например, до сих пор известные системы ЦВЗ не обеспечивают требуемую защищенность авторских и имущественных прав производителей информационной продукции при всевозможных практически реализуемых атаках злоумышленников [22].

3.7. Построение декодера стегосистемы

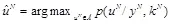

Рассмотрим возможные методы извлечения получателем скрываемой информации из искаженной нарушителем стегограммы. Оптимальные характеристики декодирования достигаются использованием правилом МАВ декодирования вида  , где В есть кодовая книга для последовательностей

, где В есть кодовая книга для последовательностей  . Оптимальность декодера обеспечивается исчерпывающим перебором по кодовой книге. Для оптимальных информационно-скрывающей и атакующей стратегий

. Оптимальность декодера обеспечивается исчерпывающим перебором по кодовой книге. Для оптимальных информационно-скрывающей и атакующей стратегий

, (3.23)

, (3.23)

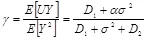

где коэффициент  определяется через математическое ожидание значений

определяется через математическое ожидание значений  и

и  в виде

в виде

,

,

где  , если

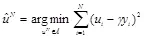

, если  . Декодер просто масштабирует принятое значение

. Декодер просто масштабирует принятое значение  с коэффициентом

с коэффициентом  и находит кодовое слово, ближайшее по евклидовой метрике к значению

и находит кодовое слово, ближайшее по евклидовой метрике к значению  . Практическая система водяного знака, основанная на этом принципе, описана в работе [16]. Для построения стегосистемы при выборе

. Практическая система водяного знака, основанная на этом принципе, описана в работе [16]. Для построения стегосистемы при выборе  , описанного в главе 3.6.2, величины

, описанного в главе 3.6.2, величины  приблизительно одинаковы для всех последовательностей

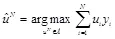

приблизительно одинаковы для всех последовательностей  , и правило МАВ декодирования согласно (3.23) приблизительно эквивалентно правилу максимума корреляции вида

, и правило МАВ декодирования согласно (3.23) приблизительно эквивалентно правилу максимума корреляции вида

. (3.24)

. (3.24)

Если сигналы  и

и  не являются гауссовскими, или если величины

не являются гауссовскими, или если величины  не одинаковы для всех

не одинаковы для всех  , то правило максимума корреляции (3.24) подоптимально. В известных стегосистемах метод максимума корреляции, подобный (3.24), часто используется для оценки характеристик алгоритмов обнаружения водяных знаков. В декодере проверяется гипотеза

, то правило максимума корреляции (3.24) подоптимально. В известных стегосистемах метод максимума корреляции, подобный (3.24), часто используется для оценки характеристик алгоритмов обнаружения водяных знаков. В декодере проверяется гипотеза  и ее альтернатива

и ее альтернатива  для конкретного фиксированного значения

для конкретного фиксированного значения  [14]. Детектирование искомого водяного знака заключается в сравнении величины корреляции

[14]. Детектирование искомого водяного знака заключается в сравнении величины корреляции  с некоторым пороговым значением, значение которого выбирается из условия, чтобы вероятность ошибочного решения декодера была бы достаточно мала. Другими часто используемыми в декодере стегосистемы статистиками являются нормализованный коэффициент корреляции между

с некоторым пороговым значением, значение которого выбирается из условия, чтобы вероятность ошибочного решения декодера была бы достаточно мала. Другими часто используемыми в декодере стегосистемы статистиками являются нормализованный коэффициент корреляции между  и

и  [15,28].

[15,28].

3.8. Анализ случая малых искажений стего

Случай малых величин искажений  и

и  типичен для многих информационно-скрывающих задач. Этот случай для стегосистем аналогичен случаю малых искажений в теории зависимости скорости передачи открытых сообщений от величины их искажения [1]. Малыми искажениями в стегосистемах считаются те искажения контейнера, при которых величины

типичен для многих информационно-скрывающих задач. Этот случай для стегосистем аналогичен случаю малых искажений в теории зависимости скорости передачи открытых сообщений от величины их искажения [1]. Малыми искажениями в стегосистемах считаются те искажения контейнера, при которых величины  и

и  во много раз меньше дисперсии

во много раз меньше дисперсии  . В большинстве реальных стегосистемах величины искажений

. В большинстве реальных стегосистемах величины искажений  и

и  являются малыми. В стегосистемах, ориентированных на необнаруживаемость факта наличия скрытой связи это обусловлено требованиями скрытности связи, в системах ЦВЗ формирователь водяного знака и атакующий вынуждены ограничивать искажения

являются малыми. В стегосистемах, ориентированных на необнаруживаемость факта наличия скрытой связи это обусловлено требованиями скрытности связи, в системах ЦВЗ формирователь водяного знака и атакующий вынуждены ограничивать искажения  и

и  , сохраняя потребительское и иные качества контейнера.

, сохраняя потребительское и иные качества контейнера.

В случае малых искажений, при использовании оптимальных скрывающих преобразований величина скрытой ПС согласно выражения (3.19) близка к величине ½ бита на отсчет контейнера при  =

=  .

.

На рис. 3.8 показана зависимость скрытой ПС в битах на отсчет гауссовского контейнера от величины искажения  при фиксированном искажении кодирования

при фиксированном искажении кодирования  и дисперсии контейнера

и дисперсии контейнера  = 10. Из графика видно, что с ростом величины искажения

= 10. Из графика видно, что с ростом величины искажения  значение скрытой ПС экспоненциально быстро уменьшается как для оптимального скрывающего преобразования, так и при выборе при построении стегосистемы случая

значение скрытой ПС экспоненциально быстро уменьшается как для оптимального скрывающего преобразования, так и при выборе при построении стегосистемы случая  . При малых величины

. При малых величины  скрытая ПС незначительно проигрывает оптимальному случаю, но и при

скрытая ПС незначительно проигрывает оптимальному случаю, но и при  =

=  для таких систем скрытно передавать информацию нельзя (обрыв стегоканала). Для большинства применений стегосистем в условиях активного противодействия нарушитель может искажать контейнер на величину сопоставимую с величиной искажения кодирования. Например, такая ситуация характерна для атак на систему ЦВЗ, при условии сохранения требуемого качества контейнера. Или когда нарушитель подавляет заградительной помехой предполагаемый канал передачи скрываемых сообщений. Во втором случае нарушитель не ограничен необходимостью сохранения контейнера и может применить помеху с мощностью численно больше помехи вносимой при кодировании отправителем сообщений. Отметим, что в обоих случаях стегосистема, построенная по принципу

для таких систем скрытно передавать информацию нельзя (обрыв стегоканала). Для большинства применений стегосистем в условиях активного противодействия нарушитель может искажать контейнер на величину сопоставимую с величиной искажения кодирования. Например, такая ситуация характерна для атак на систему ЦВЗ, при условии сохранения требуемого качества контейнера. Или когда нарушитель подавляет заградительной помехой предполагаемый канал передачи скрываемых сообщений. Во втором случае нарушитель не ограничен необходимостью сохранения контейнера и может применить помеху с мощностью численно больше помехи вносимой при кодировании отправителем сообщений. Отметим, что в обоих случаях стегосистема, построенная по принципу  , непригодна для практического использования.

, непригодна для практического использования.

Интервал:

Закладка: