Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

3.10. Скрывающие преобразования и атакующие воздействия с памятью

Расширим основные результаты пункта 3.3 на простой класс атакующих воздействий и скрывающих преобразований с памятью. Реальные скрывающие преобразования во многом определяются корреляционными зависимостями между элементами используемых контейнеров. Практически используемые методы скрытия в контейнерах, представляющие собой изображения и речевые сигналы, во многом базируются на хорошо разработанных методах блочного преобразования, таких как дискретное косинусное преобразование, вейвлет-преобразование, векторное квантование и других, в которых на длине блока преобразования имеется существенная зависимость от других элементов блока. И так как скрывающее преобразование синтезируется с учетом той памяти, то нарушитель также использует атакующее воздействие с соответствующей памятью. Например, при скрытии информации в изображении с использованием алгоритма сжатия JPEG целесообразно строить атакующее воздействие, искажающее соответствующим образом весь блок пикселов (обычно матрицу 8  8 пикселов). Например, такие атакующие воздействия с памятью на блок реализованы в программе тестирования практических систем водяного знака Stirmark [22]. В этой программе комплексно используется ряд атакующих воздействий, таких как сжатие изображений по алгоритму JPEG, модификация и фильтрация значений яркости блоков пикселов, удаление и перестановка в изображении строк и столбцов пикселов, сдвиг и обрезание краев изображения и т. д.

8 пикселов). Например, такие атакующие воздействия с памятью на блок реализованы в программе тестирования практических систем водяного знака Stirmark [22]. В этой программе комплексно используется ряд атакующих воздействий, таких как сжатие изображений по алгоритму JPEG, модификация и фильтрация значений яркости блоков пикселов, удаление и перестановка в изображении строк и столбцов пикселов, сдвиг и обрезание краев изображения и т. д.

Дадим формальное описание скрывающего преобразования атакующего воздействия с памятью. Пусть скрывающее преобразование и атакующее воздействие учитывают зависимости между элементами контейнера, отстоящими друг от друга не более чем на L позиций. Назовем L глубиной памяти скрывающего преобразования и атакующего воздействия. Из последовательности контейнера  , в которой N > L , скрывающий информацию и атакующий формирует блоки с памятью вида

, в которой N > L , скрывающий информацию и атакующий формирует блоки с памятью вида  и

и  , соответственно. Пусть

, соответственно. Пусть  есть условная функция распределения из множества

есть условная функция распределения из множества  во множество

во множество  , для которой выполняется ограничение вида (3.2). Рассмотрим блочное атакующее воздействие без памяти, описываемое расширением

, для которой выполняется ограничение вида (3.2). Рассмотрим блочное атакующее воздействие без памяти, описываемое расширением  :

:

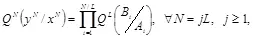

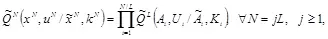

где  есть i -ый блок вида

есть i -ый блок вида  и

и  . Заметим, что длина блока N стегосистемы выбрана кратной глубине памяти L.

. Заметим, что длина блока N стегосистемы выбрана кратной глубине памяти L.

Функцию совместного распределения контейнера и ключа аналогичным образом представим в виде

Коль в стегосистемах используются зависимости между ключами и контейнерами, то из наличия памяти в контейнере должно следовать наличие аналогичной памяти в ключе стегосистемы. И если между элементами контейнера наблюдаются существенные корреляционные зависимости, что справедливо для большинства реальных контейнеров практически используемых стегосистем, то между элементами ключа стегосистемы также должны быть существенные корреляционные зависимости. Такие свойства ключа стегосистем существенно отличают их от криптосистем. В криптосистемах наличие каких-либо зависимостей между элементами ключа является признаком низкой криптографической стойкости.

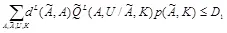

Определение 3.10: Блочное скрывающее преобразование без памяти, приводящее к искажению не более  , описывается произведением условных функций распределения вида

, описывается произведением условных функций распределения вида

из множества  во множество

во множество  таких, что

таких, что

. (3.27)

. (3.27)

Определение 3.11: Обобщенное блочное скрывающее преобразование без памяти, приводящих к искажению не более  , описывается множеством

, описывается множеством  всех блочных скрывающих преобразований без памяти, удовлетворяющих условию (3.27).

всех блочных скрывающих преобразований без памяти, удовлетворяющих условию (3.27).

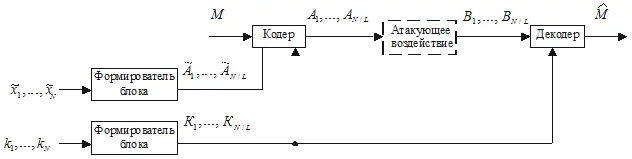

Структурная схема стегосистемы при скрывающих преобразованиях и атакующих воздействиях с памятью показана на рис. 3.10.

Рис. 3.10. Структурная схема стегосистемы при скрывающих преобразованиях и атакующих воздействиях с памятью

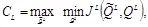

Рассмотрим следующий результат, который является следствием теоремы 3.3 при использовании алфавитов  и

и  вместо алфавитов

вместо алфавитов  и

и  . Алфавит

. Алфавит  может быть представлен в форме произведения

может быть представлен в форме произведения  без потери общности.

без потери общности.

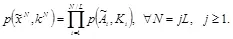

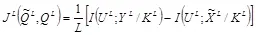

Теорема 3.11: Пусть атакующему известно описание скрывающего преобразования, а декодер знает описание и скрывающего преобразования и атакующего воздействия с глубиной памяти не более L . При любой атаке, приводящей к искажению не более  , скорость R достижима, если и только если

, скорость R достижима, если и только если  , где

, где

(3.28)

(3.28)

,

,

Интервал:

Закладка: