Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

и цепочка переходов  есть марковская цепь.

есть марковская цепь.

Таким образом, если скрывающее преобразование имеет память ограниченной длины, то используя стандартный в теории связи прием укрупнения алфавитов, можно привести его к преобразованию без памяти. Такой же подход годится для атакующего воздействия с памятью, и в целом потенциальные возможности по достоверной передаче скрываемой информации и возможности по ее подавлению помехой не изменяются. Однако здесь надо учитывать, что для построения оптимальной стегосистемы и для оптимального ее подавления необходимо существенно увеличить размерность решаемых вычислительных задач, а сложность их решения, как правило, экспоненциально зависит от их размерности.

3.11. Стегосистемы идентификационных номеров

С позиций теории информации рассмотрим особенности построения и обеспечения устойчивости к атакам нарушителя одного практически очень важного класса информационно-скрывающих систем, называемых стегосистемами идентификационных номеров (ИН). В стегосистемах ИН, как описано в главе 1, в каждый экземпляр контейнера  , предоставляемый определенному пользователю, встраивается ее индивидуальный номер. Таким образом, в качестве скрываемого сообщения передается уникальный номер, который может быть использован для отслеживания любого неавторизованного использования данного контейнера конкретным пользователем. Актуальным практическим примером рассматриваемой задачи информационного скрытия является защита авторских и имущественных прав при выпуске и продаже CD-дисков (DVD-дисков, видео или аудиокассет) с уникальными номерами, наличие которых позволяет отследить, с какого экземпляра были сделаны нелегальные («пиратские») копии. Стегосистемы ИН также востребованы в области служебного делопроизводства различных организаций, в которых разграничивается доступ к информационным ресурсам разных пользователей и требуется контролировать копирование электронных документов. В таких стегосистемах законный пользователь электронного документа или лицензионного информационного товара, или не имеющий законных прав доступа злоумышленник, не должны иметь возможности удалить из заверенного контейнера идентификационный номер или подменить его на другой номер таким образом, чтобы нельзя было бы обнаружить факт этих противоправных действий. При этом при встраивании идентификационной информации искажение кодирования

, предоставляемый определенному пользователю, встраивается ее индивидуальный номер. Таким образом, в качестве скрываемого сообщения передается уникальный номер, который может быть использован для отслеживания любого неавторизованного использования данного контейнера конкретным пользователем. Актуальным практическим примером рассматриваемой задачи информационного скрытия является защита авторских и имущественных прав при выпуске и продаже CD-дисков (DVD-дисков, видео или аудиокассет) с уникальными номерами, наличие которых позволяет отследить, с какого экземпляра были сделаны нелегальные («пиратские») копии. Стегосистемы ИН также востребованы в области служебного делопроизводства различных организаций, в которых разграничивается доступ к информационным ресурсам разных пользователей и требуется контролировать копирование электронных документов. В таких стегосистемах законный пользователь электронного документа или лицензионного информационного товара, или не имеющий законных прав доступа злоумышленник, не должны иметь возможности удалить из заверенного контейнера идентификационный номер или подменить его на другой номер таким образом, чтобы нельзя было бы обнаружить факт этих противоправных действий. При этом при встраивании идентификационной информации искажение кодирования  должно быть достаточно малым, чтобы не ухудшить потребительские и иные качества заверяемого контейнера [29].

должно быть достаточно малым, чтобы не ухудшить потребительские и иные качества заверяемого контейнера [29].

Известно, что трудно построить стегосистемы идентификационных номеров, устойчивые к атакующему воздействию на них. Дополнительно к атакам на обычные системы ЦВЗ для них существует очень опасная атака сговора между многими пользователями [28,30].

Опишем атаку сговора против стегосистемы идентификационных номеров. Пусть отправителем формируется L* разных экземпляров заверенного контейнера и из них некоторое число L  L* экземпляров попало в руки злоумышленных пользователей. Сформируем модель нарушителя, который представляет собой коалицию из L злоумышленных пользователей, каждый из которых получил свой экземпляр одного и того же контейнера, заверенного уникальным идентификационным номером. Согласованно действуя, коалиция злоумышленников пытается построить достаточно близкую к оригиналу оценку контейнера, из которой удалена идентификационная информация. Под достаточно близкой оценкой контейнера неформально будем понимать представление контейнера с такой погрешностью, при которой практически не снижаются его потребительские и иные качества как записи изобразительного, музыкального или иного произведения либо служебного электронного документа.

L* экземпляров попало в руки злоумышленных пользователей. Сформируем модель нарушителя, который представляет собой коалицию из L злоумышленных пользователей, каждый из которых получил свой экземпляр одного и того же контейнера, заверенного уникальным идентификационным номером. Согласованно действуя, коалиция злоумышленников пытается построить достаточно близкую к оригиналу оценку контейнера, из которой удалена идентификационная информация. Под достаточно близкой оценкой контейнера неформально будем понимать представление контейнера с такой погрешностью, при которой практически не снижаются его потребительские и иные качества как записи изобразительного, музыкального или иного произведения либо служебного электронного документа.

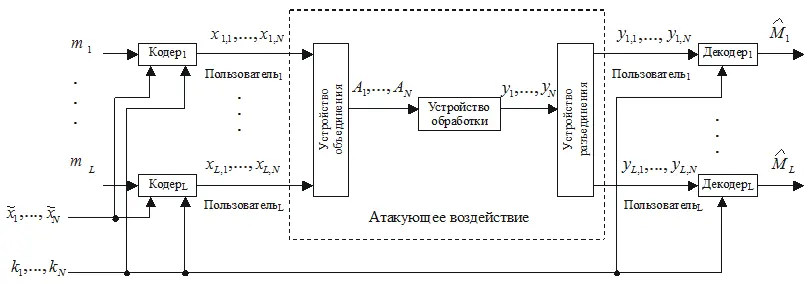

Покажем, что совместные действия позволяют злоумышленникам вычислить достаточно близкую к оригиналу оценку контейнера, что позволяет удалить индивидуальные отпечатки из защищаемых контейнеров и тем самым исключить возможность отслеживания неавторизованных действий пользователей. На рис. 3.11 представлена структурная схема стегосистемы идентификационных номеров при сговоре L пользователей. Рассмотрим следующую формулировку данной задачи информационного противоборства. Для каждого пользователя из контейнера  индивидуально формируется стего

индивидуально формируется стего  где

где  есть идентификационный номер для пользователя l и отображение

есть идентификационный номер для пользователя l и отображение  описывает скрывающее преобразование в стегокодере. Таким образом, один и тот же контейнер

описывает скрывающее преобразование в стегокодере. Таким образом, один и тот же контейнер  и один и тот же ключ

и один и тот же ключ  используется для встраивания всех L скрываемых сообщений. Будем полагать, что эти сообщения

используется для встраивания всех L скрываемых сообщений. Будем полагать, что эти сообщения  независимо и равновероятно распределены на множестве

независимо и равновероятно распределены на множестве  . Идентификационные номера

. Идентификационные номера  декодируется по правилу

декодируется по правилу  , где

, где  есть функция декодирования стегосистемы. В декодере для всех экземпляров стего его идентификационный номер вычисляется по одной и той же функции

есть функция декодирования стегосистемы. В декодере для всех экземпляров стего его идентификационный номер вычисляется по одной и той же функции  с использованием неизменного ключа

с использованием неизменного ключа  .

.

Рис. 3.11. Структурная схема стегосистемы идентификационных номеров при сговоре L пользователей

Пусть  есть i -ый элемент стего,

есть i -ый элемент стего,  , предоставленный l -ому пользователю,

, предоставленный l -ому пользователю,  . Согласованно действующие мошенники из всех i -ых элементов стего формируют последовательности вида

. Согласованно действующие мошенники из всех i -ых элементов стего формируют последовательности вида  и из каждой такой последовательности вычисляют оценку соответствующего элемента контейнера. Если злоумышленники сумели последовательно сформировать достаточно близкие оценки контейнера

и из каждой такой последовательности вычисляют оценку соответствующего элемента контейнера. Если злоумышленники сумели последовательно сформировать достаточно близкие оценки контейнера  для всех

для всех  , то они удалили из стего (или исказили) информацию идентификации. Атакующее воздействие опишем условной функцией распределения

, то они удалили из стего (или исказили) информацию идентификации. Атакующее воздействие опишем условной функцией распределения  из множества

из множества  во множество

во множество  . Скрывающие преобразования и атакующие воздействия обозначим

. Скрывающие преобразования и атакующие воздействия обозначим  и

и  , соответственно. Определим среднюю вероятность ошибочного декодирования идентификационного номера в виде

, соответственно. Определим среднюю вероятность ошибочного декодирования идентификационного номера в виде

Интервал:

Закладка: