Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

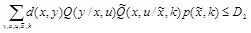

Теорема 3.8:Пусть в стегосистеме с непрерывным алфавитом  используется среднеквадратическая мера искажений вида

используется среднеквадратическая мера искажений вида  . В стегосистеме распределение контейнеров

. В стегосистеме распределение контейнеров  имеет нулевое среднее значение и дисперсию

имеет нулевое среднее значение и дисперсию  , оно ограничено и непрерывно. Тогда при

, оно ограничено и непрерывно. Тогда при  величина

величина  стремится к значению скрытой ПС при гауссовском контейнере, равной

стремится к значению скрытой ПС при гауссовском контейнере, равной  . Построение стегосистемы, при котором асимптотически достигается максимальное значение скрытой ПС, совпадает с гауссовским случаем:

. Построение стегосистемы, при котором асимптотически достигается максимальное значение скрытой ПС, совпадает с гауссовским случаем:  ,

,  , где

, где  , последовательность

, последовательность  имеет нулевое математическое ожидание, дисперсию

имеет нулевое математическое ожидание, дисперсию  и является независимой от контейнера

и является независимой от контейнера  , а распределение

, а распределение  описывает гауссовское атакующее воздействие вида (4.3) при

описывает гауссовское атакующее воздействие вида (4.3) при  .

.

Рассматриваемые результаты имеют очень важное практическое значение. Они определяют, что при использовании таких контейнеров как видео или речевые, характеристики которых не распределены по нормальному закону, при малых величинах  и

и  величина скрытой ПС практически не уменьшается по сравнению со случаем гауссовских контейнеров. Для этого встраиваемая информация должна внедряться в такие малые участки контейнера, для которых распределение

величина скрытой ПС практически не уменьшается по сравнению со случаем гауссовских контейнеров. Для этого встраиваемая информация должна внедряться в такие малые участки контейнера, для которых распределение  приближается к равномерному.

приближается к равномерному.

3.9. Атакующее воздействие со знанием сообщения

В рассмотренных ранее стегосистемах предполагалось, что нарушитель не знает правила преобразования скрываемого сообщения M в последовательность  которая встраивается в контейнер. Следовательно, даже если нарушитель знает вероятностные характеристики множества скрываемых сообщений, то ему неизвестны характеристики множества

которая встраивается в контейнер. Следовательно, даже если нарушитель знает вероятностные характеристики множества скрываемых сообщений, то ему неизвестны характеристики множества  . Теперь рассмотрим случай, когда нарушитель знает распределение последовательностей

. Теперь рассмотрим случай, когда нарушитель знает распределение последовательностей  и пытается использовать это знание для разрушения сообщения M . Назовем такие действия нарушителя атакующим воздействием со знанием преобразованного в последовательность

и пытается использовать это знание для разрушения сообщения M . Назовем такие действия нарушителя атакующим воздействием со знанием преобразованного в последовательность  скрываемого сообщения. Как это ни удивительно, обладание этой информацией автоматически не означает, что нарушитель всегда способен удалить скрываемое сообщение из стего X .

скрываемого сообщения. Как это ни удивительно, обладание этой информацией автоматически не означает, что нарушитель всегда способен удалить скрываемое сообщение из стего X .

Ясно, что в такой стегосистеме скрытая ПС ограничена сверху значением скрытой пропускной способности, вычисленной согласно теоремы 3.3, так как атакующий использует больше информации, чем оговорено в этой теореме. Но может ли скрытая ПС при данной атаке нарушителя быть строго больше нуля? Рассмотрим подробнее эту задачу. Опишем атакующее воздействие условной функцией распределения  и пусть

и пусть  есть множество таких воздействий, удовлетворяющих неравенству

есть множество таких воздействий, удовлетворяющих неравенству

. (3.25)

. (3.25)

Приведем теорему, похожую на теорему 3.3, но отличающуюся тем, что нарушитель дополнительно знает использованные скрывающим информацию кодовые слова  , а также тем, что рассматриваемое в ней множество

, а также тем, что рассматриваемое в ней множество  больше.

больше.

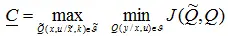

Теорема 3.9: Пусть атакующий знает описание стегосистемы и распределение используемых кодовых слов  а декодер знает описание атакующего воздействия. Для любой атаки, приводящей к искажению

а декодер знает описание атакующего воздействия. Для любой атаки, приводящей к искажению  , скорость

, скорость  достижима, если и только если

достижима, если и только если  , где

, где

. (3.26)

. (3.26)

Доказательство этой теоремы аналогично доказательству теоремы 3.3.

Следствие 3.10: Если в качестве секретного ключа  стегосистемы использовать контейнер

стегосистемы использовать контейнер  то при выборе

то при выборе  величина скрытой ПС

величина скрытой ПС  в выражении (3.26) одинакова с величиной скрытой ПС в выражении (3.9).

в выражении (3.26) одинакова с величиной скрытой ПС в выражении (3.9).

Схема доказательства этого следствия состоит из следующих шагов. Если декодер знает  , то из следствия 3.4 выбор

, то из следствия 3.4 выбор  является оптимальным построением для скрывающего преобразования. С другой стороны, если

является оптимальным построением для скрывающего преобразования. С другой стороны, если  , то величина дополнительной информации для атакующего равна нулю.

, то величина дополнительной информации для атакующего равна нулю.

Для данной теоремы и следствия из него просматриваются некоторые аналогии из области криптографии. Если нарушитель знает шифруемое сообщение, но не знает секретного ключа, то при использовании стойкой криптосистемы он все равно не в состоянии определить, какая шифрограмма будет сформирована. Соответственно, для стегосистемы, если нарушитель знает внедряемое в контейнер сообщение, но не знает секретного ключа, то для него знание скрываемой информации не должно увеличивать его возможности по разрушению этого сообщения.

Очевидно, что условие  накладывает определенные ограничения на стегосистему. Ключ стегосистемы должен выбираться из множества естественных контейнеров с вероятностными распределениями, весьма отличающимися от привычных для криптографии распределений ключевой информации. Этот ключ, элементы которого в общем случае принадлежат непрерывному множеству, должен быть точно известен отправителю и получателю скрываемых сообщений. Для таких стегосистем возникает проблема рассылки ключа очень большого объема. И, очевидно, такой ключ стегосистемы может быть использован только один раз.

накладывает определенные ограничения на стегосистему. Ключ стегосистемы должен выбираться из множества естественных контейнеров с вероятностными распределениями, весьма отличающимися от привычных для криптографии распределений ключевой информации. Этот ключ, элементы которого в общем случае принадлежат непрерывному множеству, должен быть точно известен отправителю и получателю скрываемых сообщений. Для таких стегосистем возникает проблема рассылки ключа очень большого объема. И, очевидно, такой ключ стегосистемы может быть использован только один раз.

Интервал:

Закладка: